Что такое эксплойт в майне

Что такое эксплоит и как его использовать

Содержание статьи

Разновидности эксплойтов

Выделяется два вида эксплойтов, это: удаленный и локальный. Как можно догадаться из названия, удаленный эксплоит работает непосредственно через сеть использует и ищет уязвимость в защите без какого-то предварительного доступа к ней. Локальный эксплойт работает уже в самой системе пользователя и для этого уже требуется доступ. В большинстве своем, локальный эксплойт используется для получения прав суперпользователя. Кроме того, эксплойты подразделяются непосредственно по поиску уязвимостей в какой-то определенной части компьютера (его ПО). Самые популярные разновидности, это: эксплойты для операционных систем, для прикладного программного обеспечения, браузеров, используемых пользователем, для интернет-сайтов и продуктов.

Как использовать эксплойт?

Для использования эксплойта злоумышленнику понадобится интерпретатор, например, Perl. Затем, в командной строке операционной системы указывается путь к этому интерпретатору и к сохраненному файлу, который имеет код сплойта. В результате злоумышленник подключается к серверу какого-то веб-сайта, получает IP-адреса и с их помощью подключается к компьютеру ничего не подозревающего пользователя.

Эксплойт может быть использован немного иначе. Для этого сначала необходимо просканировать сервер на наличие ошибок. Делается это с помощью специальных сканеров, например, LANguard Network Security Scanner. Затем вводится IP-адрес компьютера, к которому нужно получить доступ, после чего нужно дождаться пока появится список всех возможных уязвимостей. Когда уязвимость будет найдена, то можно скачать в интернете специальный эксплойт, который работает с найденной уязвимостью и уже использовать его для внедрения в компьютер пользователя.

Для защиты своего ПК от подобных вредоносных программ нужно использовать антивирусы с современными базами, фаервол и брандмауэр. Эти программы позволят максимально защитить ПК от различных угроз извне.

Что такое эксплойт?

Как появляются уязвимости в программах и зачем их эксплуатируют хакеры.

Уязвимость – слабое место приложения. Иногда она возникает вследствие ошибки в программировании, когда разработчик, закопавшись в огромном количестве строк кода, не замечает вовремя или забывает об ошибке, которая сможет в дальнейшем повлиять на работоспособность системы. Изредка эти уязвимости вводят намеренно, чтобы иметь «сервисный» доступ к продукту. Как бы то ни было, но уязвимости являются побочным продуктом прогресса. Приложения становятся все сложнее, пишут их все более быстро, поэтому потенциал для того, чтобы сделать ошибку, велик.

Хакеры тоже получают все более мощные инструменты и становятся намного опытнее, чем раньше. А стремительно устаревающие принципы безопасности, к сожалению, изменяются не так быстро.

Важно отметить, что лишь небольшой процент уязвимостей действительно опасен или пригоден для преступного использования. Некоторые уязвимости вызывают лишь раздражение, являются причинами сбоев в работе, перезагрузки системы и создают прочий дискомфорт. Есть и некоторое количество опасных уязвимостей, но их крайне сложно либо совсем невозможно использовать для атаки. Лишь те уязвимости имеют значение для атакующих, которые позволяют каким-либо образом занести в систему исполняемый вредоносный код либо заполучить права администратора.

Уязвимости вездесущи. Я устанавливаю патчи и обновления на весь софт, который использую. Правда, прямо сейчас я пишу эту статью в подверженном уязвимостям Microsoft Word на узявимой версии Windows и с многочисленными открытыми вкладками в браузере, который тоже полон уязвимостей. Вопрос лишь в том, нашел ли эти уязвимости кто-нибудь и научился ли и использовать их.

Когда вы думаете об этом в компьютерном контексте, то слова «уязвимость» и «эксплуатировать» не являются термином, а используются в широком смысле. Довольно сложно простым языком объяснить суть этих уязвимостей и принципы и способы их нахождения и использования. Впрочем, один простой пример есть. В фишинговых атаках уязвимостью является человеческая доверчивость, а эксплойтом – убедительно написанное письмо-подделка в вашем почтовом ящике.

Реальность такова, что уязвимости существовали и будут существовать всегда. Идеального в мире ничего нет. Поэтому необходима мощная защита, чтобы не стать слабой жертвой хищного охотника. Например, желательно установить сильный антивирус, избегать публичных Wi-Fi, не открывать вложения в неизвестной электронной почте, и, самое главное, будьте внимательны и осторожны в Сети.

Что такое эксплоит в майнкрафте

Вкратце постараюсь рассказать об анархо-сервере майнкрафта 2b2t и об эксплоите nocom, создатели которого годами отслеживали действия всех игроков сервера.

На этом сервере проводились войны, строились гигантские постройки, некоторые виды читов были созданы здешними игроками. В общем есть чем заняться, но зачастую геймплей на этом сервере похож на: «singleplayer с чатом», как описал один из игроков 2b2t.

В 2018 году 2 игрока под никами 0x22 и Babbaj придумали, как можно подгружать огромное кол-во чанков (областей 16×16 блоков), тем самым вызывая лаги и падения сервера. Они заметили, что кликать можно на все блоки карты и не важно где при этом находится кликающий игрок. А когда ты жмёшь на блок, то сервер запускает прогрузку его чанка. Этим эта парочка и воспользовалась. За секунду были прогружены тысячи чанков из-за чего сервер упал.

Так можно было кошмарить сервак до бесконечности, но они придумали как можно использовать это с выгодой для себя. Они поняли, что единственным возможном фиксом этого со стороны админов будет проверка на наличие игрока около блока, на который хотят тыкнуть. В случае если игрока там не оказалось, то сервер просто не прогружал чанк. Это позволило бы получить информацию о местоположении всех игроков на сервере.

0x22 и Babbaj рассказали об этом своему другу и члену группы хакеров Nerds Inc, игроку под ником fr1kin. Ему понравилась эта идея и они приступили к реализации. Снова и снова они ложили сервер, пока админ Hausemaster не написал в поддержку движка PaperMc, на котором стоял 2b2t, с просьбой пофиксить эту проблему. И в тот же день выходит фикс, на который и рассчитывала наша компания. Теперь после клика на блок его чанк подгружался только в том случае, если в нём находился игрок. Также, в случае прогрузки чанка, хакеры получали информацию о самом блоке, на который они нажали.

В кратчайшие сроки была создана первая версия координатного эксплоита nocom (no comment). Она была достаточно примитивной.

Присоединение к команде ключевого разработчика и тотальная слежка за игроками

leijurv доработал программу и научил её следующему:

Чуть позже exploit научился находить необычные блоки, которые либо очень редко генерируются самим майнкрафтом, либо вообще не генерируются. Блоки, которые ставят зачастую сами игроки. Благодаря этому появилась возможность находить базы и хранилища игроков по всему серверу.

Спустя три года использования, в июле 2021 года, эксплоит попал в открытый доступ из-за чего 15 июля админ сервера Hausemaster залил нужные фиксы и теперь стало невозможным отслеживать игроков удалённо.

Итого: 15 тысяч баз рассекречено, сотни уничтожены, 200 млн предметов украдены, было собрано более 2-ух терабайт информации 300 тысяч игроков.

Я опустил много подробностей типа того, что хакеры, когда кто-то начинал догадываться, что на сервере используется координатный эксплоит, начинали писать этому человеку, что он бредит, вкидывали фейковую информацию или даже делали небольшие эксплоиты для отвода глаз. Поэтому подробнее можете почитать в источниках или посмотреть подробные видосы по этой теме.

Уязвимости в браузере Mercury для Android

CVSSv2

BRIEF

Дата релиза: 23 августа 2015 года

Автор: rotlogix

CVE: N/A

Mercury Browser тоже довольно популярен, хоть и меньше, чем Dolphin (у него от полумиллиона до миллиона установок).

Первое, что автор проверил при реверсинге браузеров для Android, — это безопасность обработчика Intent для схем URI. В этом ему помог софт Lobotomy. Он загрузил анализируемое приложение в него и воспользовался модулем bowser.

Использование модуля bowser для Lobotomy

После небольшого анализа автор обнаружил, что в браузере имеется небезопасный код.

Небезопасная реализация обработчика Intent позволяет атакующему запускать private Activities (это такие активности, которые недоступны извне), используя специально созданную страницу. Далее автор загрузил Mercury Browser в Lobotomy и запустил встроенные модули для поиска доступных компонентов.

Здесь автор понял, что созданный веб-сервер предназначен для обработки данных на SD-карте браузером и доступен другим устройствам в локальной сети.

WebServer регистрирует специфичные URI-пути для скачивания, удаления и загрузки файлов. У него есть еще одна особенность — он всегда биндится на один и тот же порт, поэтому автор настроил проксирование трафика и начал проверять перечисленные функции сервера.

EXPLOIT

После всех проверок исследователь нашел уязвимость типа раскрытия путей и смог читать различные данные внутри директории Mercury.

Атакующий может не только скачать файлы с устройства, но и переписать их.

В итоге для эксплуатации нам потребуется:

Для начала создадим специальную веб-страницу.

Опрашиваем веб-сервер до получения положительного ответа и пытаемся прочесть файл с паролями.

О других уязвимостях, найденных исследователем, ты можешь прочитать в его блоге.

TARGETS

Mercury Browser (версия за 17.08.2015 была уязвима).

SOLUTION

На момент написания обзора о патче не было известно, и автор эксплоита рекомендует удалить этот браузер :).

Заключение

Капитан Очевидность из своей суфлерской будки подсказывает мне, что с течением времени уязвимостей и эксплойт-паков меньше не становится. Поэтому, подводя итог, можно сделать несколько выводов:

Совсем недавно исходные коды RIG Exploit Kit утекли в свободный доступ. Про это можно прочитать на Хабре.

Наш сегодняшний обзор будет посвящен уязвимостям в различных браузерах. Начнем с анализа ошибок, которые исследователь rotlogix нашел в популярных браузерах для Android. Закончим уязвимостью нулевого дня в Mozilla Firefox, которую использовали для атаки через рекламные блоки на новостных сайтах. Хоть она и была оперативно устранена, но оставила небольшой осадок.

Astrum Exploit kit

Самый молодой набор эксплойтов в нашем сегодняшнем обзоре. По данным некоторых антивирусных компаний, дата его первого выхода в свет — приблизительно середина сентября 2014 года.

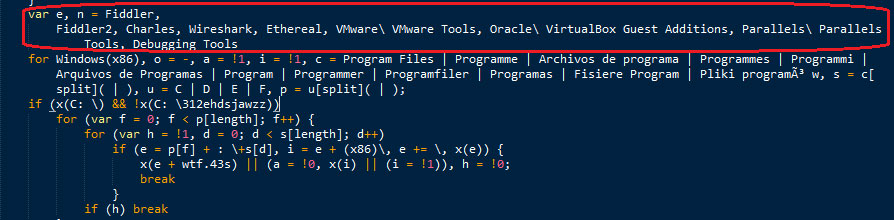

Код эксплойт-пака сильно обфусцирован и имеет внутри себя проверку на наличие различных хакерских утилит на заражаемой машине, антивирусных программ, а также факта запуска в виртуальной машине. Помимо этого, отдельной проверки удостоился плагин защиты экранной клавиатуры от Касперского:

Проверка наличия антивирусных и хакерских утилит в Astrum EK

В своем составе имеет эксплойты к семи уязвимостям (Silverlight, Flash, LibTiff и IE).

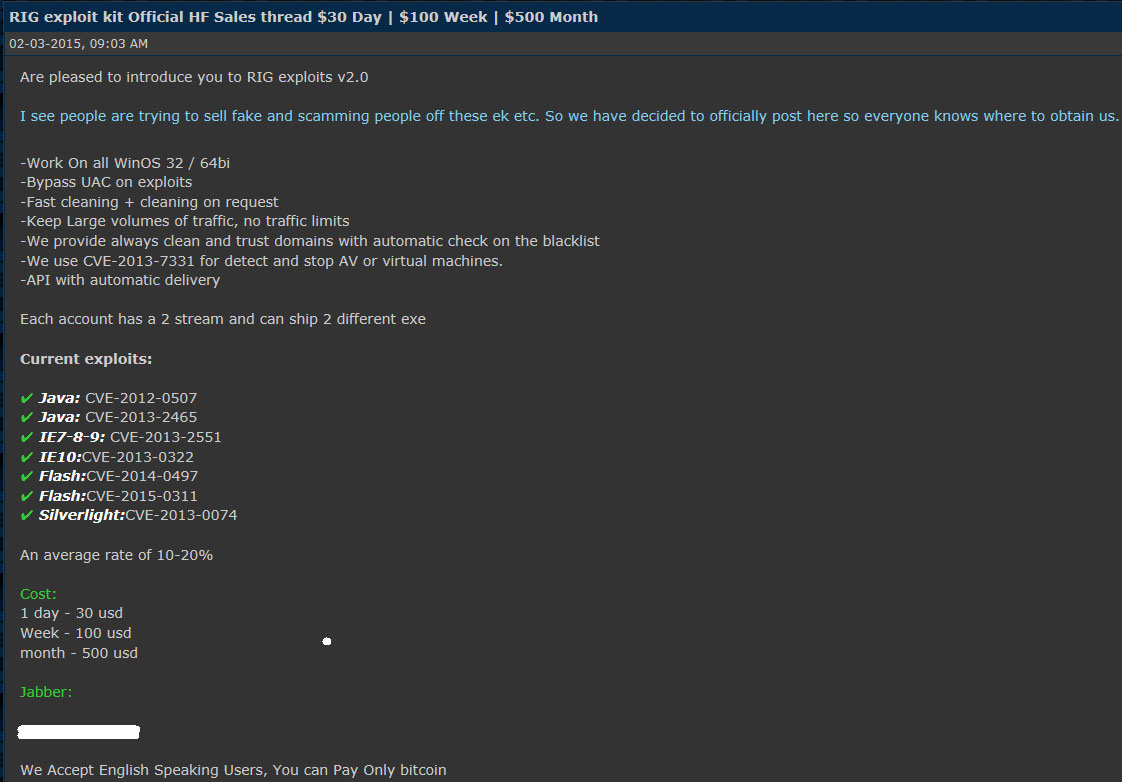

RIG Exploit kit

Свою вредоносную деятельность RIG EK начал в конце 2013 года и на сегодня эксплуатирует уязвимости в Internet Explorer, Java, Adobe Flash и Silverlight.

Объявление про RIG EK

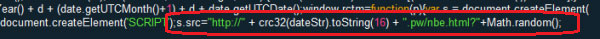

На страницу с эксплойт-паком пользователи перенаправляются с помощью JS-скрипта, внедренного на скомпрометированную страницу, который на основе текущей даты (от нее берется CRC32-хеш) генерирует доменные имена, где и размещен код эксплойт-пака.

Генерация доменного имени в RIG EK

Наличие антивирусных продуктов эта связка эксплойтов тоже проверяет (правда, только Касперского и Trend Micro) — определяя, есть ли следующие драйверы:

Стоимость этого набора эксплойтов:

Angler Exploit kit

Лидер нашего сегодняшнего обзора. Появился в конце прошлого года, и, по некоторым данным, многие пользователи Black Hole Exploit Kit перешли на использование этого эксплойт-пака после ареста Paunch’а. На сегодняшний день имеет в своем арсенале эксплойты к двенадцати уязвимостям (причем две из них весьма свежие).

Первая (CVE 2015-0311) позволяет выполнить произвольный код во Flash версий до 16.0.0.287 для Windows и OS X, вторая (CVE 2015-0310) — обойти ограничения безопасности в Adobe Flash Player, отключить ASLR и выполнить произвольный код.

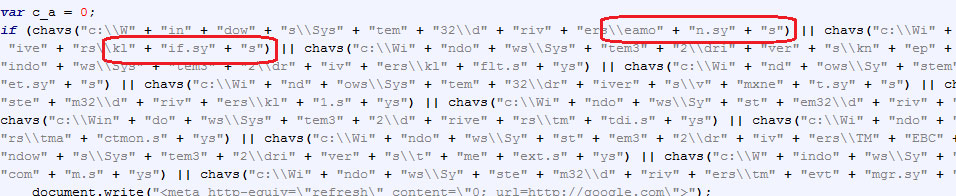

Перед началом своей вредоносной деятельности Angler EK проверяет, не запущена ли атакуемая машина в виртуальной среде (распознаются VMware, VirtualBox и Parallels Workstation по наличию соответствующих драйверов) и какие антивирусные средства установлены (определяются различные версии Касперского, антивирусы от Trend Micro и Symantec, антивирусная утилита AVZ). Помимо перечисленного, еще проверяется наличие web-дебаггера Fiddler.

Проверка наличия виртуалок, аверов и прочего палева в Angler EK

Кстати говоря, такого рода проверки в той или иной степени нынче реализованы во многих эксплойт-паках, в том числе и из нашего сегодняшнего обзора.

Код Angler EK, как и положено, очень хорошо обфусцирован и закриптован, а авторы регулярно чистят код эксплойт-пака (по мере попадания его в антивирусные базы).

Большой обзор свежих эксплойт-паков

Наш журнал не назывался бы так, как он называется, если бы с завидной регулярностью мы не анализировали ситуацию в мире эксплойт-паков и drive-by-загрузок (см., например, ][ № 162). С момента последнего обзора много изменений коснулись средств для доставки вредоносного кода. В частности, люди, в чьи обязанности входит оберегать простых трудящихся от всяческих опасностей всемирной паутины, не спали, и арест небезызвестного Paunch’а — автора некогда самого популярного набора эксплойтов Black Hole — наверняка повлиял на перераспределение основных игроков на рынке эксплойт-паков.

Archie Exploit kit

Этот эксплойт-пак появился относительно недавно (по данным компании F-Secure — приблизительно в конце июля прошлого года). Его создатели не стали утруждать себя самостоятельной разработкой кода и взяли за основу эксплойт-модули из Metasploit Framework, а для получения информации о версиях Silverlight, Flash и прочего используется JS-библиотека PluginDetect.

Первые версии Archie не баловали своих пользователей ни обфускацией, ни какими-либо другими хитростями, однако в более поздних версиях появились как запутывание кода и шифрование URL’ов и названий файлов, так и проверка на наличие виртуальных машин и антивирусных программ.

Проверка наличия виртуалки и антивирусных программ в Archie EK

Sweet orange Exploit kit

Хотя этот эксплойт-пак не так уж молод (появился он еще в 2012 году), он может похвастаться не самой малой популярностью (особенно после октября 2013 года) и эксплуатацией одной свежей уязвимости. По заявлениям некоторых исследователей, пробив эксплойт-пака составляет около 15%. На данный момент включает в себя эксплойты для десяти уязвимостей, и, в отличие от Angler EK, Sweet Orange эксплуатирует несколько уязвимостей к Java (CVE 2012-1723, CVE 2013-2424, CVE 2013-2460, CVE 2013-2471).

Инсталлер для Sweet Orange EK

Sweet Orange использует алгоритм генерации случайных доменных имен каждые несколько минут, что затрудняет обнаружение и исследование этого эксплойт-пака. К примеру, имена поддоменов могут иметь такой вид:

Авторы этого эксплойт-пака крайне неохотно делятся информацией о деталях своего творения и практически не дают возможности подглядеть хотя бы кусочек кода.

Кусочек обфусцированного кода Sweet Orange EK

Цена связки — 2500 WMZ плюс первые две недели чисток и смены доменов бесплатно.

Дополнительные услуги:

Neutrino Exploit kit

Свое путешествие этот эксплойт-пак начал приблизительно в марте 2013 года и включал в себя тогда эксплойты всего к двум уязвимостям (CVE 2012–1723 и CVE 2013–0431, обе для Java). На сегодня список эксплуатируемых уязвимостей немного расширился, теперь в нем пять эксплойтов для Java и один (CVE 2013-2551) к Internet Explorer.

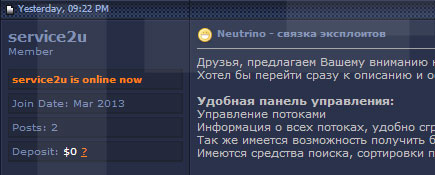

Кусочек объявления об аренде Neutrino EK

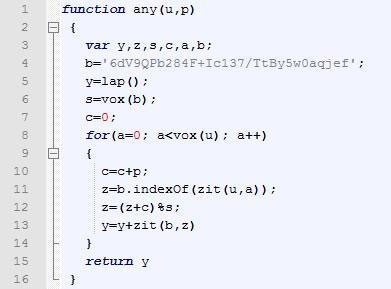

Код эксплойт-пака обфусцирован примерно по такому же принципу, как и в Magnitude EK. Для деобфускации используется вот такая функция:

«Полезная нагрузка», загружаемая Neutrino EK на зараженный компьютер жертвы, передается в зашифрованном с помощью XOR’a виде, что несколько снижает вероятность обнаружения антивирусными продуктами.

Стоимость аренды эксплойт-пака на общем сервере с общими чистками:

0day-уязвимость в PDF.js браузера Mozilla Firefox

CVSSv2

BRIEF

Дата релиза: 6 августа 2015 года

Автор: неизвестен, vincd

CVE: 2015-4495

Разработчики из Mozilla сообщили о выявлении критической уязвимости (CVE-2015-4495) и выпустили обновления Firefox 39.0.3 и 38.1.1 ESR.

EXPLOIT

Для эксплуатации создадим специальную HTML-страницу, которая запустит атакующий JavaScript.

Суть кода проста: использование нескольких iframe и открытие файлов как PDF. Полный исходник ты можешь найти на Github.

Если тебе интересно, то можешь изучить оригинал вредоносного эксплоита, который опубликован в Pastebin разработчиков Ubuntu. В нем есть интересные регулярные выражения для поиска полезных файлов. Вот часть из них:

Fiesta Exploit kit

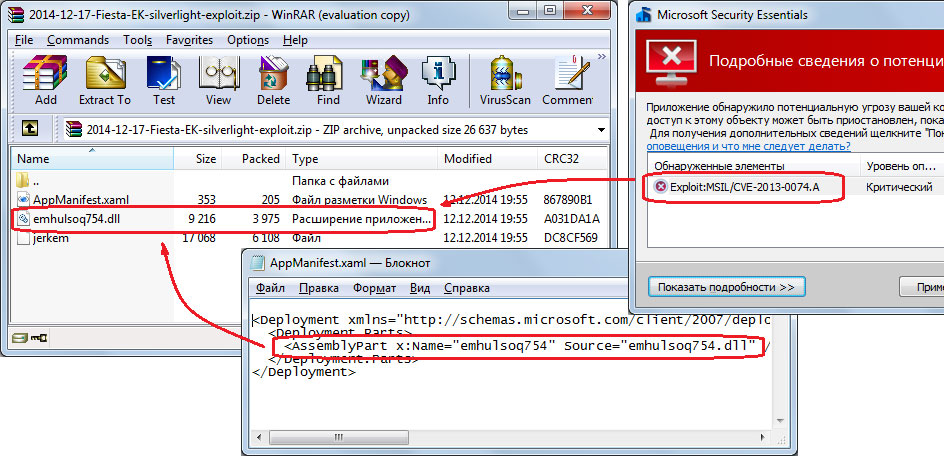

Этот эксплойт-пак начал свой путь с эксплойта к уязвимости CVE-2007-5659 в далеком 2008 году. На сегодня несет на борту девять эксплойтов, уязвимости к которым датируются 2010–2013 годами. Самые свежие из них уязвимости Silverlight, позволяющие выполнить произвольный код в системе из-за ошибки двойного разыменовывания указателя (CVE 2013-0074) или из-за некорректной обработки объектов в памяти (CVE 2013-3896).

Эксплойт к уязвимостям Silverlight из состава Fiesta EK

Проверка на наличие нужных версий Silverlight и AdobeFlash производится таким образом:

Если обе эти функции генерируют исключение, то происходит попытка эксплуатации других уязвимостей (Java или IE).

Одна из функций расшифровки строк в Fiesta EK

Код эксплойт-пака сильно обфусцирован и вдобавок использует шифрование большинства строк с помощью случайных чисел и последовательностей.

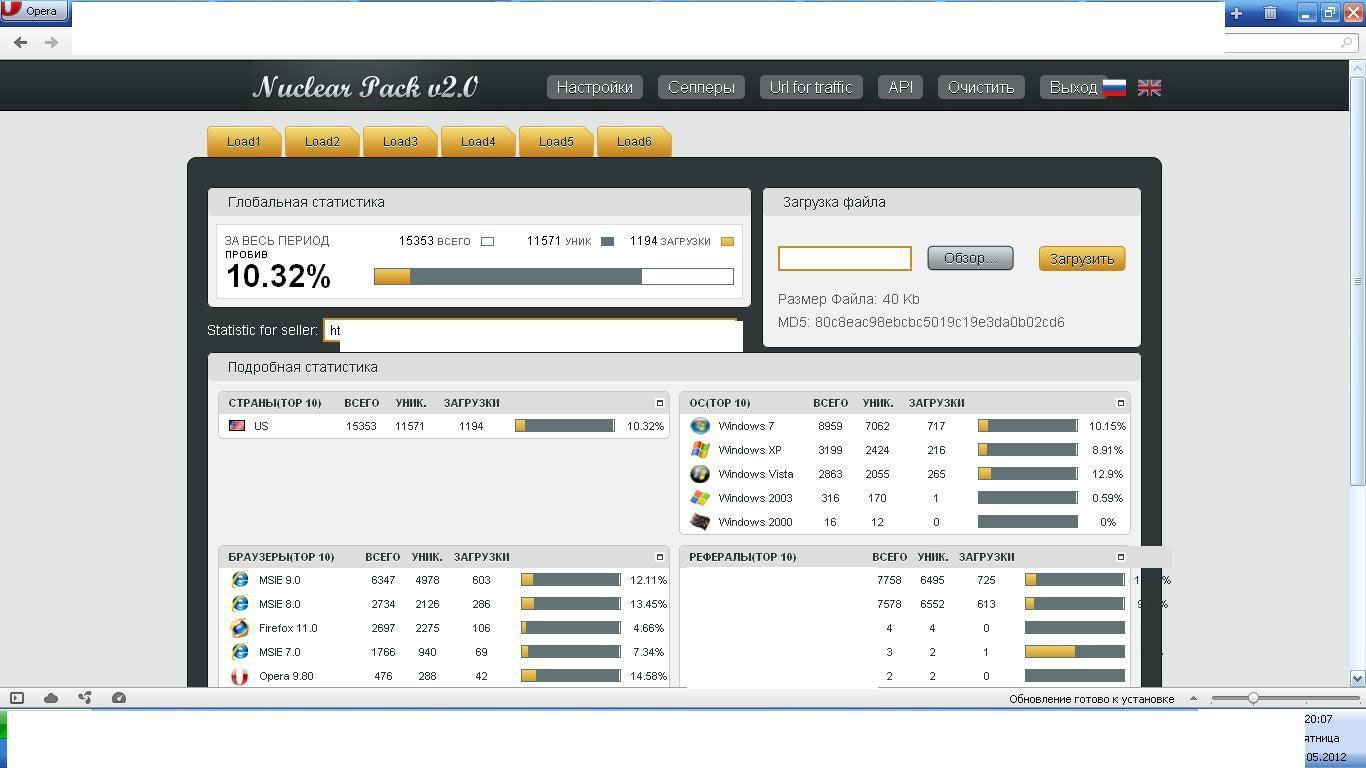

Magnitude Exploit kit

Связка появилась на рынке в начале 2013 года и поначалу была известна как PopAds Exploit Kit.

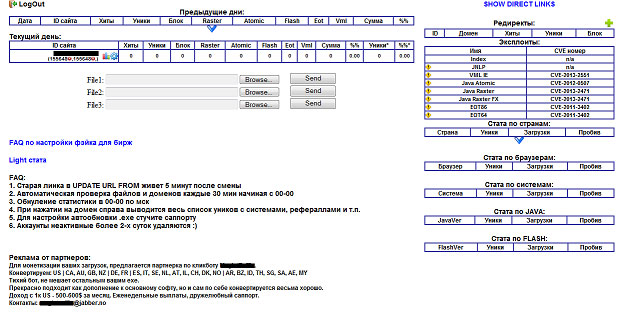

Страничка статистики от Magnitude EK

Несмотря на не самые свежие эксплуатируемые уязвимости (всего в этом наборе на сегодняшний момент их семь), этот эксплойт-пак дает вполне приемлемый пробив.

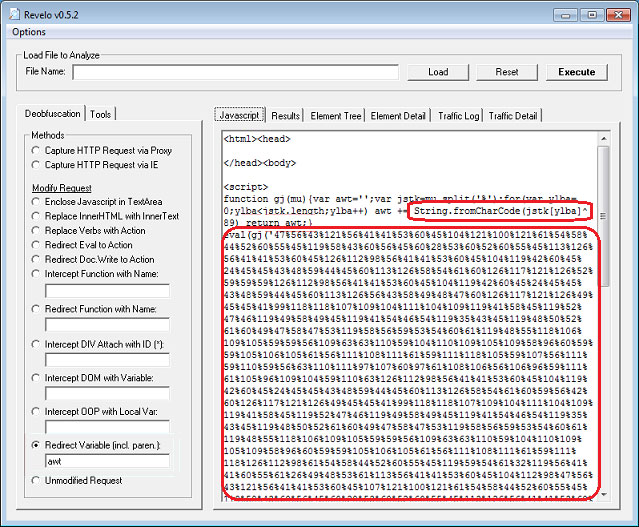

Деобфусцировать код связки можно с помощью метода String.fromCharCode, в качестве аргумента которого выступают элементы зашифрованной XOR’ом последовательности. Для того чтобы отделить элементы в этой последовательности друг от друга, используется символ %.

Деобфускация кода Magnitude EK

В отличие от других эксплойт-паков, Magnitude EK нельзя арендовать, к примеру на неделю или на месяц. Создатели этой связки в качестве оплаты берут некоторый процент зараженных компьютеров от общего трафика заказчика.

Удаленное выполнение кода в Dolphin Browser для Android

CVSSv2

BRIEF

Дата релиза: 22 августа 2015 года

Автор: rotlogix

CVE: N/A

Dolphin — популярный браузер для Android, количество установок которого находится в диапазоне от 50 до 100 миллионов. Уязвимость в нем — это не шутки.

Атакующий, у которого есть возможность контролировать трафик пользователя этого браузера, может изменить процесс загрузки и установки новых тем оформления для браузера. В ходе такого изменения можно записать любой файл в систему, что позволяет выполнить произвольный код в контексте уязвимого приложения. Для начала разберем подробно этот процесс.

Она сохраняется в стандартной папке Download внешней карты:

Пусть тебя не смущает расширение dwp, это просто особенность браузера Dolphin. На самом деле это обычный ZIP.

Изучив содержимое, ты можешь увидеть данные, которые используются для установки новой темы.

После реверсинга активности (Activity) приложения автор нашел обработчик, который распаковывал скачанную тему и устанавливал соответствующую конфигурацию.

EXPLOIT

Первым шагом эксплуатации станет проксирование трафика и инъекция модифицированной темы. Для этого была выбрана программа mitmdump и небольшой скрипт:

Запуск mitmdump для перехвата тем оформления браузера Dolphin

Также нам требуется что-то для эксплуатации процесса распаковки. Соответствующая технология подробно расписана исследователями из компании NowSecure.

В качестве проверки был создан специальный архив:

После успешного MITM-перехвата с нужной инъекцией и перемотки вывода отладочной информации с устройства в Logcat было найдено то, что нужно.

Теперь нам надо создать свою библиотеку:

Для компилирования воспользуемся Android NDK и добавим ее в наш скрипт-перехватчик.

Протестируем снова. После установки новой темы и рестарта браузера в логах видим, что наша библиотека была успешно загружена:

Теперь можем подсоединиться к атакованному устройству, используя стандартный netcat:

Проверка работы шелла на устройстве с уязвимым Dolphin browser

Исходники эксплоита можно скачать с гитхаба автора.

TARGETS

Dolphin Browser (версия на 27.07.2015 была уязвима).

SOLUTION

Разработчики уведомлены о проблеме.

Как взламывают сервера в Minecraft

Привет, новый подраздел! Решил в честь открытия рассказать вам из личного опыта о том, как взламывали и взламывают сервера на RU Проектах!

Лучше этой пикчи ничего интересного не отыскал. Но подходит под тему идеально!

Чтобы рассказать о более популярных методах взлома, я решил показать вам старый способ, очень древний.

Это на столько старый баг, что в то время существовал FalseBook.

Как всё работало:

1)Устанавливаем Nodus

2)Заходим в minecraft со стандартным ником (Своим)

3)Заходим на сервер, и смотрим ник модератора или админа

4)Выходим с сервера, запускаем во втором окне еще 1 minecraft

5)Заходим во вкладку Account Settings

6)Пишем слеш и ник админа или модератораПримерно так (/admin228 )

7)Заходим со второго minecraft на сервер со стандартным ником, ждем пока кикнет (Когда кикнет нечего не нажимать)

8)Когда кикнуло со второго аккаунта и пишем ( /op «свой ник» ) и выходим

9)Заходим с основного и у вас есть админка

Второй способ взлома админки (через табличку)

2)Выживаем, крафтим табличку, Ставим табличку на землю.

3)Пишем во второй строчке

Данная вещь уже по серьёзнее, и в свои времена трепала почти каждому третьему проекту нервы. Не только нервы, но и силы. Так как даже мы не понимали по началу каким образом ломали наши сервера.

Суть данного способа заключается в открытых портах, через которые подключался человек, после чего можно было творить всё что душе угодно. На самом деле способ тоже довольно старый, и я нашёл только способ его решения.

Ещё смешнее способ, суть его состоит в вшитом эксплоите в плагине. Точнее, в вшитой команде внутри плагина. Этим способом пользовались Ютуберы в Ру сегменте по майнкрафту, снимая «Сливы школо-серверов». Они загружали готовые сборки серверов на форумы по игре, загружали в эти сборки плагин, в котором сидел злой Эксплоит.

WARNING!

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Новость об аресте Paunch’а в твиттере сотрудника компании Fox-IT Мартена Боне

В нашем сегодняшнем списке будет представлено девять наиболее популярных наборов эксплойтов. При этом стоит отметить, что такого явного лидера, каким в свое время был Black Hole, среди них нет, а популярность того или иного представителя разными исследователями и антивирусными компаниями оценивается не всегда одинаково. Тем не менее общая картина выглядит примерно таким образом:

Nuclear Exploit kit

Первые версии этой связки эксплойтов появились еще в 2009 году. На сегодняшний день самый заряженный эксплойт-пак из всех представленных в обзоре и включает в себя эксплойты к двенадцати уязвимостям (стоит заметить, что далеко не все из них первой свежести).

Nuclear Exploit kit собственной персоной

В большинстве случаев для заражения используется трехуровневый редирект по следующей схеме: первый уровень — скомпрометированная веб-страница с внедренным iframe, второй уровень — ссылка на эксплойт-пак и третий — непосредственно сама связка.

Код эксплойт-пака очень сильно обфусцирован, присутствует большое количество объявленных в разных местах переменных и функций, которые не используются.

Для деобфускации кода при выполнении Nuclear EK использует примерно вот такие функции (думаю действия, которые выполняют эти функции, понятны без пояснений):

Ко всему прочему код некоторых функций, в частности скрипт определения платформы и версий плагинов браузера (для определения плагинов используется JS-библиотека PluginDetect), генерируется динамически:

Стоимость аренды авторы оценили таким образом (в зависимости от трафика и времени пользования):

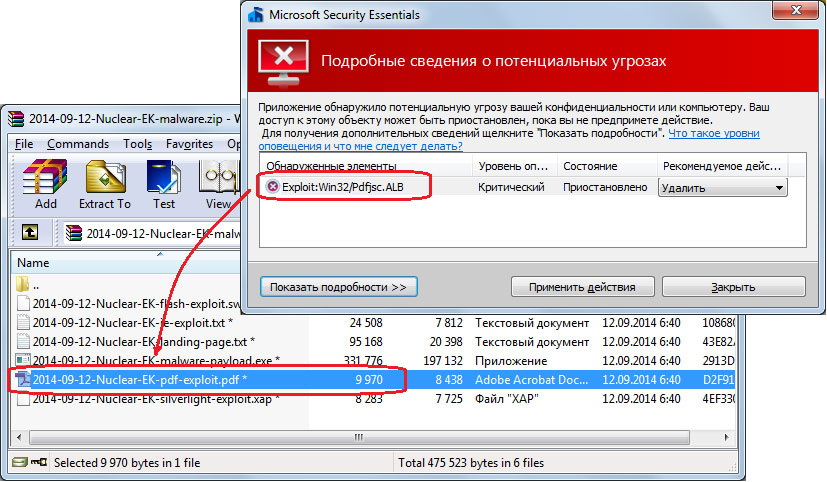

Самая старая уязвимость в нашем обзоре — CVE 2010-0188, эксплойт к которой есть в составе Nuclear EK, позволяет с помощью специально сформированного PDF-файла выполнить произвольный код на атакуемой системе.

PDF-эксплойт LibTiff к уязвимости CVE 2010-0188 из состава Nuclear EK