для чего в системах обнаружения вторжений используется сенсорная подсистема

Сетевые системы обнаружения атак — принцип действия

Системы для обнаружения и предотвращения вторжений (IPS/IDS intrusion detection and prevention systems) — программно-аппаратные решения, детектирующие и предотвращающие попытки нелегального доступа в корпоративную инфраструктуру.

Это по сути два отдельных класса систем с разными функциональными возможностями, которые нередко объединяют при разработке программно-аппаратных комплексов по сетевой безопасности:

системы по обнаружению вторжений (СОВ или в зарубежной терминологии IDS);

системы по предотвращению вторжений (СПВ или IPS).

К основным функциям систем IDS относятся:

выявление вторжений и сетевых атак;

запись всех событий;

распознавание источника атаки: инсайд или взлом;

информирование служб ИБ об инциденте в реальном времени;

Система обнаружения вторжений собирает и анализирует полученные данные, хранит события с момента подключения к сетевой инфраструктуре и формирует отчеты и управляется из консоли администратора.

Функциональные особенности решений IPS не позволяют детектировать как внешние, так и внутренние атаки в режиме реального времени. Именно поэтому такие решения отлично дополняют программы IDS и работают единовременно.

Система IPS, как правило, предотвращает наиболее популярные сетевые атаки, заданные предустановленными политиками безопасности или проанализированные как отклонение от нормального поведения пользователей и систем. К примеру, предотвращает атаки, нацеленные на повышение прав и получение неавторизованного доступа к конфиденциальной информации, атаки на уязвимые компоненты информационных систем, и блокирует внедрение вредоносных программ, таких как трояны или вирусы в сети компаний.

Технологий IPS работают по следующим методам:

Сигнатура — это шаблон, по которому определяется атака через сравнение с возможным инцидентом. Например:

Email с вложением формата freepics.exe в корпоративной почте;

Лог операционной системы с кодом 645, который обозначает отключение аудита хоста.

Рабочая методика при обнаружении известных угроз, но при неизвестных атаках, где нет шаблона — бесполезен.

Основа технологии в сравнении нормальной активности людей и программ с активностью, отклоняющийся от нормального уровня. В IPS, наделенных модулем UBA (User behaviour analytics) есть «профили», отражающие нормальное поведение пользователей, сетевых узлов, соединений, приложений и трафика. Эти профили формируются с помощью машинного обучения в течение некоторого времени. Например, норма филиала — повышение веб-трафика на 17% в рабочие дни. При значительном превышении этого порога офицеру безопасности приходит соответствующее сообщение. Такой метод позволяет блокировать вторжения, которые были ранее неизвестны, по первым признакам аномалий.

К ключевым функциям IPS относятся:

блокировка атак — прекращение доступа к хостам, обрыв сессии сотрудника, нелегитимно обращающегося к данным;

изменение конфигурации устройств в сети компании для предотвращения атаки;

замена содержания атаки — удаление или фильтрация инфицированных файлов перед отправкой пользователям на уровне сетевых пакетов.

Риск применения IPS в том, что бывают как ложноположительные срабатывания, так и ложноотрицательные. Анализ систем обнаружения вторжений показал, что для оптимальной и своевременной защиты от вторжений важно применять решения, объединяющие в себе функции IDS и все методы подавления атак IPS.

Когда применяются системы обнаружения сетевых атак?

Как показывает практика — сетевые системы обнаружения вторжений должны работать непрерывно. Те компании, которые пренебрегают решениями для детектирования и подавления атак, несут максимальные убытки. Вспомним нашумевшие вирусы-шифровальщики Petya и Wanna Cry — они вскрыли все «болевые» точки и буквально парализовали деятельность организаций. Так как уровень атак с каждым годом только возрастает — решения по их обнаружению должны быть на шаг впереди, чтобы иметь возможность не только расследовать инциденты, но и предотвратить их уже по первым признакам в режиме реального времени.

Основные виды систем обнаружения вторжений

Выбирая систему IPS/IDS для организации важно учитывать их виды, отличающиеся расположением, механизмами работы аналитических модулей. Они могут быть:

Сетевыми (NIDS) — для проверки сетевого трафика с коммутатора. В основе лежит протокол СОВ (PIDS) — мониторит трафик по HTTP и HTTPS-протоколами.

Основанные на прикладных протоколах СОВ (APIDS) — для проверки специализированных прикладных протоколов.

Узловые или Host-Based (HIDS) — анализируют журналы приложений, состояние хостов, системные вызовы.

Требования к IDS/IPS системам

В России требования к системам обнаружения вторжений появились в 2011 году. ФСТЭК России выделила шесть классов защиты СОВ. Отличия между ними в уровне информационных систем и самой информации, подлежащей обработке (персональные данные, конфиденциальная информация, гостайна). Соответствие требованиям регулятора — важный фактор при выборе решений для защиты от вторжений. Поэтому для гарантированного результата в виде отсутствия санкций относительно выбора ПО — стоит обратить внимание на системы обнаружения вторжений, сертифицированные ФСТЭК.

Решение для комплексной сетевой защиты, обнаружения и подавления сетевых атак

Разработчик систем информационной безопасности «Гарда Технологии» выпустил решение «Гарда Монитор», сертифицированное ФСТЭК, как аппаратно-программный комплекс по расследованию сетевых инцидентов на уровне пакетов трафика, позволяющий находить уязвимости в сетевой инфраструктуре компании. Его принцип строился на записи и декодировании всех событий, происходящих в сети организации. Но главная задача безопасности — это не только найти виновных в инциденте, а его предотвратить. Поэтому следующие версии системы получили технологические обновления в виде функций анализа сетевого трафика и разбора содержания пакетов трафика, внедрения модуля поведенческой аналитики для оповещения службы информационной безопасности и обнаружение попыток вторжений в сетевую инфраструктуру в реальном времени.

В качестве системы классов IDS и IPS «Гарда Монитор» осуществляет обнаружение сетевых атак и попытки эксплуатации уязвимостей и работы вредоносного ПО (вирусов, троянов и пр.) на основе сигнатурного и поведенческого анализа. Детектирует факты обращений к командным центрам бот-сетей.

Одно решение, которое отлично масштабируется на территориально-распределенные сети, позволяет защитить сетевую инфраструктуру комплексно, видеть все, что происходит в сети в реальном времени, выявляя все виды вторжений и мгновенно предотвращая атаки. Все это возможно благодаря непрерывному анализу событий и обнаружений отклонений от нормального поведения пользователей и систем в сети.

Узнать как работает «Гарда Монитор» на практике — можно с помощью внедрения пилотного проекта — бесплатно в течение месяца. После чего можно купить систему обнаружения и предотвращения вторжений и адаптировать под все особенности сетевой инфраструктуры.

NTA, IDS, UTM, NGFW — в чем разница?

Дмитрий Ким, руководитель отдела продвижения и развития продуктов, Positive Technologies Виктор Рыжков, менеджер по продуктовому маркетингу, Positive Technologies

С появлением систем анализа трафика (network traffic analysis, NTA) мы часто слышим один и тот же вопрос: чем NTA отличаются от того, что уже есть на рынке? В этой статье поговорим про четыре популярных класса систем безопасности, которые выявляют атаки с помощью анализа трафика, сравним их функциональность и разберемся, в каких случаях они необходимы.

Итак, рассмотрим основные классы решений для анализа сетевого трафика:

IDS/IPS: что, кому и зачем

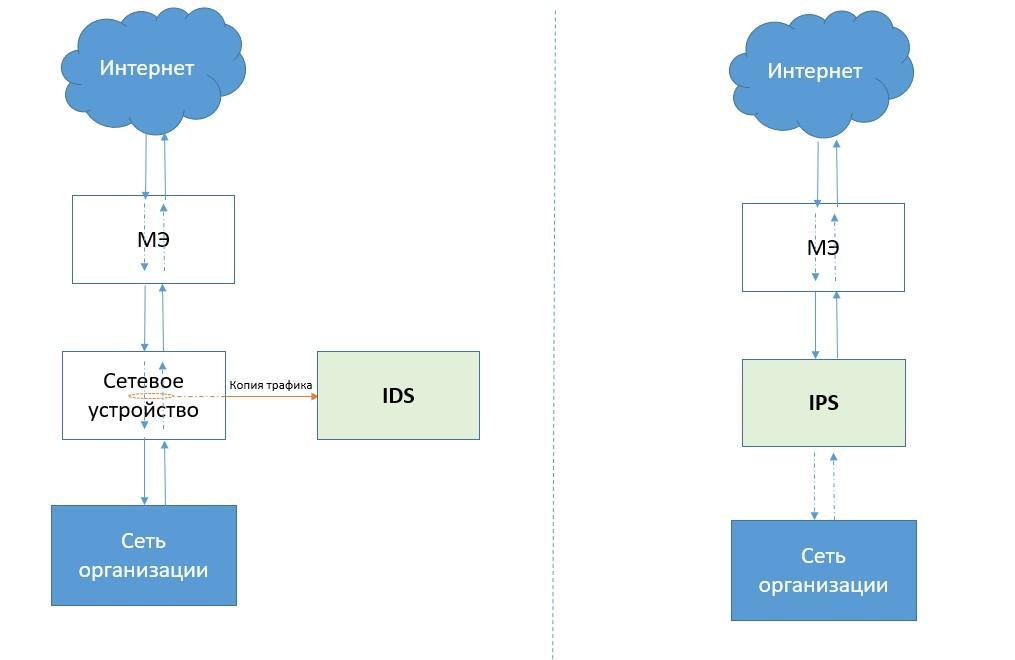

Современные IDS/IPS работают с сетевым трафиком, выявляя в нем сетевые атаки. Отличие IDS и IPS заключается лишь в дальнейших действиях, которые выполняет система после выявления угрозы: IDS может только сигнализировать о факте обнаружения, IPS — разрывать соединение, в котором была обнаружена атака. Соответственно и схемы встраивания в инфраструктуру организации у систем IDS и IPS выглядят по-разному: IDS работает исключительно с копией трафика, проходящего через сетевое оборудование (трафик перенаправляется по технологии SPAN или RSPAN), виртуальные машины (по технологии ERSPAN) или через оптический ответвитель (TAP). IPS же становится прямо на пути следования самого трафика.

Как правило, IDS/IPS устанавливают на периметре организации, сразу за межсетевым экраном, для предотвращения внешних вторжений из сети Интернет. Решения IPS также имеют возможность раскрытия шифрованного трафика и работы по схеме «человек посередине» (man-in-the-middle).

Схема работы IDS и IPS

IDS в чистом виде сегодня представлены довольно редко и преимущественно в виде опенсорсных решений или как часть решений network traffic analysis. IPS, в свою очередь, зачастую является частью более современных и комплексных решений — межсетевого экрана нового поколения (next-generation firewall, NGFW) или unified threat management (UTM), о которых мы поговорим далее.

NGFW: есть ли теперь место UTM и IPS

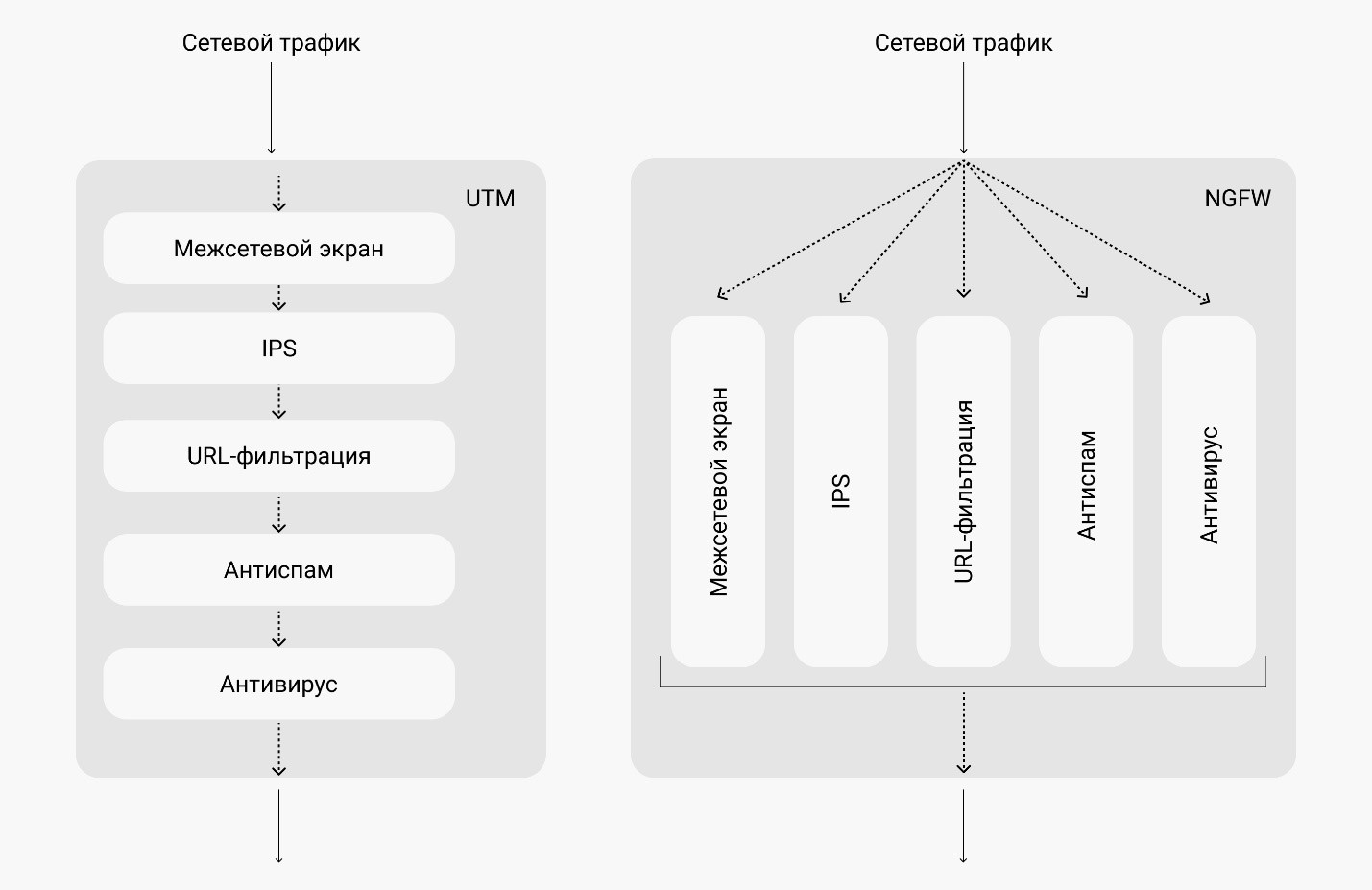

Прежде всего, следует отметить главное сходство NGFW и UTM. Это комплексные решения, включающие в себя, помимо IPS, набор функций:

Главное же различие между ними — это внутренняя архитектура. Если в UTM все имеющиеся функции используют ресурсы одного и того же процессора, то в NGFW они разнесены — каждой функции свой, отдельный процессор. В итоге все операции проходят параллельно, и это положительно влияет на производительность устройства.

Схема работы UTM и NGFW

Несмотря на очевидное преимущество NGFW, решения класса UTM на рынке по-прежнему представлены. Зачастую причина приобретения UTM, а не NGFW, скорее, экономическая: UTM дешевле, и для небольших организаций это решение может справиться с подаваемой на него нагрузкой и обеспечить необходимую функциональность.

Более того, даже использование отдельного IPS (вне NGFW), все еще возможно — обратить внимание на него стоит в нескольких случаях:

Почему IPS/UTM/NGFW — это не про APT

Современные решения классов IDS/IPS, UTM, NGFW способны обрабатывать большие объемы трафика, разбирать заданный набор протоколов (вплоть до 7-го уровня модели ISO/OSI), выявлять сетевые атаки с использованием сигнатурного, поведенческого анализа, а также с помощью технологий машинного обучения и обнаружения сетевых аномалий. Решения готовы защищать периметр организации от угроз извне, а также выявлять вредоносную активность изнутри.

Однако практика тестирований на проникновение Positive Technologies показывает, что в 93% случаев можно преодолеть сетевой периметр и получить доступ к ресурсам ЛВС. На проникновение в локальную сеть некоторых компаний экспертам Positive Technologies потребовалось всего 30 минут.

После проникновения в сеть действия злоумышленников остаются для многих систем безопасности незамеченными. Причин тому несколько:

Решения не анализируют внутренний трафик, а потому не способны выявлять присутствие и перемещение злоумышленника внутри.

Системы хранят информацию только об известных угрозах. Но в случае APT, например, на момент ее реализации угрозы еще неизвестны.

Следствие предыдущего пункта. Данная функциональность необходима для обнаружения неизвестных на момент реализации угроз

Таким образом, как IDS/IPS, так и UTM и NGFW не способны обеспечить защиту от целенаправленных атак, локализовать угрозу, точно выявить пораженные узлы и предоставить фактуру для проведения полноценного расследования. Устранить этот пробел призваны решения класса NTA. Их еще называют NDR-системами (сокращение от network detection and response).

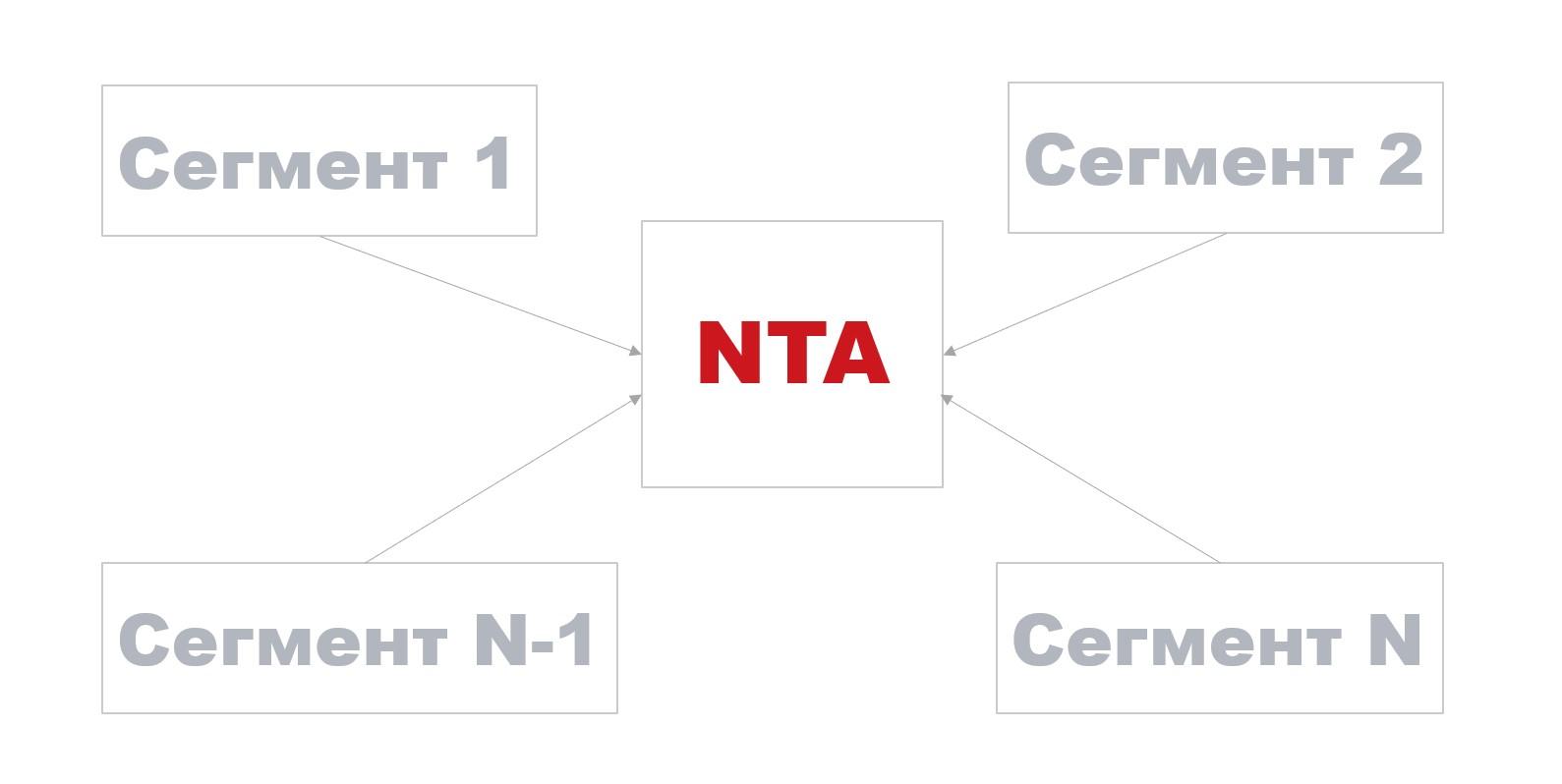

NTA/NDR и выявление целенаправленных атак

На российском рынке инструменты класса NTA стали появляться относительно недавно, однако на Западе этот сегмент уже сформирован. В исследовании аналитического агентства Gartner, посвященном таким системам, отмечается, что NTA-решения позволили многим клиентам обнаружить подозрительную активность в трафике, пропущенную «периметровыми» средствами безопасности. Институт SANS выяснил, что решения NTA входят в топ технологий для выявления угроз, работой которых довольны в SOC по всему миру.

Среди ключевых возможностей NTA отметим следующие:

В инфраструктуре организации NTA выступает единой точкой анализа всего трафика или произвольного набора сетевых сегментов.

В зависимости от конкретного NTA-решения возможно перенаправление сырого трафика с сегментов (посредством технологий SPAN, RSPAN, ERSPAN) или с использованием flow-протоколов (NetFlow, S-Flow).

В отличие от IPS, UTM и NGFW, решения NTA работают в режиме обнаружения, а не предотвращения вторжений, а также не способны раскрывать зашифрованный трафик путем постановки в режиме «человек по середине». Для NTA данный факт не является проблемой по следующим причинам:

Итак, что выбрать?

Мы подготовили сравнительную таблицу классов решений, взяв срез по рынку. При выборе нужно учитывать, что наборы функций у решений одного класса могут существенно различаться.

Долгое время периметровые средства были единственным эшелоном защиты и способом осуществления мониторинга сети. Ландшафт угроз меняется, и теперь важно обеспечивать не только мониторинг периметра, но и глубоко изучать угрозы внутренней сети. C точки зрения современных технологий, подходящий кандидат — это решения класса NTA.

С примерами выявленных угроз в сетях 41 крупной компании можно ознакомиться в отчете по пилотным внедрениям PT NAD.

Общие понятия о системах обнаружения и предотвращения вторжений

И снова здравствуйте. В преддверии старта курса «Реверс-инжиниринг» решили поделиться с вами небольшой статьей по информационной безопасности, которая хоть и имеет довольно косвенное отношение к реверс-инжинирингу, но для многих может стать полезным материалом.

Глобальный рынок продуктов информационной безопасности развивается под воздействием быстро растущего многообразия сложных и комплексных угроз, что приводит к непосредственному влиянию на бизнес, и становятся востребованными не только для крупных и средних, но и для малых организаций. В настоящее время ситуация обстоит таким образом, когда традиционные средства защиты, такие как межсетевой экран и антивирус, не способны обеспечить надлежащий уровень защиты внутренней сети организации, ведь вредоносное программное обеспечение может «замаскироваться» и отправлять пакеты, которые с точки зрения межсетевого экрана выглядят полностью легитимными. Существует множество коммерческих решений, способных обеспечить надлежащий уровень защиты внутренней сети организации, однако сегодня мы остановимся на таком классе решений, как системы обнаружения вторжений и системы предотвращения вторжений. В англоязычной литературе это Intrusion Detection Systems (IDS) и Intrusion Prevention Systems (IPS).

Различия между ними заключаются лишь в том, что одна может автоматически блокировать атаки, а другая просто предупреждает об этом.

Решения данного класса бывают как коммерческими (проприетарными), так и с открытым исходным кодом, и в умелых руках могут стать отличным дополнением к общей системе защиты организации. Данный класс средств защиты относится к методу отслеживания несанкционированных попыток получения доступа к защищаемым ресурсам организации, называемый мониторингом управления доступом. Он нацелен на выявление и регистрацию недостатков в безопасности внутренней инфраструктуры – сетевые атаки, попытки несанкционированного доступа или повышения привилегий, работа вредоносного программного обеспечения и т.д. Таким образом, по сравнению с межсетевым экраном, контролирующим только параметры сессии, IDS и IPS анализируют передаваемые внутренние потоки данных, находя в них последовательности битов, которые могут представлять из себя вредоносные действия или события. Помимо этого, они могут осуществлять мониторинг системных журналов и других файлов регистрации деятельности пользователей.

Но обо всем по порядку. Итак, IDS – система обнаружения вторжений, предназначенная для регистрации подозрительных действий в сети, и уведомляет о них ответственного за информационную безопасность сотрудника с помощью передачи сообщения на консоль управления, отправки электронного письма, SMS-сообщения на мобильный телефон и т.п.

Традиционная IDS состоит из сенсоров, которые просматривают сетевой трафик или журналы и передают анализаторам, анализаторы ищут в полученных данных вредоносный характер и в случае успешного обнаружения – отправляет результаты в административный интерфейс. В зависимости от места расположения IDS делятся на сетевые (network-based IDS, NIDS) и хостовые (host-based, HIDS). По названию понятно, что одна отслеживает весь сетевой трафик того сегмента, где она установлена, а другая в пределах единственного компьютера. Для более понятной классификации IDS необходимо выделить еще два подмножества, которые делятся по типу анализируемого трафика: IDS, основанная на протоколе (Protocol-based IDS, PIDS), которая анализирует коммуникационные протоколы со связанными системами или пользователями, а также IDS, основанная на прикладных протоколах (Application Protocol-based IDS, APIDS), предназначенная для анализа данных, передаваемых с использованием специфичных для определенных приложений протоколов.

Естественно, вредоносную активность в анализируемом трафике обнаружить можно разными способами. Поэтому в IDS существуют следующие характеристики, отличающие друг от друга различные типы технологий IDS и описать их можно следующим образом:

Глобально IPS можно разделить на те, которые анализируют трафик и сравнивают с известными сигнатурами и те, которые на основе анализа протоколов ищут нелегитимный трафик, основываясь на базе знаний о найденных ранее уязвимостях. За счет второго класса обеспечивается защита от неизвестного типа атак. Что касается методов реагирования на атаки, то их накопилось большое количество, но из основных можно выделить следующие: блокирование соединения с помощью TCP-пакета с RST-флагом или посредством межсетевого экрана, перенастройка коммуникационного оборудования, а также блокирование записей пользователей или конкретного хоста в инфраструктуре.

В конечном итоге, наиболее эффективной идеей защиты инфраструктуры является совместное использование средств IDS и IPS в одном продукте – межсетевом экране, который с помощью глубокого анализа сетевых пакетов, обнаруживает атаки и блокирует их. Стоит отметить, что речь идет только об одном рубеже защиты, который, как правило, расположен за межсетевым экраном. И чтобы добиться комплексной защиты сети, необходимо использовать весь арсенал средств защиты, например UTM (Unified Threat Management) – совместно работающие межсетевой экран, VPN, IPS, антивирус, средства фильтрации и средства антиспама.

Столкнувшись с рядом архитектурных проблем, следующим витком развития подобных систем у мировых вендоров стал межсетевой экран нового поколения (NGFW, Next Generation Firewall), который выигрывает за счет параллельного анализа одного и того же трафика всеми средствами защиты, разбора трафика для проверки антивирусом в памяти, а не после того, как он сохранится на жесткий диск, а также за счет анализа протоколов 7 уровня OSI, который позволяет анализировать работу конкретных приложений.

Системы предотвращения вторжений «из коробки». Тест-драйв

Привет, Хабровчане!

Сегодня мы хотим поговорить о том, как системы обнаружения/предотвращения вторжений справляются со своей задачей сразу после того, как вы достали их из коробки, провели инициализацию и поставили в свою сеть. В сегодняшнем тест-драйве будут участвовать следующие аппаратные платформы:

• Cisco IPS 4240;

• IBM Proventia GX4004;

• StoneGate IPS 1060.

Исходя из нашего опыта, примерно в 80% организаций IPS не настраиваются должным образом. Это обусловлено тем, что их просто некому настроить или систему установили только «для галочки», чтобы соответствовать тем или иным требованиям регуляторов. Поэтому мы решили провести сравнение систем обнаружения вторжений на дефолтных настройках.

В статье мы хотим поделиться результатами нашего тест-драйва с уважаемыми Хабражителями.

Всех заинтересовавшихся приглашаем под кат.

Техническое описание сравниваемых IPS

Вот, собственно, наши подопытные:

Для начала приведем несколько сухих цифр, характеризующих ТТХ аппаратных платформ, взятые из открытых источников информации:

Программа тест-драйва

Мы будем сравнивать работу трех IPS в одинаковых условиях: работа в режиме IDS (сравнение проводилось в реальной сети), работа в режиме IPS и «очень условное» нагрузочное тестирование (сравнение проводилось в лаборатории). В итоге мы получим сводную таблицу с данными о количестве найденных и заблокированных уязвимостей.

Сразу хотелось бы оговорить, что сравнение проходило на последней доступной версии ПО и с последними сигнатурами на момент тестирования, для обнаружения и блокирования угроз использовались политики по умолчанию.

Наш «гоночный трек»

Работа в режиме IDS

Тестирование аппаратных платформ систем обнаружения вторжений в режиме IDS (мониторинга сетевой активности) проводилось по схеме, представленной на рисунке ниже, путем подключения всех железок к span-портам коммутатора Cisco Catalyst 3750, на который зеркалировался трафик из реальной сети организации.

После трех дней работы в режиме мониторинга сети IPS нашли следующее количество уязвимостей/атак (мы брали в расчет только уязвимости уровня High, Medium и Low, уязвимости Info не учитывались):

• Cisco IPS 4240 – 17 уязвимостей/атак;

• IBM Proventia GX4004 – 32 уязвимости/атаки;

• StoneGate IPS 1060 – 103 уязвимости/атаки.

Общих уязвимостей/атак, которые смогли обнаружить все железки, не так уж и много:

• ICMP Network Sweep w/Address Mask;

• ICMP Network Sweep w/Timestamp;

• TCP_Port_Scan;

• UDP_Port_Scan;

• ICMP_Subnet_Mask_Request;

• ICMP_Timestamp_Request.

Сводную таблицу со списком всех найденных уязвимостей/атак и разбивкой по железкам можно посмотреть под спойлером.

| Сигнатуры | Cisco IPS 4240 | IBM Proventia GX4004 | Stonegate IPS 1060 |

| ICMP Network Sweep w/Address Mask | + | + | + |

| ICMP Network Sweep w/Timestamp | + | + | + |

| Microsoft Windows CIFS Clientside Buffer Overflow (CVE-2011-0654) | + | — | — |

| SNMP Protocol Violation (CVE-2002-0012, CVE-2002-0013) | + | — | — |

| UPnP LOCATION Overflow | + | — | — |

| Invalid DHCP Packet (CVE-2004-1111) | + | — | — |

| TCP Segment Overwrite | + | — | — |

| DHCP Client DoS (CVE-2008-0084) | + | — | — |

| TCP MSS exceeds maximum | + | — | — |

| SQL Query in HTTP Request (CVE-2005-4643, CVE-2006-0581) | + | — | — |

| Email_Calendar_Code_Exec (CVE-2007-0039) | — | + | — |

| Email_Mime_Filename_Overflow (CVE-1999-0004) | — | + | — |

| Email_Mime_Name_Overflow | — | + | — |

| HTML_UTF8_Overflow (CVE-2006-2382) | — | + | — |

| HTTP_CheckPoint_FW1_FormatString (CVE-2004-0039) | — | + | — |

| Image_JPEG_IE_Component_Overflow (CVE-2005-2308) | — | + | — |

| OTF_Windows_Cmap_Table_Corruption (CVE-2010-3959) | — | + | — |

| PsExec_Service_Accessed | — | + | — |

| PsExec_Installed | — | + | — |

| Script_IE_Improper_Ref_Counting (CVE-2012-4787) | — | + | — |

| SMB_Empty_Password | — | + | — |

| BackOrifice_Ping (CVE-1999-0660) | — | + | — |

| Email_Executable_Extension | — | + | — |

| Flash_NavigateToURL_XSS (CVE-2007-6244) | — | + | — |

| HTTP_Connect_Proxy_Bypass_SMTP | — | + | — |

| HTTP_Field_With_Binary | — | + | — |

| HTTP_Proxy_Cache_Poisoning (CVE-2005-1215) | — | + | — |

| HTTP_URL_repeated_char | — | + | — |

| HTTPS_Proxy_Info_Disclosure (CVE-2005-2830) | — | + | — |

| ICMP_Flood | — | + | — |

| Ping_Sweep | — | + | — |

| Smurf_Attack (CVE-1999-0513) | — | + | — |

| SNMP_Default_Backdoor (CVE-2000-0147) | — | + | — |

| TCP_Port_Scan | + | + | + |

| UDP_Port_Scan | + | + | + |

| DNS_Version_Request | — | + | — |

| HTTP_Authentication | — | + | — |

| HTTP_Microsoft_Error_Report | — | + | — |

| ICMP_Subnet_Mask_Request | + | + | + |

| ICMP_Timestamp_Request | + | + | + |

| ASN.1_Oversize-Block | — | — | + |

| HTTP_CRL-Excessively-Long-Options-Request-Argument (CVE-2010-0361) | — | — | + |

| SMTP_CS-Novell-Groupwise-Client-Img-Tag-Src-Parameter-Buffer-Overflow (CVE-2007-6435) | — | — | + |

| MSRPC-TCP_CPS-Samba-Spoolss-RPC-SmbIoNotifyOptionTypeData-Request-Handling-BOF (CVE-2007-2446) | — | — | + |

| SMB-TCP_Negotiate-Protocol-Smb2-Remote-Code-Execution (CVE-2009-3103) | — | — | + |

| File-OLE_Microsoft-Excel-File-Handling-Code-Execution-Vulnerability (CVE-2008-0081) | — | — | + |

| File-OLE_Microsoft-VBA6-Stack-Memory-Corruption (CVE-2010-0815) | — | — | + |

| File-OLE_Microsoft-WordPad-Text-Converter-CVE-2010-2563 | — | — | + |

| File-OLE_Microsoft-WordPad-Text-Converter-Buffer-Overflow (CVE-2010-1900) | — | — | + |

| File-OLE_Microsoft-Excel-Graphic-Object-Deref-Vulnerability-CVE-2011-0977 | — | — | + |

| File-OLE_Microsoft-Office-Word-Sprmcmajority-Record-Buffer-Overflow |

(CVE-2008-0114)

(CVE-2008-0114)

(CVE-2010-3232)

(CVE-2010-3970)

(CVE-2009-0559)

(CVE-2009-0560)

(CVE-2010-0262)

(CVE-2009-2135)

(CVE-2008-0117)

(CVE-2008-3471)

(CVE-2007-0215)

(CVE-2011-1986)

(CVE-2011-1989)

(CVE-2006-1308)

(CVE-2012-1887)

(CVE-2010-0838)

(CVE-2009-1537)

(CVE-2007-4041, CVE-2007-3896)

(CVE-2007-3902)

(CVE-2011-2001)

(CVE-2010-2563)

(CVE-2009-0557)

(CVE-2009-0558)

(CVE-2006-3875)

(CVE-2008-0320)

(CVE-2006-1301)

(CVE-2008-4264)

(CVE-2011-3413)

(CVE-2012-0185)

(CVE-2010-1250)

Стоить отметить, что IPS в режиме мониторинга может не только обнаружить атаки, но и найти уязвимые сервисы и приложения в сети, например, использование дефолтных настроек SNMP community, использование пустых паролей, необновленное ПО.

Работа в режиме IPS

Тестирование аппаратных платформ систем обнаружения вторжений в режиме IPS (мониторинга сетевой активности и блокирования вредоносного трафика) проводилось по схеме, представленной на рисунке ниже, путем поочередного включения всех аппаратных платформ в режиме Inline (в разрыв) между АРМ Атакующего и Жертвами (серверами). На Жертвах была установлена ОС Microsoft Windows 2003 R2 и следующее прикладное ПО:

• Oracle express 10g;

• MySQL 5.2;

• Apache 2.2.26;

• WEB IIS 6/ FTP ISS 6;

• Filezilla FTP Server 0.9.41 beta;

• TFTPD 32 4.0;

• MSSQL Express 2005.

С АРМ Атакующего с помощью сканера безопасности Nessus были просканированы Жертвы и определен список уязвимых сервисов, запущенных на них. После сканирования были проведены попытки эксплуатации уязвимостей (запуск эксплойтов) на Жертвах с помощью эксплойт-пака Metasploit Framework.

Ниже приведена сводная таблица реакции IPS на атаки:

Видно, что IPS с дефолтными настройками способны заблокировать не все атаки, даже те, которые используют не самые новые уязвимости. Поэтому настоятельно рекомендуется настраивать железку конкретно под свои нужды и сервисы.

«Очень условное» нагрузочное тестирование

Данное тестирование проводилось с использованием утилиты hping3 (про утилиту можно почитать тут) из дистрибутива Backtrack 5 R3. Целью проводимого тестирования являлась проверка «стойкости» IPS к атакам типа flood, т.е. мы не пытались сравнивать производительность устройств, а только лишь исследовали их реакцию на перегрузку.

Описание стенда:

IPS устанавливалась в разрыв между атакующим узлом (ОС Backtrack 5 R3) и узлом-жертвой (ОС Windows Server 2003 R2). Утилита hping3 запускалась в течение 5 минут с параметром «—flood», данный ключ позволяет использовать максимально возможную скорость генерации пакетов.

Ниже представлена сводная таблица с результатами:

Как мы видим, ни одна из IPS-систем (на настройках по умолчанию) не смогла защитить узел от атаки типа «flood». Cisco и IBM в логах выдавали алерты и не пытались заблокировать атаку, StoneGate начал блокировать соединения, но ушел в перезагрузку, и атака на жертву успешно продолжилась. Это обусловлено тем, что по умолчанию режим работы inline-интерфейсов выбран fail-open, т.е. весь трафик свободно проходит между интерфейсами без инспекции в случае выхода из строя аппаратной платформы.

Заключение

Если вы решили поставить IPS для того, чтобы реально защитить своих пользователей или какие-то важные сервисы от угроз извне и быть в курсе того, что происходит у вас в сети, то рекомендуем заняться тонкой настройкой железки. Правильно оттюнингованная IPS способна закрыть очень большое количество «дырок» в безопасности, даже если она уже старенькая и слабенькая. А на дефолтных настройках ни один из производителей не показал результатов, которые можно было бы назвать «впечатляющими».