для чего вскрывают ватсап

У любого пользователя WhatsApp можно отобрать аккаунт. Для этого не нужно быть хакером

В WhatsApp скрывается брешь, которая позволяет злоумышленникам с нулевыми навыками взлома и программирования навсегда заблокировать учетную запись любого пользователя, Им нужно знать лишь его номер телефона, и больше ничего, и защититься от потенциальной блокировки невозможно. Разработчики WhatsApp не спешат устранять проблему.

Новая брешь в WhatsApp

Каждый пользователь WhatsApp может в любую секунду лишиться своего профиля с минимальными шанса восстановление. Как пишет Forbes, защититься от этого попросту невозможно, и злоумышленнику даже не нужно будет взламывать гаджет – ему достаточно лишь знать номер телефона пользователя, после чего он может инициировать процедуру его блокировки без возможности повторной авторизации в системе.

Возможность лишить любого человека пользоваться WhatsApp – это следствие гигантской уязвимости, обнаруженной в мессенджере специалистами по информационной безопасности Луисом Картинтеро (Luis Carpintero) и Эрнесто Перенья (Ernesto Canales Pereña). Они уведомили разработчиков WhatsApp о своей находке, но те пока не выпустили патч, устраняющий брешь, тем самым оставив 2 млрд пользователей под угрозой потери аккаунта.

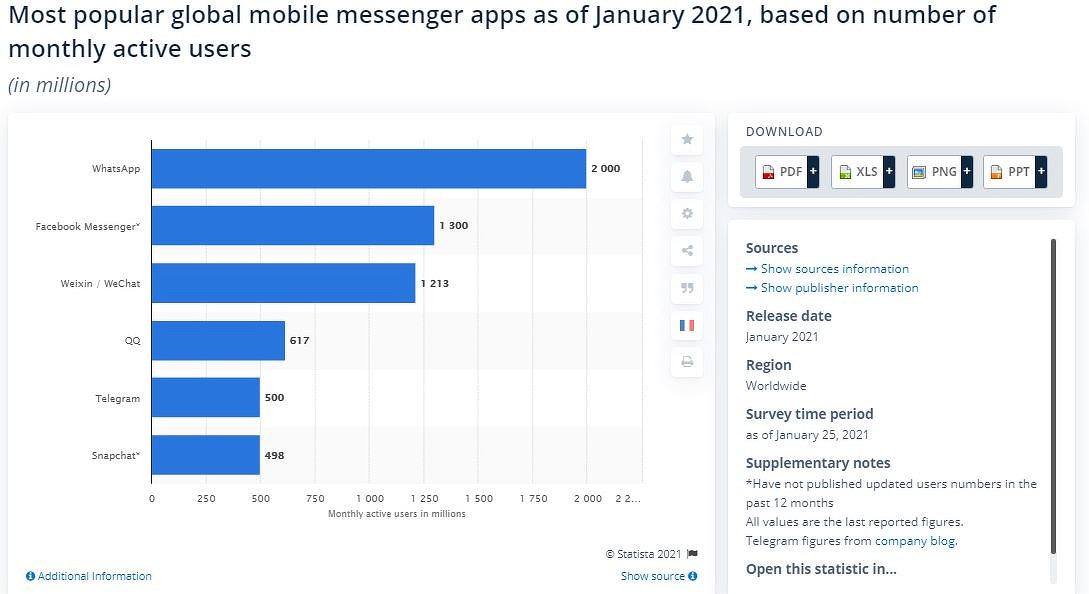

WhatsApp – это самый популярный мессенджер в мире. По данным Statista.com, по числу ежемесячно активных пользователей на январь 2021 г. он со своими более чем 2 млрд опережал Facebook Messenger (1,3 млрд) и китайские WeChat (1,21 млрд) вместе с QQ (617 млн). С февраля 2014 г. WhatsApp принадлежит Facebook.

Как работает уязвимость

Уязвимость в WhatsApp позволяет добиться полной блокировки аккаунта жертвы и осуществляется в два очень простых этапа, на каждом из которых исполнителю даже не потребуются навыки хакинга или социальной инженерии – он вообще не будет контактировать с владельцем профиля.

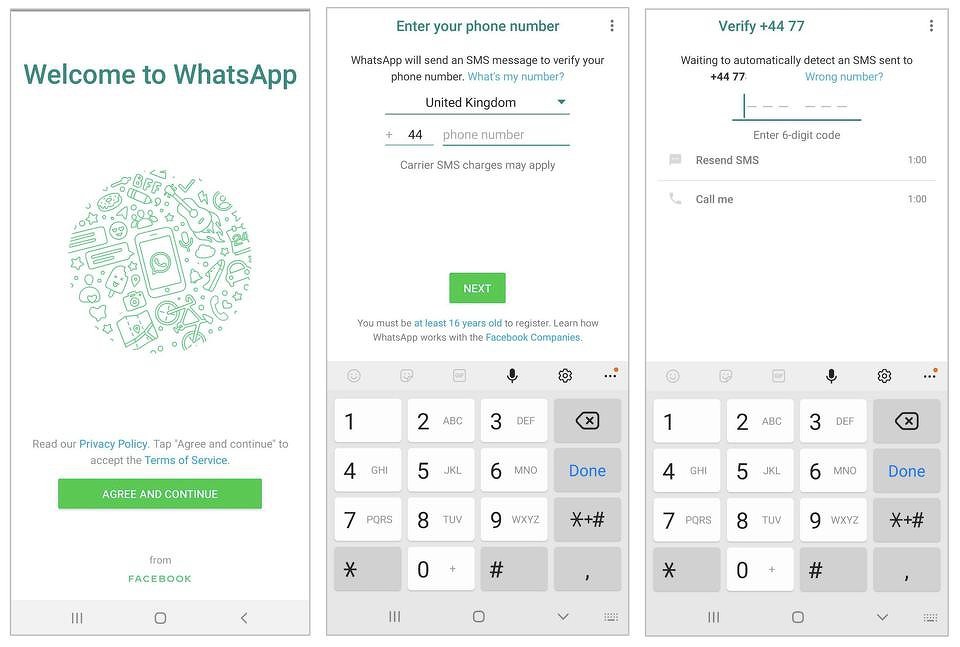

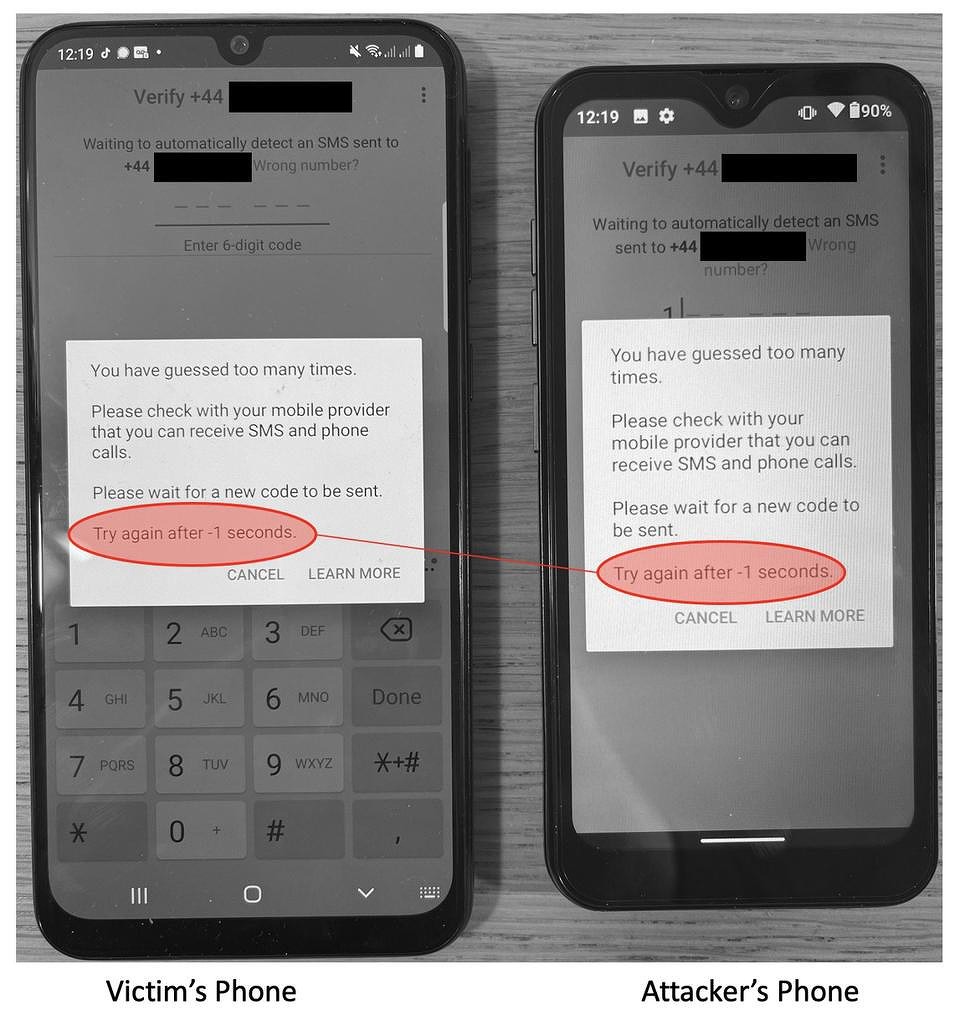

На первом этапе злоумышленнику нужно просто установить WhatsApp на смартфон и попытаться залогиниться под нужным номером телефона. Мессенджер направит на него SMS с кодом подтверждения, и здесь идет расчет на то, что владелец номера будет игнорировать их. После нескольких таких попыток приложение на устройстве злоумышленника сообщит о слишком частых попытках авторизации и позволит произвести следующую лишь через 12 часов. При этом WhatsApp на устройстве жертвы пока продолжит работать, как и прежде.

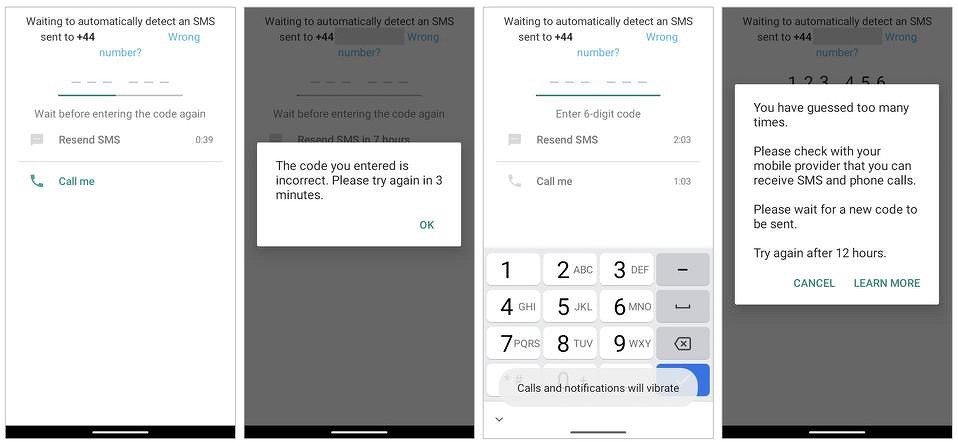

На втором этапе злоумышленник регистрирует новый адрес электронной почты и пишет письмо в техподдержку WhatsApp, в котором говорит, что его учетная запись была утеряна или украдена. Он просит отключить ее и указывает номер жертвы. WhatsApp может отправить автоматическое письмо с просьбой написать номер еще раз, и атакующий сделает это.

Далее WhatsApp, никак не удостоверившись в том, что в техподдержку написал подлинный владелец аккаунта, инициирует процедуру блокировки. Примерно через час мессенджер внезапно перестанет работать на устройстве жертвы – она увидит сообщение, что ее номер больше не зарегистрирован в системе. «Это могло случиться потому, что вы зарегистрировали его на другом телефоне. Если вы этого не сделали, подтвердите свой номер телефона, чтобы снова войти в свою учетную запись» – будет сказано в уведомлении.

Все это сработает, даже если пользователь активировал двухфакторную авторизацию. Попытка запросить новый код будет провалена – WhatsApp разрешит сделать это лишь через 12 часов.

Бонусный этап и полная блокировка

Если злоумышленник решит остановиться на втором этапе, то все закончится всего лишь невозможностью пользователю в течение нескольких часов подключиться к WhatsApp со своим номером. Максимум через 12 часов пользователь сможет восстановить контроль над своей учетной записью и продолжить работать в мессенджере ровно до тех пор, пока кто-нибудь не захочет повторить «трюк» с блокировкой.

Но на деле есть дополнительный, третий этап, приводящий к полной блокировки учетки.

Этот этап на деле может стать вторым – злоумышленнику вовсе не обязательно отправлять письмо в поддержку WhatsApp, он может просто подождать 12 часов, после чего вновь сделать несколько попыток зарегистрировать чужой номер в своем телефоне. После третьей по счету 12-часовой блокировки WhatsApp сломается, и вместо таймера, отсчитывающего время до следующей попытки авторизации он будет показывать «-1 секунду», притом постоянно. Это сбой в работе мессенджера, который невозможно обойти.

Эта картина будет наблюдаться как на устройстве хакера, так и на смартфоне жертвы, и в итоге больше никто не сможет авторизоваться в мессенджере под этим номером телефона. Единственное, что останется – это пытаться связаться с техподдержкой WhatsApp и искать пути решения проблемы.

WhatsApp не решает проблему

Статья в Forbes, проливающая свет на новую проблему в WhatsApp была опубликована 10 апреля 2021 г. К 13 апреля 2021 г. разработчики так и не выпустили устраняющее ее обновление и не назначили сроки ее релиза.

Вместо этого они занимаются подготовкой к внедрению новой политики конфиденциальности, согласно которой мессенджер будет автоматически передавать гигантские массивы персональных данных пользователей в Facebook для лучшего таргетинга рекламы.

Эту политику WhatsApp намеревался ввести еще 8 февраля 2021 г., но был вынужден временно отказаться от этой идеи из-за шквала критики. Новая дата вступления ее в силу – 15 мая 2021 г., и всем тем, кто не собирается соглашаться с ней, уготовано весьма серьезное наказание.

В феврале 2021 г. CNews писал, что несогласные с новой политикой конфиденциальности WhatsApp больше не смогут отправлять и получать текстовые сообщения. Разработчики оставят им лишь голосовые вызовы. Более того, профили тех пользователей, которые перестанут пользоваться WhatsApp и перейдут в другие мессенджеры, гарантированно ждет полное удаление.

Другие проблемы WhatsApp

WhatsApp известен не только тем, что им пользуются миллиарды человек, но и тем, что своих пользователей он если и ценит, то далеко не всегда. Так, например, в июне 2020 г. стало известно, что некоторые номера телефонов, привязанных к пользовательским профилям в WhatsApp, в течение длительного времени находились в открытом доступе и даже попали в поисковую выдачу Google. В общей сложности при помощи Google можно было найти до номера около 300 тыс. пользователей мессенджера, и эта проблема носила глобальный характер.

В ноябре 2019 г. CNews сообщал, что пользователей WhatsApp стали автоматически навечно блокировать за участие в безобидных групповых чатах. Попасть под санкции оказалось возможным за смену названия чата на что-то, что покажется модераторам сервиса чем-то зловещим, незаконным или злонамеренным.

При этом WhatsApp совершенно не спешил устранять данный сбой. На все запросы пострадавших о причинах блокировки сотрудники мессенджера отвечали, что пользователи сами нарушили правила сервиса, и вина в блокировке лежит исключительно на них. В результате людям приходилось либо менять номер телефона для регистрации нового профиля, либо уходить в другие сервисы – Telegram, Viber, Signal и другие.

Как узнать, что ваш WhatsApp взломали и читают переписку

Все мы пользуемся мессенджерами, чтобы общаться с друзьями и знакомыми, и часто пересылаем с их помощью самую личную информацию. Однако используя подобные приложения нельзя быть на 100% уверенными в том, что ваши сообщения не доступны третьим лицам. Сегодня мы расскажем вам, как узнать, что за вашим WhatsApp следят и читают переписку.

Как могут взломать WhatsApp?

Существует два наиболее распространенных способа взлома аккаунтов в WhatsApp. В первом используется уязвимость в программном коде приложения, поэтому из-за своей сложности он применяется редко и исключительно профессионалами. Второй же требует всего лишь получения доступа к телефону без ведома владельца, и с его помощью получить удаленный доступ к вашей переписке гораздо проще.

Как все происходит на практике? Взломщик заходит в приложение на вашем смартфоне и использует опцию WhatsApp Web. С помощью QR-кода он открывает веб-версию мессенджера на компьютере и получает доступ к аккаунту, всем диалогам, файлам и переписке.

Как узнать, что за вами следят

Чтобы узнать, если ли у кого-то доступ к вашей переписке, откройте настройки мессенджера и зайдите во вкладку WhatsApp Web. Там можно будет посмотреть список устройств, на которых запущен аккаунт. Видите незнакомые устройства? Тут же их удаляйте!

Как защитить свой WhatsApp

К счастью, есть способ защитить свой мессенджер и сообщения в нем от посторонних глаз. Для этого, в первую очередь, нужно установить защиту на экран своего смартфона. Можно использовать графический ключ, отпечаток пальца или же пароль. Затем уже следует обратиться к защите самого мессенджера. Сделать это можно следующим образом:

После того как вы это сделаете, приложение будет запрашивать установленный вами пароль при подтверждении номера телефона, то есть при каждом входе на новом устройстве.

Переустановка WhatsApp

Для полной уверенности в том, что за вами никто не следит, лучше полностью переустановить WhatsApp. Перед этим рекомендуется создать резервную копию всех сообщений, чтобы после повторной установки их можно было снова загрузить на смартфон.

У взломщиков есть разные причины следить за чужими WhatsApp, от личного интереса до попыток заработать денег шантажом, используя персональную информацию. Но теперь вы знаете как выяснить, что ваш аккаунт взломали и защититься от этого.

Чем опасен WhatsApp. Его взломали полностью

Павел Дуров заявил, что всем нужно срочно удалить WhatsApp со смартфонов и других устройств.

Действительно, к безопасности и конфиденциальности этого мессенджера давно скопилось много вопросов. Соберём всю важную информацию по этой теме, чтобы вы знали, какие опасности могут поджидать в самом популярном мессенджере.

Разбираемся, что не так с WhatsApp.

Павел Дуров заявил: WhatsApp – это троян

WhatsApp не только не защищает ваши сообщения WhatsApp – это приложение постоянно используется в качестве трояна для слежки за фото и сообщениями, которые не относятся к WhatsApp. Зачем им [разработчикам] это делать? Facebook был частью программ слежки задолго до того, как купил WhatsApp.

Разработчик Telegram подчеркнул: все баги, которые находят в WhatsApp, идеально подходят для слежки за пользователями. А если вспомнить утиный тест (если оно выглядит как утка, плавает как утка и крякает как утка, то это, вероятно, и есть утка), то от приложения действительно хочется избавиться.

По словам Дурова, “Facebook и WhatsApp делились практически всем с теми, кто утверждал, что работает на правительство”. Ой.

Израильтяне добились впечатляющих успехов во взломе WhatsApp

В мае 2019 года эксперты по кибербезопасности нашли в системе голосовых звонков WhatsApp дыру, которую использовали для слежки за активистами. Работало это и на Android, и на iOS.

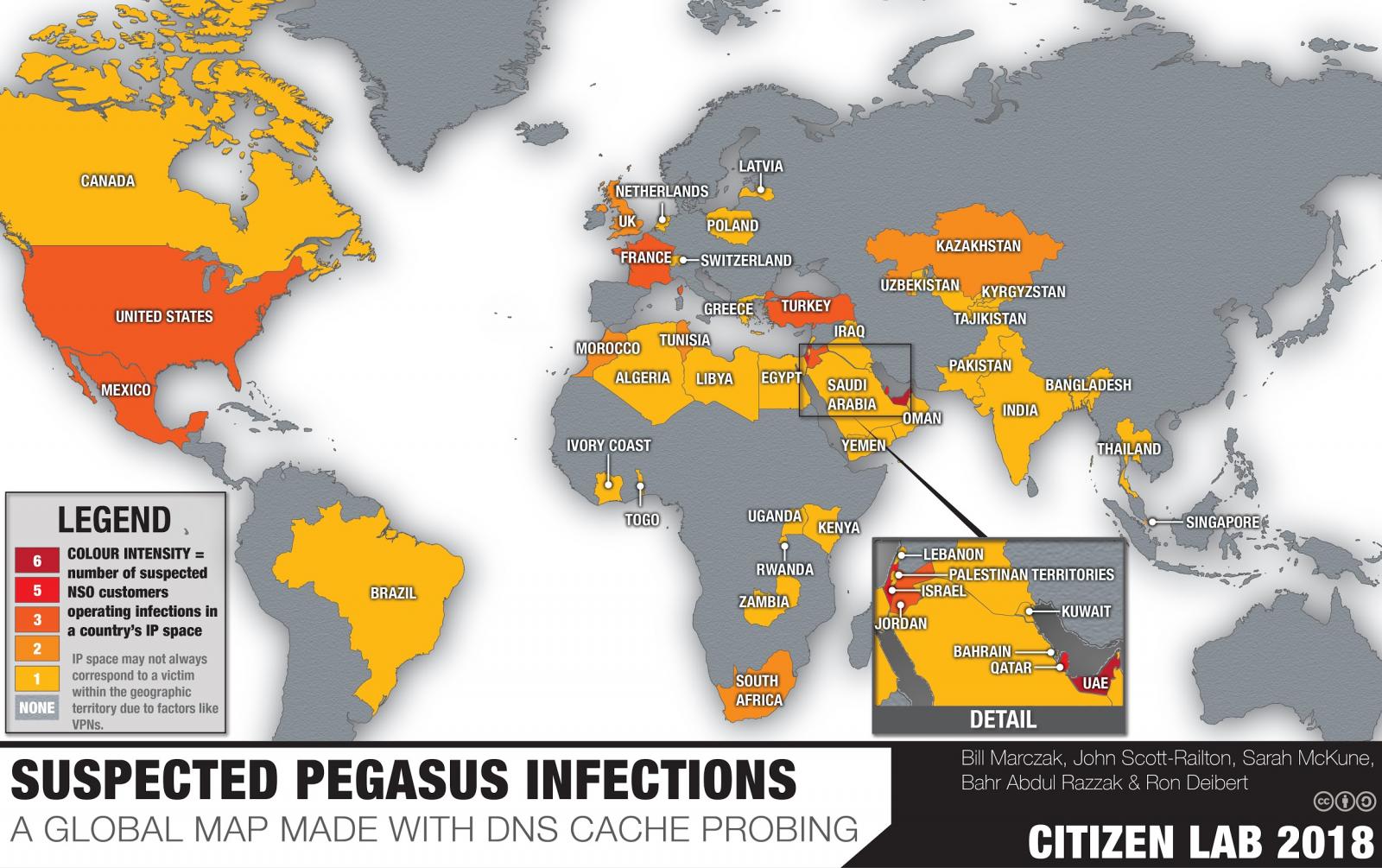

Вредонос разработала израильская компания NSO Group. Он позволял установить на смартфон с WhatsApp шпионские приложения.

Чтобы взломать смартфон, хакеры просто звонили жертве по WhatsApp. Приложение автоматически принимало звонок – без ведома владельца! Затем на смартфон загружали шпионское ПО для кражи данных. Записи о звонках удалялись, чтобы никто ничего не заподозрил.

В WhatsApp проблему признали. Разработчики сравнили код вредоноса с другими разработками NSO Group и пришли к выводу, что почерк действительно один и тот же. Затем они за четыре дня разработали патч безопасности и попросили всех пользователей (1,5 млрд человек, на минуточку!) установить его.

На чем зарабатывает израильская NSO Group?

Главный продукт компании – Pegasus. Это софт, который способен включать камеру и микрофон смартфона, просматривать e-mail и сообщения, собирать данные о геолокации.

Основные заказчики Pegasus – спецслужбы Среднего Востока, США, Западной Европы и других регионов. Формально софт используют с подачи правительства, чтобы противостоять терроризму и предотвращать преступления.

Когда о проблеме с WhatsApp стало известно всем, в NSO Group развели руками. Дескать, мы проверяем всех клиентов и расследуем случаи злоупотребления. Не мы охотимся за правозащитниками, а значит, мы ни в чем не виноваты и ничего не нарушили.

Сколько стоит Pegasus, неизвестно. Саму NSO Group оценивают в 1 млрд долларов.

Забавно другое: после выхода патча адвокат из Лондона заявил об атаке, похожей на использование софта NSO Group. Он защищал саудовского диссидента и мексиканских журналистов, которых ранее также атаковали с применением того же софта.

Но получить данные со смартфона адвоката не удалось. Значит, патч всё-таки работает.

Адвокат также помог жертвам атаки подать в суд на NSO Group. Он заявил, что разработчики должны разделить ответственность за взлом со своими клиентами.

Так как NSO Group экспортировала ПО за границу, предъявило претензии и Министерство обороны Израиля. Но юристы убеждены: в министерстве и раньше знали о возможностях Pegasus, так что это показательное выступление.

Как устроен WhatsApp, вообще неизвестно

WhatsApp – мессенджер с закрытым исходным кодом. В целом для коммерческих приложений это нормально. Но продукты с открытым исходным кодом внушают больше доверия.

В WhatsApp вы не можете посмотреть, чем новая версия отличается от предшественницы. Не можете проанализировать код и найти бэкдоры.

Специалисты ищут уязвимости в WhatsApp, исходя из поведения готового продукта. Это не дает увидеть полной картины.

Более того: разработчики WhatsApp обфусцируют код. Его специально запутывают, чтобы усложнить анализ.

Скорее всего, это сделано по требованию спецслужб. От WhatsApp и материнской компании Facebook могли потребовать оставить в ПО бэкдоры. И если компании отправили приказ ФБР о неразглашении (так называемый Gag order), Цукерберг даже общественности пожаловаться не может.

WhatsApp был изначально полон дыр в безопасности

Создатели WhatsApp Брайан Эктон (слева) и Ян Кум

Создатели WhatsApp заявляли, что “безопасность у него в ДНК”. Но всё оказалось с точностью наоборот.

Например, в 2011-2012 годах доступ к вашей переписке в WhatsApp могли получить даже мобильные провайдеры и администраторы Wi-Fi точек. Ключи шифрования одно время можно было подменить прямо в чате. Вряд ли тестировщики компании этого не замечали.

Когда внедрили стандартное шифрование, ключи сделали доступными некоторым правительствам. Но резервные копии данных, которые настойчиво предлагали сохранять в облаке, никто не шифровал.

Сквозное шифрование, которое интегрировали в апреле 2016 года и которое используется сегодня, тоже не спасает от кражи данных. Например, разработчики признали, что бекапы на Google Drive загружали без шифрования.

Да, метаданные разговоров мессенджер тоже передавал властям. Из них можно понять, когда и с кем вы общались.

А ещё в 2013 году исследователи установили, что WhatsApp копировал все мобильные номера телефонов из адресной книги на свои сервера. Формально чтобы показать, кто из них уже установил WhatsApp. Реально… с этими данными можно было сделать что угодно.

На сервера WhatsApp попали и номера пользователей, которые не устанавливали приложение. К тому же при отправке использовалась ненадежная схема. Расшифровать данные даже на домашнем ноутбуке можно за три минуты.

Возможность взлома WhatsApp доказали на высшем уровне

Расследование в отношении Пола Манафорта, руководителя предвыборной кампании Дональда Трампа и советника беглого украинского президента Януковича, подтверждает, что мессенджер полон сюрпризов. Сообщения Манафорта в WhatsApp достали из iCloud.

Вероятно, Apple предоставила ФБР доступ к iCloud политика по решению суда.

А WhatsApp пришлось передать ключи шифрования, и это позволило агентам прочитать переписку Манафорта. В итоге его признали виновным по нескольким обвинениям и посадили на семь с половиной лет.

Основатели мессенджера перестали верить в WhatsApp

Facebook купил WhatsApp в феврале 2014 года за 22 млрд долларов. В сентябре 2017 года сооснователь WhatsApp Брайан Эктон покинул компанию В апреле 2018-го Ян Борисович Кум сделал то же самое – из-за сомнений в приватности данных пользователей.

В марте, после скандала с Cambridge Analytica, Эктон призвал удалить Facebook и другие продукты компании. Он также заявил: Facebook неохотно согласился на оконечное шифрование в WhatsApp.

Действительно: если компания признала, что годами хранила сотни миллионов паролей от Instagram в виде простого текста (. ), то от неё всего можно ожидать. Данные были доступны 2 тыс. разработчиков. Мог ли кто-то слить эти данные? Риторический вопрос.

Эктон также выразил сожаление о том, что согласился на сделку с Facebook:

Я продал приватность своих пользователей за большую выгоду. Я сделал выбор и пошел на уступки. И мне приходится жить с этим каждый день.

Эктон добавил: что происходит с шифрованием в WhatsApp после продажи, неизвестно. Как-то не верится, что его резко улучшили.

Через WhatsApp прямо сейчас могут красть ваши данные

Новый громкий скандал с WhatsApp начался 3 октября. Уязвимость угрожает WhatsApp (версии до 2.19.244) на Android, начиная с 8 версии.

В WhatsApp 2.19.244 проблему решили.

Но 14 ноября эксперты нашли ещё одну дыру (и в Facebook её признали). Баг есть в WhatsApp до 2.19.274 для Android и в iOS-версии до 2.19.100.

Разработчики раскрыли не слишком много подробностей. Лишь отметили, что уязвимость связана с тем, как WhatsApp анализирует метадату mp4-видеофайлов.

Если баг эксплуатировать, можно добиться выполнения на смартфоне произвольного кода или отказа обслуживания (когда гаджетом нельзя будет пользоваться).

Если вы ещё не обновились, самое время.

А что с самим Telegram

У мессенджера Дурова с безопасностью тоже всё не очень гладко. Вот здесь мы разбирались, в чем дело.

Если вкратце, то в Telegram тоже используется сквозное шифрование. В приватных чатах Telegram ключи действительно есть только у участников, в обычных (облачных) ключ теоретически может получить кто угодно.

Сквозное шифрование в Telegram не раз обходили. Да и другие уязвимости обнаруживали. Например, и в WhatsApp, и в Telegram можно было скрыть вредоносный код в изображении и отправить жертве, а затем получить полный доступ к её аккаунту.

И вообще: в сентябре эксперт Дирай Мишра обнаружил, что удаленные в Telegram файлы остаются на устройстве после того, как вы нажимаете в чате кнопку “Удалить для всех”. Так что если вы по ошибке перешлете свои нюдсы боссу, а потом сразу удалите их, босс всё равно сможет сколько угодно их рассматривать. Фото сохранятся у него в папке на смартфоне при получении. Да и хакеры смогут получить доступ к файлам на устройстве.

В Telegram признали проблему. За найденный баг Мишре выплатили 2500 евро в рамках программы bug bounty.

В WhatsApp есть такая же фича. И она работает как надо.

Что ж, программы пишут люди. А люди ошибаются. Чаще, чем нам хотелось бы.

Разница только в том, что WhatsApp сотрудничает с властями, а Telegram утверждает, что не сотрудничает.

Что теперь делать?

Если WhatsApp у вас – только для списков продуктов и школьных чатов, в целом можно не волноваться. Но конфиденциальную информацию и нюдсы через него передавать не стоит.

Telegram все же безопаснее WhatsApp. А Signal, пожалуй, безопаснее Telegram.

Есть ещё Wire, Threema и другие продукты. Но абсолютно безопасных мессенджеров не существует.

4 признака того, что ваш WhatsApp или Telegram взломали. Проверьте эти настройки

Тренд этой весны — использование сервисов видеоконференций. Они напомнили нам, что в Сети ваши данные могут утечь в открытый доступ. Мессенджеры взломать сложнее. Они защищены сквозным шифрованием. Но есть другие способы. Мы собрали признаки того, что вам стоит задуматься о приватности. Иначе злоумышленники получат доступ к переписке или файлам на смартфоне.

Вы разговариваете по видеосвязи

Видеосервисы — тренд среди мессенджеров в 2020 году на фоне пандемии коронавируса. Учебные занятия, рабочие совещания, встречи с друзьями — всё это происходит по видеосвязи.

И у видеосвязи есть проблемы: она либо работает с низким качеством, либо становится уязвимой для взлома. Свежий пример — утечка данных в Zoom. Из-за уязвимости в системе утилиты в открытый доступ попали тысячи видеозвонков пользователей Zoom. На YouTube, Vimeo и других сайтах были размещены школьные занятия, сеансы у психотерапевтов, совещания и другие видеовстречи.

Видеозвонки в Zoom не защищены сквозным шифрованием, когда доступ к беседе имеют только участники. Шифруются только диалоги на сайте, в технических документах и интерфейсе приложений, но не видеосвязь.

На пальцах: сквозное шифрование (end-to-end, E2E) — это когда система превращает текст или файлы в набор символов, а расшифровать их могут только собеседники (система сделает это автоматически). Сервис при этом может иметь доступ к этим данным, его также могут получить злоумышленники. Но, если ключа нет, значит, и возможности разобраться в них не будет.

Решение: пользуйтесь мессенджерами, в которых видеосвязь защищена сквозным шифрованием. Приложения, где его официально нет или разработчик не указывает, игнорируйте. Заявлено сквозное шифрование видео у WhatsApp и FaceTime.

Zoom или Discord? Выбираем сервис видеоконференций, чтобы разговор не слили в Сеть

Вам прислали сообщение со странным файлом

Ещё один способ для вредоносного софта пробраться в ваш телефон и получить доступ к данным и приложениям, в частности мобильным банкам. Смартфон основателя Amazon Джеффа Безоса был взломан с помощью сообщения в мессенджере WhatsApp от принца Саудовской Аравии Мухаммеда ибн Салмана. По словам издания The Guardian, принц отправил ему вредоносный файл, который позволил злоумышленникам проникнуть в смартфон и получить доступ к данным.

Получить вирус и лишиться данных через мессенджер ещё проще. Таким приложениям по умолчанию предоставляется доступ к хранилищу, а файлы загружаются автоматически. Так на ваш телефон проберётся вирус, который будет копировать данные или записывать происходящее на экране.

Решение: придерживайтесь двух правил — не скачивайте документы от неизвестных адресатов и ограничьте автоматическую загрузку файлов.

Вот как это делается на WhatsApp для Android: пройдите в «Настройки» —> «Данные и хранилище» —> «Автозагрузка медиа». Мессенджер может самостоятельно загружать четыре вида файлов: фото, видео, аудио и документы. Чтобы обезопасить себя от взлома, отключите автоматическую загрузку последних.

В ваш аккаунт входили с неизвестных устройств

В соцсетях, мессенджерах и ряде других сервисов есть две важные функции: просмотр, с каких устройств был произведён вход в учётную запись, и возможность выхода из аккаунта со всех устройств.

Бывает, сайты показывают, на каких конкретно устройствах наблюдается активность. Например, «ВКонтакте» отображает, с каких аппаратов вы авторизованы. Если вы видите в списке не принадлежащее вам устройство, значит, в ваш аккаунт вошёл посторонний.

Решение: выйдите со всех устройств. Вы останетесь авторизованы только на одном своём, на котором выполняете операцию, для входа с остальных нужно будет снова авторизоваться.

После выхода со всех устройств смените пароль, чтобы злоумышленник не зашёл в аккаунт снова.

Вам прислали код аутентификации, который вы не запрашивали

Эксперты Group-IB выяснили, как хакеры могут получить доступ к переписке в «Телеграме» на устройствах iOS и Android. Они авторизуются в аккаунте жертвы через СМС. Это перехват сообщения с кодом для авторизации.

Telegram хотят разблокировать, но смысл? Одна функция «Яндекс.Мессенджера» убивает его и WhatsApp

В конце 2019 года некоторые российские предприниматели столкнулись со взломом своих аккаунтов в «Телеграме». Все кибератаки происходили по одному сценарию: пользователю приходило сообщение от сервисного канала «Телеграма» с кодом подтверждения, который он не запрашивал. После этого на телефон жертвы приходило сообщение с кодом активации — и почти сразу в сервисный канал «Телеграма» приходило уведомление о том, что в аккаунт был произведён вход с нового устройства. То есть в него вошли злоумышленники.

Устройства жертв не были заражены, учётные записи не были взломаны, а сим-карты не были подменены. Во всех случаях злоумышленники получали доступ к мессенджеру с помощью СМС-кодов, которые приходят при авторизации с нового устройства. Для этого достаточно перехватить сообщение.

Причём «Телеграм» — одно из уязвимых приложений. Ещё это могут быть другие мессенджеры, соцсети, электронная почта и приложения мобильных банков.

Решение: установите двухфакторную аутентификацию там, где это возможно. Вход в учётную запись будет производиться в два этапа: введение пароля и кода из СМС. Таким образом, если хакер перехватит сообщение и получит код, у него не будет достаточного количества данных для авторизации с вашего аккаунта. Ему нужно будет знать пароль.