для чего взламывают аккаунт

Зачем взламывают страницы ВКонтакте. 4 основных причины

Большинство людей даже не представляют себе, в каких масштабах производится взлом страниц ВКонтакте. Ежедневно в руки злоумышленников попадают десятки тысяч страниц обычных пользователей социальной сети. Сегодня, я расскажу вам, для каких целей хакерам нужны страницы в ВК.

Продажа

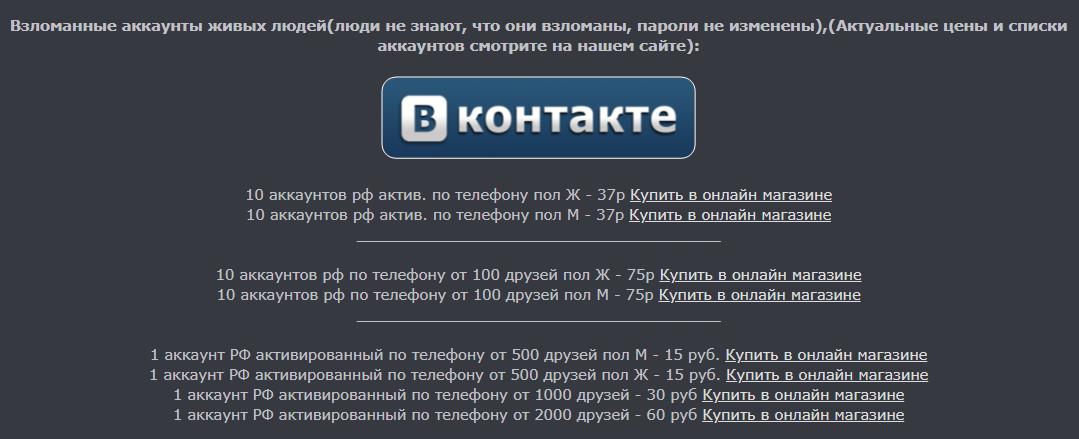

Самая простая и банальная причина – продажа. Обычно страницы для продажи не выбирают специально, а взламывают всех подряд без разбора. Происходит это в полуавтоматическом режиме. Злоумышленник настраивает программу подбора паролей и оставляет ее включенной на компьютере. Чем проще пароль пользователя, тем быстрее программа подберет ключ для входа на страницу.

После того, как доступ аккаунту получен, хакер размещает объявления о продаже. Цена аккаунта может начинаться от пары рублей и доходить до нескольких сотен. Стоимость зависит от количества друзей, возраста страницы и многих других показателей.

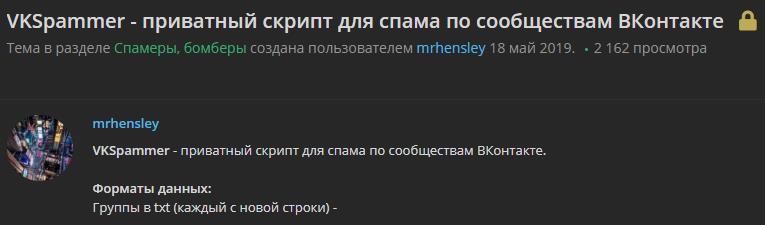

Некоторые злоумышленники покупают аккаунты для спама на специальных рынках взломанных аккаунтов, другие предпочитают всем заниматься самостоятельно. Так или иначе, друзьям пользователя, чья страница попала в руки спамера, не позавидуешь. Поток рекламы и прочих навязчивых сообщений польется рекой. Так будет продолжаться, пока система безопасности ВКонтакте, не заподозрит неладное и не заморозит страницу.

Мошенничество

Способ похож на предыдущий (спам), вот только последствия более серьезные. Мошенник взламывает страницу и рассылает друзьям пользователя сообщение с просьбой отправить определенную сумму на карту или электронный кошелек. Несмотря на древность и примитивность мошеннической схемы, она все еще работает и приносит злоумышленникам немалые прибыли.

Личные цели

Обычные пользователи взламывают своих друзей, вторую половинку или незнакомых людей в социальной сети. Причины обычно банальны: ревность, ссоры, проверки. Обычно для таких целей люди либо обращаются к профессионалам или пытаются провернуть операцию своими силами. Вот только, чаще всего такие попытки заканчиваются неудачно.

Хакеры за свою работу просят трех или четырехзначные суммы. Не всегда обычный перебор паролей дает результат. Поэтому, для взлома некоторых пользователей могут использовать специальные ловушки, вроде фишинговых сайтов.

В заключение хочу сказать:

Хакер Алексей Смирнов — о том, кто взламывает аккаунты простых людей и как этого избежать The Village узнал, кто ставит лайки в «Фейсбуке» вместо вас, как подобрать правильный пароль и что из себя представляет хакерское сообщество

Недостаточно изобретательный пароль может лишить вас денег на банковской карте, любимых аккаунтов в социальных сетях и раскрыть все ваши секреты широкой общественности. От этого не застрахованы ни самые простые пользователи, ни политики, ни звёзды.

О том, как себя обезопасить в интернете, кто и зачем взламывает других, The Village рассказал директор по информационной безопасности Parallels Алексей Смирнов. В середине 90-х он вместе с группой других хакеров поучаствовал во взломе системы безопасности Citibank. Сейчас Смирнов называет это «масштабным проектом по сбору и систематизации информации, в котором не было корыстной цели». В то время киберпреступления не карались российским законодательством, а сейчас прошёл срок давности. Смирнов перешёл на светлую сторону, ему удалось выстроить карьеру в сфере информационной безопасности, не имея даже образования.

О российских хакерах

— Правда ли что российские хакеры — одни из лучших в мире?

— Да, можно сказать и так. Российские хакеры широко известны во всём мире, и эта репутация оправданна, хотя, конечно, хакеров много везде. C чем это связано, я не знаю. Не думаю, что это как-то коррелируется с уровнем IT-образования. Скорее, дело в ментальности. У нас много людей, которые склонны к каким-то самостоятельным исследованиям. Кого-то из наших специалистов переманивают за большие деньги и в Кремниевую долину, и куда угодно. Сам знаю некоторых специалистов, которые давно стали миллионерами.

— Составьте среднестатистический портрет российского хакера.

— В основном это либо студенты, либо вчерашние выпускники вузов. Люди постарше тоже есть на рынке, но, как правило, они подходят к вопросу более профессионально и работают в компаниях, которые занимаются анализом безопасности кода. Девушек в сфере немного, но есть тенденция к увеличению их количества. Я бы сказал, что сейчас их в этой сфере 20 %. Они совершенно конкурентоспособны.

— Как происходит поиск уязвимостей?

— У нас в компании есть два направления. Первое работает с клиентами, с частными лицами, второе — это B2B. Самое интересное происходит во второй части, где создаётся софт для дата-центров облачных провайдеров. Наши штатные исследователи находят там проблемы.

Девушек в сфере немного, но есть тенденция к увеличению их количества. Я бы сказал, что сейчас их в этой сфере 20 %.

Они совершенно конкурентоспособны

Что-то нам присылают фрилансеры. За это мы выплачиваем вознаграждения. Если человек достаточно много копается с нашими продуктами, мы можем пригласить его в штат. Размер вознаграждения зависит от серьёзности найденной уязвимости.

— В одном из интервью вы говорили, что в 90-е все хакеры искали способы разбогатеть с помощью взлома. Изменилось ли сейчас соотношение тех, кто работает на светлой и тёмной сторонах?

— Да, изменилось, светлых хакеров стало сейчас намного больше, чем было. И причём те, кто работает на светлой стороне, как правило, более квалифицированны. Для того чтобы слегка зарабатывать деньги тёмной стороной, большая квалификация не нужна. Как ни странно, это занятие более скучное или рутинное. Но всё-таки я обобщаю, могут быть исключения в разные стороны.

— А помните, пару лет назад была найдена уязвимость в Skype, когда можно было получить доступ к аккаунту, просто зная почту владельца? Это обнаружили ребята из России. Если бы они обратились в саму компанию с такой находкой, а не рассказали бы про неё всему интернету, они могли бы рассчитывать на вознаграждение от Skype?

— Я не знаю, как в Skype организована работа с хакерами. Например, в Microsoft, которой он теперь принадлежит, и в Google вознаграждения точно есть. Суммы могут составлять от сотни долларов до нескольких десятков тысяч. Но десятки тысяч — это если уязвимость находится в совсем публичном сервисе или популярном приложении. Возможно, это как раз тот случай.

Если смотреть на общую ситуацию, то человек, который обращается в компанию с найденной уязвимостью, обычно получает немножко меньше, чем он бы получил на чёрном рынке, но, с другой стороны, ему не нужно искать заказчика, впутываться в криминальные дела. Работая на легальном поле, он может строить свою репутацию и монетизировать свою известность. В Россию ещё только проникает понимание, что приличные деньги и возможность реализовать свою страсть к разбору всего и вся можно получить более цивилизованным способом — имея работодателя.

— Говорят, что российская полиция совершенно беспомощна в борьбе с хакерами.

— С одной стороны, это так. С другой — есть определённое количество коммерческих компаний, которые помогают в расследовании инцидентов. Если они присоединяются к расследованию, то шансы быть пойманным существенно увеличиваются.

Об утечке фотографий звёзд в iCloud

— Тим Кук говорит, что вины Apple во взломе iCloud звёзд нет. Вы согласны?

— Одна из основных версий — это подбор пароля через функцию Find my phone. После этого создавалась резервная копия на другом айфоне. Это правдоподобная версия. Если всё так, это не уязвимость в сервисе, там просто была возможность обойти защиту методом перебора пароля, так что даже в этом случае хороший пароль мог бы спасти аккаунт.

Теперь Apple вводит двойную верификацию в iCloud, пользователям будут приходить уведомления о том, что подозрительные люди пользовались функцией Find my phone. Полезная вещь.

— У вас не складывается ощущения, что атака на iCloud — это происки Dropbox, которым они давно мешают жить?

— Не знаю, но мне эта идея кажется неправдоподобной.

— Зачем тогда всё это было? Хакеры с этих сливов не получили ни славы, ни денег.

— Возможно, это одни из немногих хакеров, которые работают ради развлечения. Обычно взламывают что-то ради денег.

Пароли собирались хакерами для каких-то своих целей, а потом решили выложить в открытый доступ, что не пригодилось. Чтобы не пропадало и наделать много шума. Им удалось

— Помните, недавно был случай, когда хакеры выложили в открытый доступ пароли сотен пользователей Gmail, «Яндекса» и других? Притом большая часть из них уже недействующие. А это было зачем?

— Чтобы посеять страх, неуверенность и сомнения, раз выкладывались самые разные сервиcы и достоверность аккаунтов постепенно убывала. Только у «Яндекса» был действительно большой процент реальных профилей. Вероятно, пароли собирались хакерами для каких-то своих целей, а потом решили выложить в открытый доступ, что не пригодилось. Чтобы не пропадало и наделать много шума. Им удалось.

— А хакерское сообщество обычно знает, кто и за каким инцидентом стоит?

— По-разному бывает, но тех, кто выложил почты, я, например, не знаю. Иногда хакеры друг друга знают, иногда анонимно общаются друг с другом.

О паролях

— Вы говорите, что очень маленькое количество людей придумывает нормальные пароли. Ошибка в его простоте или в том, что люди везде повторяют один и тот же?

— Ошибок несколько. Во-первых, использование одного и того же пароля на разных сервиcах. Довольно распространённая ситуация, когда у человека засвечен важный пароль на сервисе с низким уровнем безопасности. В результате хакер получает доступ к ресурсам, которые трудно взломать. И, конечно, повсеместная неспособность придумать хороший пароль.

— А хороший пароль — это сколько знаков?

— Необязательно речь идёт о количестве знаков. Желательно несколько слов, использование цифр, букв разного регистра тоже в определённой степени помогает.

— Как пользователю понять, насколько защищён ресурс?

— Надо ранжировать по возможным последствиям. Если регистрироваться на каком-то малоизвестном форуме, можно использовать один и тот же пароль для всех из них. Если их все уведут, то в этом не будет ничего страшного. Если для вашей жизни имеют большое значение социальные сервисы типа Google+ и Facebook, то лучше использовать пароль посложнее, хоть у этих сервисов и защищённость выше. Если сервис предоставляет дополнительные возможности по верификации, например, с помощью СМС, определённо стоит этим пользоваться.

— И как обычный человек может придумать и запомнить столько сложных паролей?

— Сервисы для хранения паролей — это, конечно, неизбежное зло, но лучше пользоваться ими, чем одним паролем повсеместно.

Если это что-то ценное, то это надо взломать

Перепродажа взломанных аккаунтов является прибыльным делом в мире киберпреступности.

Задумывались ли вы о том, что взлом компьютера, электронной почты или любого другого онлайнового аккаунта может иметь ценность? Конечно, это вполне очевидно, когда речь идет о PayPal или любой другой платежной системе или интернет-банке, но как насчет Facebook, Skype или любого другого аналогичного аккаунта?

Есть как минимум два критерия, при помощи которых мы можем оценить потери. Один из критериев – финансовый: какова рыночная стоимость взломанного аккаунта? Стоп! Рыночная стоимость аккаунта?! Да, эти аккаунты имеют определенную ценность у социальных инженеров. Но как они могут быть использованы в фишинговых атаках, направленных на более серьезные, часто криминальные, цели?

К счастью для нас, Брайан Кребс, бывший репортер Washington Post и один из самых уважаемых журналистов в отрасли, опубликовал на собственном новостном сайте в колонке о безопасности график, иллюстрирующий значение взломанных компьютеров. Он преподнес концепцию, включающую помимо анализа еще и методику оценки стоимости взлома электронной почты и прочих аккаунтов. Следуя примеру Кребса, SANS Institute развил эту методику. Вот такая диаграмма получилась:

Я читал некоторые обвинительные заключения и следственные материалы, описывающие схемы ценообразования взломанных аккаунтов PayPal. Величина меняется значительно, но общим правилом является тенденция увеличения стоимости, если владелец аккаунта американец или европеец. Ну и количество денег на счету тоже имеет значение. Услуги по переадресации почтовых уведомлений тоже повышают стоимость. Данчо Данчев, известный исследователь безопасности, еще в феврале написал большую статью, показывающую, как и какие именно факторы повлияли на стоимость взломанных аккаунтов PayPal.

Другой популярный способ криминального заработка на «угнанном» банковском счете – это вывод денег через «мулов». В этом случае аккаунт стоит практически столько, сколько на нем денег, но схема кражи иная. Не вдаваясь в подробности, жулики, управляющие сетью «мулов», публикуют в Сети рекламу, обещающую легкий заработок для любого пользователя. По сути, тот, кто купился на эту рекламу, должен снять деньги со счета и перевести их на указанные преступником реквизиты. Но в рекламе для этого находят благовидное оправдание, поэтому многие даже не догадываются, что служат «мулами» и пособничают в краже. Зачастую «мулов» потом обманывают и не платят им их долю.

Оценить стоимость электронной почты и финансового счета труднее потому, что здесь все зависит от содержания аккаунта в порядке. Учетные записи электронной почты часто являются центром, через который проходит информация обо всей деятельности владельца в Интернете. Например, если вы забыли пароль, то его сброс приходит на почту. Кстати, мои пароли часто настолько сложны и уникальны, что мне нередко приходится «обнулять» их через электронную почту, так как вспомнить их я не могу.

Я серьезно защищаю свою учетную запись в электронной почте, чего и вам советую, так как если вы управляете всеми своими учетными записями через ящик, который взломали, то вы, возможно, в большой беде. Преступник, имеющий доступ к вашей электронной почте, вероятнее всего, может сбросить пароли и взять под контроль любой другой ваш аккаунт. Я рекомендую вам менять пароли ежеквартально, а также использовать все доступные функции безопасности. Двухфакторная авторизация, она же проверка подлинности при помощи мобильного телефона, является обязательной. Я могу сбросить пароль моей электронной почты через мобильное устройство, а также у меня есть тайный электронный адрес, с которого я могу восстановить мой основной адрес в том маловероятном случае, если кто-то одновременно взломает мою основную почту и похитит телефон. То же самое могу сказать о своем банковском аккаунте, который вместе с двухступенчатой аутентификацией имеет раздражающе сложный пароль.

Взлом вашей учетной записи электронной почты также опасен для любого из ваших контактов. Логика здесь та же, что и при взломе аккаунтов в социальных сетях. Вроде бы ваш друг послал вам письмо. А на самом деле это фишинговое послание от лица, которому вы доверяете. Да еще и с вредоносной ссылкой в нем. Вам придется смириться с тем, что ваш внутренний охранник-лентяй оказался жертвой своей лени. Нет, шучу. Надеюсь, что вы придерживаетесь высокого уровня безопасности, поэтому вам не стыдно за ленивого сторожа. И вам не придется столкнуться с описанными проблемами.

Никогда не пользуйтесь услугами «взлома»

Так как на Пикабу не очень любят видео, я предоставлю информацию в 2-х форматах.

2.Текст

Текст поста сделан с моего сценария для видео, который я использовал как черновик. Я его перепроверил, но все равно могут быть ошибки так как писал для себя. Заранее прошу прощения.

А еще, если вы используете этот же пароль в других социальных сетях, на почте и электронных кошельках, тогда советую как можно скорее поменять их.

Так вот, тема с ВК устарела, многие перестали им пользоваться, поэтому нужно было что-то другое.

Он есть у каждой собаки, люди заходят туда каждый день чтобы глянуть как их друзья с школы снимают по 20 сторис в день, как они вечно куда-то едут, едят суши и. впринципе все.

Если знаменитостей частенько взламывают для того, чтобы заявить о себе и это просто масштабный троллинг, то админов взламывают с коммерческой мотивацией. Пока аккаунт не восстановили, хакер может получить денег с заказов рекламы. К примеру, просто отписать всем предыдущим клиентам, что сегодня скидка 50 процентов и скинуть свои реквизиты, либо хакер может прорекламировать свои проекты.

Но так как точечный взлом распространен гораздо меньше, чем массовый взлом левых людей, то естественно становится интересно, а насколько это вообще возможно. Сегодня я это и проверю

Для этого я создаю 2 инстаграм-аккаунта

В первом аккаунте ставлю простейший пароль, который можно взломать за считанные минуты обычным брутфорсом.

Кто не в курсе, суть брутфорса заключается в последовательном автоматизированном переборе всех возможных комбинаций символов с целью рано или поздно найти правильную. Так можно взломать практически любой аккаунт, но если пароль слабый, то это можно сделать в течении нескольких минут. Есть готовые словари с десятками или даже сотнями миллионов комбинаций и хакеру достаточно просто запустить брутфорс и ждать.

А для того, чтобы нашим хакерам было еще проще, я дам им почту от этого аккаунта. То есть, без каких-либо фишингвоых ссылок, этот аккаунт можно взломать проще простого.

Во втором аккаунте уже посложнее. Я ставлю пароль с заглавными и строчными буквами, а так же цифры. Причем комбинация не будет соответствовать дате рождения, которое указано в описании. Почту указывать хакерам я не буду, якобы я ее не знаю и знать не могу. Получается, брутфорс здесь уже не поможет. По фишинговым ссылкам с этого аккаунта я так же переходить не буду. По сути, взлом остается возможным только если хакер каким-то образом узнает номер телефона и попытается через знакомых в салоне сотовой связи, перевыпустить симку с моим номером и восстановить аккауунт уже с своим паролем.

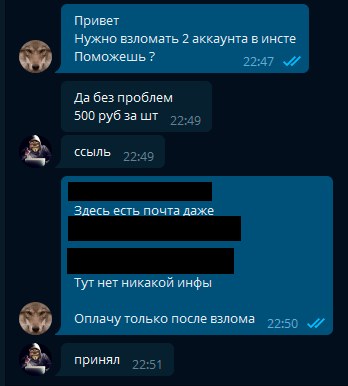

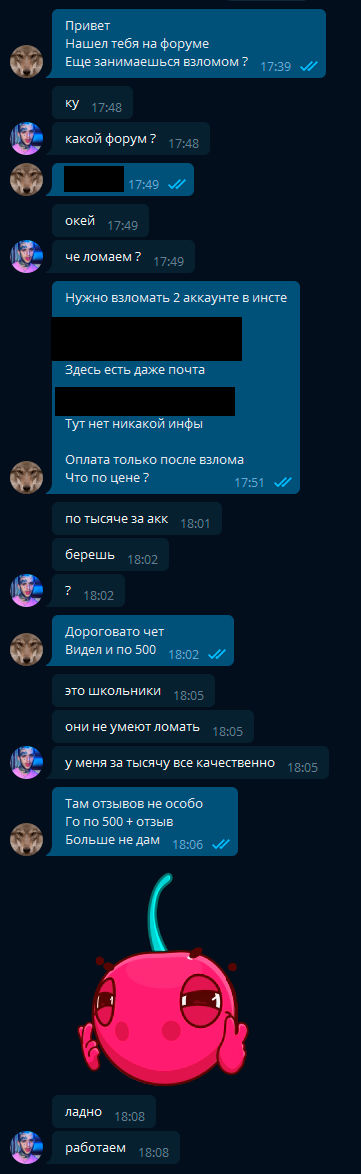

Поэтому искать мы будем на форумах.

Конечно попадались аккаунты хакеров без рейтинга, которые иногда еще и предоплату хотят, но они сразу идут лесом.

В первом дал почту и сказал, что не знаю только пароля; во втором сказал, что нет абсолютно никакой инфы.

Оплату предоставляю только после пруфов, что аккаунт взломан

Скидывал задания я им по очереди, так как хотел точно знать, какие методы использует конкретный хакер. Если бы они все делали одновременно, я бы просто не смог понять, где чья работа.

Я не устанавливал никакой дедлайн, но надеялся, что ребята справятся в течении 2-х дней, так как не хотел затягивать эксперимент больше чем на неделю. Кстати, никто из них, естественно, не знал, что я заказал взлом сразу у нескольких людей.

На самом деле их результаты меня невероятно удивили. И сейчас вы поймете почему.

Во-первых, никто даже не спросил, почему на обоих аккаунтах все фотографии опубликованы в один и тот же день, ведь это очевидные фейки. Скорее всего хакеры решили, что просто я сам не обратил на это внимание, и раз у меня дела так плохи, то такого наивного дурачка можно попытаться обмануть.

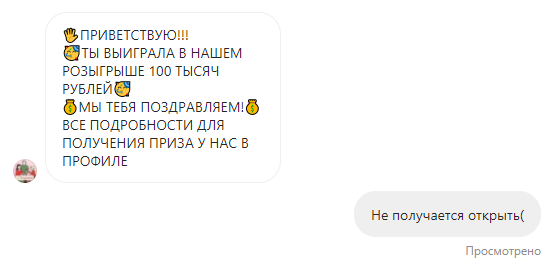

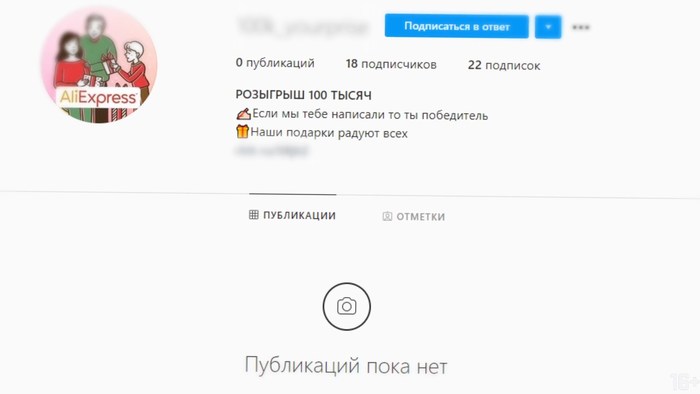

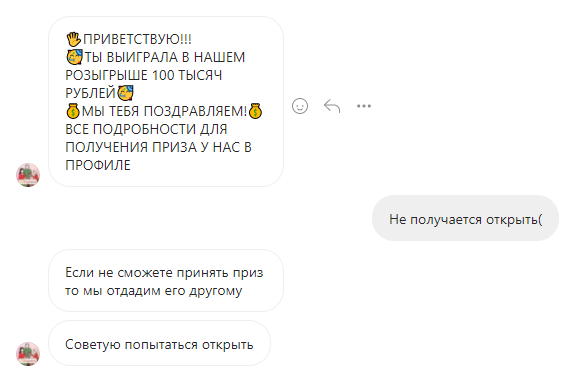

После того как я скинул задание первому хакеру, уже через 30 минут на оба профиля пришло сообщение от какого-то левого инстаграмм-аккаунта, где якобы разыгрывались 100 тысяч рублей.

Способ невероятно банальный и глупый, так еще и у аккаунта 18 подписчиков и 22 подписки.

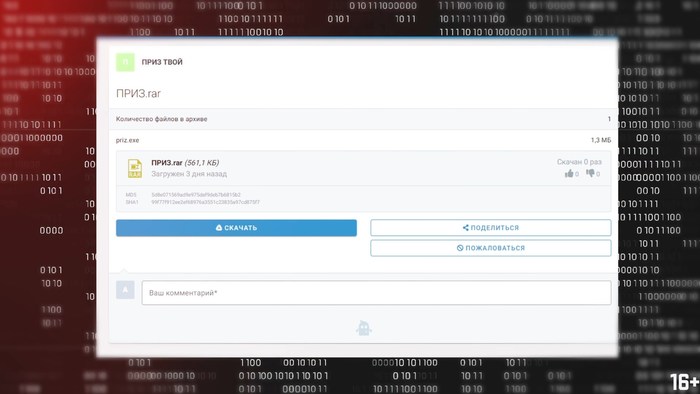

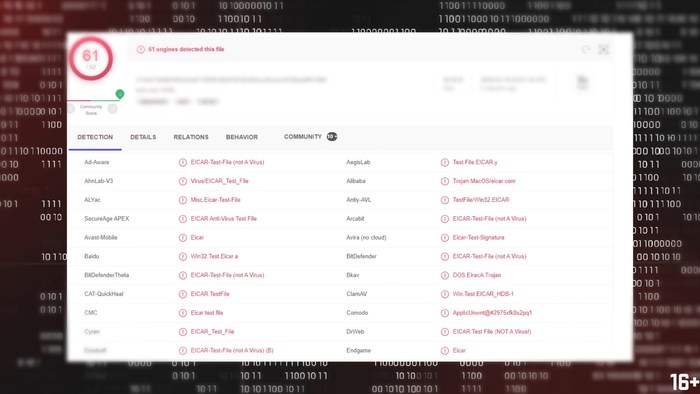

Но это еще не весь бред от этого хакера. Его сокращенная ссылка ведет не на фишинговый сайт, а на гребанный файлообменник rghost (здесь я даже слезу ностальгии чуть не пустил), и по этой ссылке лежит какой-то архив под названием ПРИЗ.rar

Это абсолютный рекорд на моей памяти.

Получается нереально палевный вирус, который даже скачать трудно, так еще и в архиве, когда большинство людей пользуется смартфонами, особенно если речь идет о инстаграмме. И это все под соусом победы в розыгрыше 100 тысяч рублей.

Такое чувство, что малолетний хакер, лет 12, не больше, упал в кому лет так 10 назад, только проснулся и узнал про инстаграм и каким-то старым способом пытается взламывать аккаунты.

Естественно, это не работает. Я пытаюсь играть дурачка на одном из аккаунтов и говорю, что не получается скачать. На что наш мошенник отвечает, мол пытайтесь.

С этого хакера ничего не вышло, как вы могли понять. Его услуги изначально стоили 500 рублей. Идем к следующему.

Его услуги изначально стоили 500 рублей. Идем к следующему.

2 хакера уже мимо, хотя хакерами уже совсем не хочется их называть. Их даже мошенниками трудно назвать, потому что это детский уровень. Хотя уточню, что второй, который пытался меня обмануть, возможно и сможет кинуть других людей, которые просто поверят ему на слово.

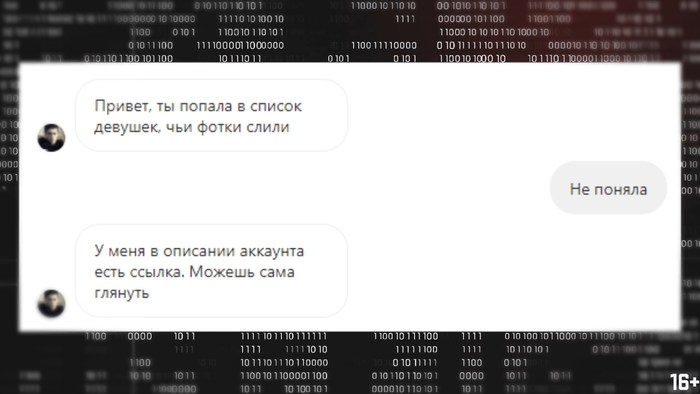

А теперь перейдем к 3 хакеру. Переписка в телеге с ним у меня не сохранилась, сейчас вы поймете почему. Но сохранились сообщения в инсте.

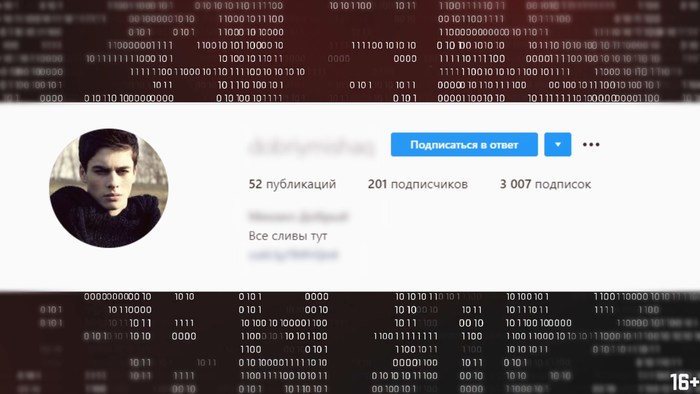

Здесь уже поинтереснее, так как он пишет, что на этой инсте есть сливы наших фотографий.

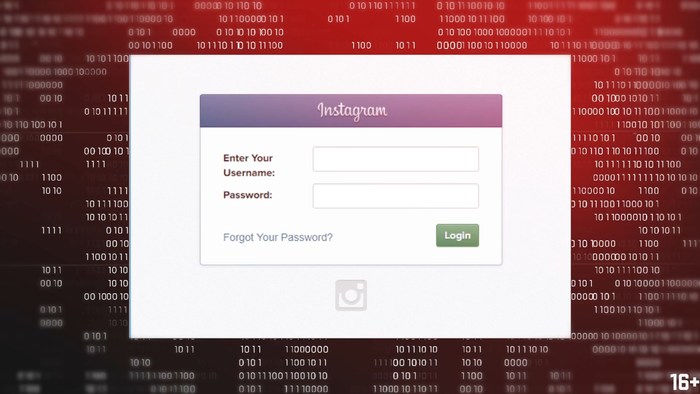

Хм, этот способ тоже банальный, но не настолько как с призом, правда проблема в другом. Его фишинговая ссылка ведет на сайт с авторизацией в инсте.

И ответил мне, что смог взломать оба аккаунта.

Я понял, что и здесь меня пытаются обмануть и попросил пруфы, на что он скинул зафотошопленные скрины. Скорее всего он просто отредактировал страницу в исходном коде браузера. Я попросил его поставить лишнюю точку в описании аккаунта, чтобы точно убедиться в том, что он смог взломать. Недохакер пытался вешать лапшу на уши, мол заметят, хотя это абсурд. Кто заметит лишнюю точку в описании и тем более решит из-за этого, что его взломали!?

Когда я сказал, что без этого оплаты не будет, он назвал меня кидалой и кинул в ЧС, удалив при этом весь наш диалог. Я затупил и надеялся заскринить весь диалог для видео/поста уже в конце нашего общения, и как вы могли понять, это не прокатило. Особенно обидно, что диалоги с другими хакерами я скринил после каждого сообщения. У меня было дохренище скринов и никто из них даже не удалил переписку. Я зря столько мучался, а вот с этим стоило бы помучиться. Но да ладно.

Не знаю как вы, но думаю мы все солидарны и сойдемся во мнении, что все эти недохакеры те еще мошенники.

Я понимаю, что брутфорсом сейчас почти никто не пользуется и можно понять, почему никто не взломал даже легкий аккаунт, но некоторые из них использовали методы еще хуже и древнее чем говно мамонта. С одной стороны я разочарован, потому что надеялся, что результат меня поразит. То есть он и правда поразил, но совсем в другу. сторону. Но с другой, этой стороны, я рад, что наши данные в относительной безопасности, пока есть такие хакеры.

Думаю вы поняли, что никогда не стоит заказывать взлом аккаунтов. Вас просто кинут на деньги.

Если кому интересно, на своем ютуб-канале я рассматриваю подобные схемы мошенников. Простое вбейте в ютубе «Фландерс».

Надеюсь вам было интересно и вы узнали что-то новое и полезное.

Так как на Пикабу не очень любят видео, я предоставлю информацию в 2-х форматах.

сначала неправильно прочитал. потом перечитал и успокоился

Очень годный и недооцененный пост, который почему-то прошел мимо большинства. Всегда была интересно положение вещей при том, что сам работаю как с бэкэндом так и с фронтэндом.

С уважением, ваш товарищ майор.

Если вам восстановить свой, пишите в поддержку инстаграмма, адреса есть в сети. Если вам взломать чужой, пишите частнику, через поиски на профильных форумах искать, например имел дело с телеграмм master205

Толковый спец, могу посоветовать

ТС, спасибо за пост, очень повеселило)))

Кстати помню лет 10 назад читал подобный эксперимент про взлом почты.

ТАм тоже самое было(на там гугл пытались ломать).

Взлом и подбор паролей на почтовых сервисах

и социальных сетях.

Работаем со всеми бесплатными почтовыми сервисами,

а так же cо всеми соц. сетями, сайтами знакомств,

блогами, ICQ, твиттер, а так же

ДЕТАЛИЗАЦИЯ ЗВОНКОВ (NEW).

Оплата по факту выполнения заказа.

Индивидуальные цены от 500р.

Насчёт ВК:

А что с двухфакторкой?

видимо вам не повезло с исполнителями

могу сказать, что ломают и ломают не плохо, только исполнители этого от 15 т берут, а так, что описано было актуально лет 5 назад

Ну так все болие-лимение опытные уже пентагоны ломают, у них нет времени на ваши инстатвиттеры.

Взломали Амазон

Только что. Сижу никого не трогаю. Прилетают уведомления по почте от Амазона, что я успешно заказал и оплатил кулер для компа и две планки оперативки. Причём у кулера доставка на мой адрес, а оперативка поедет какой то Эмме в Германию. Зашёл по ссылкам и тут же отменил заказы. Амазон успешно все отменил и сказал что деньги вернут в течении 3-5 дней. Отвезла все карты и сменил пароль. Но в истории этих заказов не было, что странно. Кто сталкивался с таким? Неужели хакеры? На что они надеялись, что я упущу письма с уведомлениями и отправленный товар уже нельзя будет отменить?

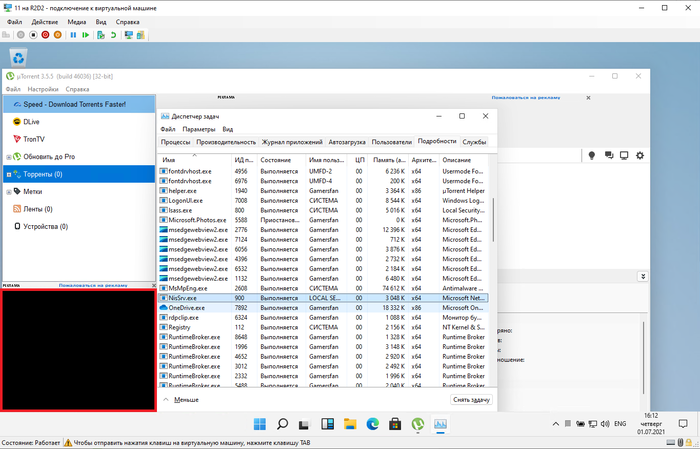

Ответ на пост «Атэншен! Майнер в клиенте uTorrent»

Человек утверждает что в клиенте uTorrent встроенный майнер.

Меня это удивило, несмотря на похожий семилетний скандал подобного рода с этим же торрент клиентом.

Мои действия для опровержения поста (которые вы сами можете повторить):

1) Специально поставил после этого последнюю версию с офф сайта, никаких процессов лишних нет ни после установки, ни после перезагрузки.

2) Так же версия скачанная 16.05.2021 на другом ПК не добавляет майнеров.

Хз можно ли это считать пруфом от меня, но вот скрин виртуалки с единственным процессом на букву N, тогда как автор говорит про «nvrtc.exe и kernel.exe»

P.s. Убрал из поста инфу про начало работы кошелька, так как первые выплаты были произведены в марте 2021 года, но когда начался майнинг не известно.

Атэншен! Майнер в клиенте uTorrent

История о том, как я поймал майнер склеянный с безобидным uTorrent

Всем привет! Являюсь постоянным читателем сайта на протяжении 10+ лет, а сегодня специально зарегистрировался здесь для того что бы опубликовать разоблачение клиента uTorrent.

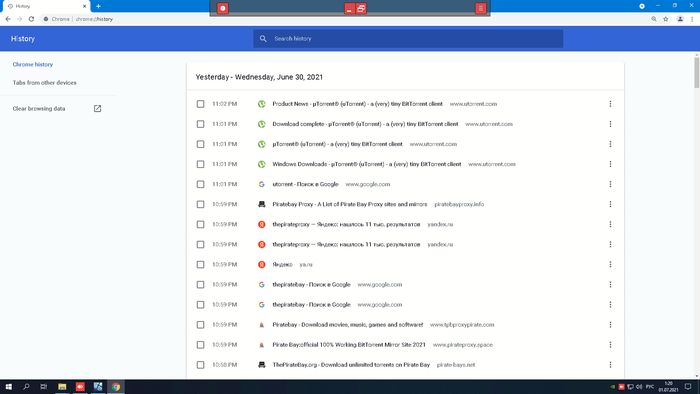

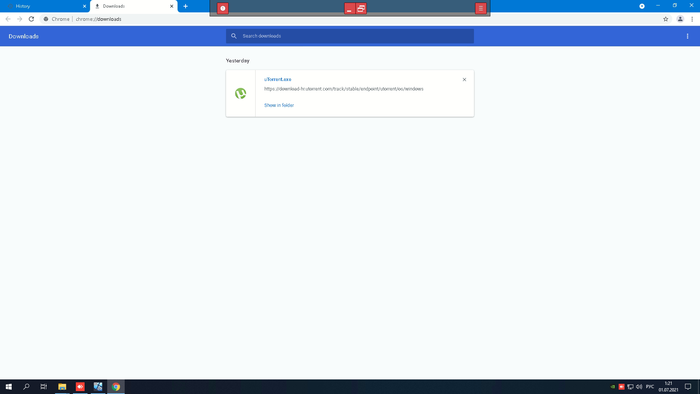

Началось все с того, что я решил скачать Windows 11, поклацать на виртуальной машине, посмотреть что нового добавили, отправился как обычно на поиски в трекеры, а для того что бы выкачать iso нужен торрент-клиент, за ним и пошел на официальный сайт ( www.utorrent.com )

Скачал клиент, устанвоил, во время установки естественно убирал ВСЕ галочки (инсталлер навязывает установку проплаченного дерьма)

Оказалось не просто так блокирует 🙂

Разработчики uTorrent никак не прокомментировали ситуацию.

UPD. Майнер начал работать до установки Utorrent #comment_204973230

Как «мамкины хакеры» воруют миллионы. Случай первый

Как полиция ловит мошенников/хакеров, которые используют мобильный телефон

Так как на Пикабу не очень любят видео, я предоставлю информацию в 2-х форматах.

Первым делом полиция не пытается что-то взломать или перехватить, а просто сделает запрос к оператору сотовой связи, и последний отправит им не только историю звонков, но и массу другой конфиденциальной информации.

По законам РФ операторы сотовой связи должны хранить определенную информацию о пользователях сети, базу Call detail record в течение двух лет. Сюда входят данные о местоположении телефона в каждый момент времени, журнал звонков, включая информацию о другом абоненте, и данные о сессиях выхода в интернет.

Самое интересное, что операторам сотовой связи доступны (и выдаются полиции, а также продаются любому желающему) детали об использовании интернета, включая адреса сайтов и объем переданных данных. Это — совершенно отдельная тема для обсуждения; данные собирают, отслеживая запросы к DNS-серверам провайдера. Этими данными операторы также с радостью приторговывают; кормушка настолько привлекательна, что операторы даже пытались блокировать использование клиентами сторонних DNS-серверов.

Еще есть отдельный момент с iPhone:

Правильно оформленный запрос в Apple (по терминологии компании — Device Request, то есть такой запрос, в котором у полиции нет ничего, кроме аппаратного идентификатора устройства — IMEI) позволит полиции получить и те данные, которые собирает о пользователе Apple, а туда входит почти все за редкими исключениями.

Преступников, пользующихся своим основным телефоном для звонков с угрозами, вымогательств и прочих уголовно наказуемых деяний, теперь почти не водится; выше мы подробно разобрались почему. Что остается преступнику? Одноразовые SIM-карты и одноразовые (как правило — дешевые кнопочные) устройства, желательно вовсе лишенные возможности выхода в интернет.

Для того чтобы получить хоть какие-то данные о подозреваемом, полиции нужна хотя бы одна зацепка — IMEI вполне достаточно. Но что можно определить по идентификатору устройства, которое включалось всего на несколько минут? Начитавшиеся конспирологических теорий начинающие преступники трепетно вынимают из телефона аккумулятор, включая устройство, лишь чтобы совершить звонок.

Разумеется, никто из них даже не задумывается о том, что происходит, когда устройство включается и выключается (как штатно, так и аварийно, с извлечением аккумулятора). Тем более мало кто задумывается о том, известно ли оперативным работникам полиции о таком шаблоне.

Уверенный в своей безопасности преступник уходит из дома (если не уходит — с большой вероятностью его местоположение определят сразу же или постфактум, проанализировав логи) и звонит с одноразового телефона. Где при этом находится его основной телефон? Рассмотрим варианты.

Вычислить по телефону. Кейс 1

Начнем с рассмотрения самой типичной ситуации: «подозрительный» звонок совершается с одноразового, «анонимного» телефона, при этом собственный телефон преступник взял с собой. Ничего невероятного в этом нет; достаточно почитать полицейские сводки, чтобы понять, что так действует большинство.

Полиция запрашивает у оператора сотовой связи записи CDR за указанный период. В зависимости от страны и действующих в ней законов оператор возвращает либо сырые данные, либо анонимизированный список устройств (каждый аппаратный идентификатор заменяется на хеш-функцию). Фактически полиция получает готовый список устройств, подключенных к соте, где было зарегистрировано устройство, с которого был совершен звонок. Предполагается, что среди этих устройств будет присутствовать и собственный телефон преступника.

К одной и той же соте может быть одновременно подключено несколько тысяч абонентов, поэтому единичный запрос мало что даст полиции. Однако если преступник позвонит жертве еще раз — неважно, из той же соты или из другой (из другой даже лучше), — полиция получит дополнительные выборки. Далее пересекаются множества устройств, которые были зарегистрированы в той же соте на момент совершения звонка с «анонимного» устройства; как правило, на второй-третьей выборке остается всего несколько десятков, а то и единичные идентификаторы.

Разумеется, на практике все несколько сложнее. Например, учитывается не только подключение к конкретной вышке, с которой был сделан звонок, но и данные с соседних вышек. Использование этих данных позволяет (и позволяло, кстати, даже пятнадцать лет назад) произвести триангуляцию, определив местоположение устройства с точностью от нескольких десятков до нескольких сотен метров. Согласитесь, с такой выборкой работать заметно приятнее.

Впрочем, в больших городах с высокой плотностью населения (анонимные звонки часто совершают в людных местах) круг подозреваемых даже в результате третьей выборки может оказаться слишком большой. В таких случаях (не всегда, но в особо важных делах) в игру вступает анализ «больших данных». Аналитик исследует шаблоны поведения устройств, обозначенных условными идентификаторами. Разговор по телефону, активное потребление трафика, перемещения в пространстве, время регистрации в соте и целый ряд дополнительных параметров позволяют исключить значительную часть устройств, тем самым заметно сократив круг подозреваемых.

Вывод: легче всего засечь преступника, у которого при себе есть персональное устройство (личный смартфон) и который при этом перемещается. Сделал анонимный звонок из одной соты — очерчено множество устройств. Сделал второй звонок из другой соты — и список устройств, следующих тем же маршрутом, сократился на порядок.

Кстати, развенчаю популярный киношный шаблон. Для точного определения местоположения телефона время его нахождения в сети не играет ни малейшей роли: местоположение определяется моментально при регистрации телефона в сети и сохраняется в логах, откуда его можно легко извлечь. Если устройство перемещается, то местоположение можно установить еще точнее. Заодно пройдемся по конспирологам: выключенный телефон не сообщает о своем местоположении, даже если не извлекать из него батарейку (хорошо, iPhone 11 может сообщать благодаря чипу U1, да и то не сейчас, а когда-нибудь в будущем, когда Apple включит эту возможность в прошивке).

Подытожим: преступник включил аппарат, совершил анонимный звонок или отправил SMS, выключил устройство или извлек батарейку. На следующий день снова включил, позвонил из другой части города, выключил. Список устройств, которые могут принадлежать преступнику, сократился до нескольких штук. Третий звонок позволил окончательно идентифицировать преступника, можно выезжать. Все это — без использования каких-либо спецсредств, простой анализ логов по трем включениям.

Вычислить по телефону. Кейс 2

«Кто же ходит на дело с включенным телефоном?» — можете логично поинтересоваться вы. Действительно, предусмотрительный преступник может выключить основной телефон перед тем, как совершить звонок с анонимного устройства. Очень хорошо: теперь полиции достаточно посмотреть список устройств, которые были отключены в момент совершения анонимного звонка. В таком случае хватит и одной итерации. Если же преступник еще и включит свой основной телефон после анонимного звонка, то за ним можно смело отправлять опергруппу.

Почему так? Дело в том, что при отключении телефон посылает соте сигнал, и это позволяет различить устройства, которые были отключены, от тех, которые покинули соту. При включении, соответственно, создается новая запись. Проследить такие активности — дело несложное.

Вычислить по телефону. Кейс 3

«Да кто вообще берет с собой на дело собственный телефон?» Как ни странно, берут и носят, причем далеко не только телефоны. Берут телефоны или оставляют дома телефон, но берут умные часы; кстати, это позволило полиции раскрыть массу преступлений. Большинство «телефонных» преступников — далеко не профессионалы, и знания о том, как функционирует сотовая связь, какие данные собираются и как анализируются, у них в зачаточном состоянии. Человеческий фактор позволяет полиции раскрывать многие преступления простым сопоставлением фактов.

Если же преступник действительно ни разу не возьмет с собой телефон (практика показывает, что обычно хоть раз, но ошибаются все), то вычислить его может помочь анализ больших данных. Многое здесь будет зависеть от того, насколько много времени и насколько серьезные усилия готов приложить злоумышленник для совершения анонимного звонка, а также от того, сколько будет таких звонков.

Если анонимных устройств много?

А если преступник хитер и использует не один, а несколько анонимных телефонов, избавляясь от улики каждый раз после звонка? Именно такая практика часто показывается в фильмах. Прочитав предыдущие разделы, вы, вероятно, уже сообразили, что все, что выгадывает преступник при использовании нескольких разных устройств, — это несколько лишних секунд анонимности, тех, что предшествуют собственно звонку. Поскольку звонки со всех анонимных устройств будут приобщены к делу, у полиции появляются дополнительные зацепки: источник происхождения «анонимных» SIM-карт и, возможно, место покупки одноразовых телефонов. Совершался звонок с одного и того же устройства или нескольких разных, не повлияет на ход расследования.

А если звонок был действительно один?

А что, если звонок был действительно всего один? Для того чтобы сообщить о минировании школы или аэропорта, второй звонок и не нужен: телефонному террористу достаточно сделать ровно один звонок, после чего «засветившееся» устройство можно выбросить или уничтожить вместе с SIM-картой.

Как ни удивительно, и таких преступников часто ловят, используя оперативно-разыскные мероприятия, отработанные еще во времена звонков с уличных таксофонов. Если у преступника есть постоянный смартфон, то круг подозреваемых можно резко ограничить, проведя анализ по первому из описанных в статье методов. Таким образом, даже в городе-миллионнике круг подозреваемых сужается до нескольких сотен (редко — тысяч) абонентов. Если речь идет о «минировании» школы, то множество «подозрительных» абонентов пересекается со множеством учеников школы. С теми, кто остался, оперативнику будет достаточно просто поговорить.

Помогает в раскрытии телефонного терроризма и то, что такие преступники, как правило, слабо представляют себе возможности и особенности работы оперативников и стараются защититься от придуманных, несуществующих опасностей, совершенно игнорируя очевидное. Два года назад работники одного из соседних офисов (разработчиков программ для полиции) был эвакуирован по звонку от неизвестного, сообщившего о взрывном устройстве в здании. Не прошло и нескольких часов, как полиция уже задержала преступника. Преступником оказалась сумасшедшая бабушка, которая хотела насолить соседям, но перепутала адрес. Не помог ни специально купленный мстительной старушкой кнопочный телефон, ни «анонимная» (а точнее — зарегистрированная на несуществующие ФИО) SIM-карта.

А если звонить через VoIP, используя VPN?

Если вам в голову пришла мысль, что действительно анонимный звонок можно совершить через сервис VoIP (желательно бесплатный, чтобы не светить платежные средства), да еще и через сервис VPN, который не хранит логи, — поздравляю, вы мыслите как самый настоящий бандит.

Разумеется, всегда есть вероятность «проколоться», забыв проконтролировать соединение с сервером VPN или случайно войдя с собственными, а не «анонимными» данными для звонков. Чтобы такого не произошло, преступные группировки идут на серьезные траты, заказывая изготовление модифицированных (на программном уровне) телефонов.

Какие выводы можно сделать из этой статьи? Сейчас, когда личный смартфон или хотя бы кнопочный телефон есть практически у каждого, любой человек оставляет «цифровой след». След этот содержит заметно больше информации, а добраться до него значительно проще, чем многие осознают. Для получения всей интересующей информации полиции нужна лишь одна зацепка, которой может стать аппаратный идентификатор личного смартфона преступника, даже если тот ни разу не воспользовался личным устройством в преступных целях.

Получение такой зацепки — результат обычного, рутинного анализа логов операторов мобильной связи. Спецсредства не нужны, конспирология не нужна, все происходит и гораздо проще, и интереснее. Вместо погонь и стрельбы — кабинетная работа с аналитической программой, простой базой данных или даже с распечатками.

Если кому интересно, на своем ютуб-канале я рассматриваю много подобных тем. Простое вбейте в ютубе «Фландерс» либо тыкните сюда

Надеюсь вам было интересно и вы узнали что-то новое и полезное.