доступ ограничен rkn что значит

Обход блокировок РКН с помощью DNSTap и BGP

Тема довольно изъезжена, знаю. К примеру, есть отличная статья, но там рассматривается только IP-часть блоклиста. Мы же добавим еще и домены.

В связи с тем, что суды и РКН блокируют всё направо и налево, а провайдеры усиленно пытаются не попасть под штрафы, выписанные «Ревизорро» — сопутствующие потери от блокировок довольно велики. Да и среди «правомерно» заблокированных сайтов много полезных (привет, rutracker)

Я живу вне юрисдикции РКН, но на родине остались родители, родственники и друзья. Так что было решено придумать легкий для далеких от ИТ личностей способ обхода блокировок, желательно вовсе без их участия.

В этой заметке я не буду расписывать базовые сетевые вещи по шагам, а опишу общие принципы как можно реализовать эту схему. Так что знания как работает сеть вообще и в Linux в частности — must have.

Типы блокировок

Для начала освежим в памяти что же блокируется.

В выгружаемом XML от РКН несколько типов блокировок:

Мы их сведем для простоты к двум: IP и домен, а из блокировок по URL будем просто вытаскивать домен (точнее за нас это уже сделали).

Хорошие люди из Роскомсвободы реализовали прекрасный API, через который можно получать то, что нам нужно:

Доступ к заблокированным сайтам

Для этого нам нужен какой-нибудь маленький зарубежный VPS, желательно с безлимитным траффиком — таких много по 3-5 баксов. Брать нужно в ближнем зарубежье чтобы пинг был не сильно большой, но опять-таки учитывать, что интернет и география не всегда совпадают. А так как никакого SLA за 5 баксов нет — лучше взять 2+ штуки у разных провайдеров для отказоустойчивости.

Далее нам необходимо настроить зашифрованный туннель от клиентского роутера до VPS. Я использую Wireguard как самый быстрый и простой в настройке т.к. клиентские роутеры у меня тоже на базе Linux (APU2 или что-то на OpenWRT). В случае каких-нибудь Mikrotik/Cisco можно использовать доступные на них протоколы вроде OpenVPN и GRE-over-IPSEC.

Идентификация и перенаправление интересующего траффика

Можно, конечно, завернуть вообще весь интернет-траффик через зарубеж. Но, скорее всего, от этого сильно пострадает скорость работы с локальным контентом. Плюс требования к полосе пропускания на VPS будут сильно выше.

Поэтому нам нужно будет каким-то образом выделять траффик к заблокированным сайтам и выборочно его направлять в туннель. Даже если туда попадёт какая-то часть «лишнего» траффика, это всё равно гораздо лучше, чем гонять всё через тоннель.

Для управления траффиком мы будем использовать протокол BGP и анонсировать маршруты до необходимых сетей с нашего VPS на клиентов. В качестве BGP-демона возьмём BIRD, как один из наиболее функциональных и удобных.

С блокировками по IP всё понятно: просто анонсируем все заблокированные IP с VPS. Проблема в том, что подсетей в списке, который отдает API, около 600 тысяч, и подавляющее большинство из них — это хосты /32. Такое количество маршрутов может смутить слабые клиентские роутеры.

Поэтому было решено при обработке списка суммировать до сети /24 если в ней 2 и более хоста. Таким образом количество маршрутов сократилось до

100 тысяч. Скрипт для этого будет дальше.

Домены

Тут сложнее и способов есть несколько. Например, можно поставить прозрачный Squid на каждом клиентском роутере и делать там перехват HTTP и подглядывание в TLS-хендшейк с целью получения запрашиваемого URL в первом случае и домена из SNI во втором.

Но из-за всяких новомодных TLS1.3+eSNI анализ HTTPS с каждым днем становится всё менее реальным. Да и инфраструктура со стороны клиента усложняется — придется использовать как минимум OpenWRT.

Поэтому я решил пойти по пути перехвата ответов на DNS-запросы. Тут тоже над головой начинает витать всякий DNS-over-TLS/HTTPS, но эту часть мы можем (пока что) контролировать на клиенте — либо отключить, либо использовать свой сервер для DoT/DoH.

Как перехватывать DNS?

Тут тоже может быть несколько подходов.

Что такое DNSTap?

Это клиент-серверный протокол, основанный на Protocol Buffers и Frame Streams для передачи с DNS-сервера на некий коллектор структурированных DNS-запросов и ответов. По сути DNS-сервер передает метаданные запросов и ответов (тип сообщения,IP клиента/сервера и так далее) плюс полные DNS-сообщения в том (бинарном) виде в котором он работает с ними по сети.

Важно понимать, что в парадигме DNSTap DNS-сервер выступает в роли клиента, а коллектор — в роли сервера. То есть DNS-сервер подключается к коллектору, а не наоборот.

На сегодняшний день DNSTap поддерживается во всех популярных DNS-серверах. Но, например, BIND во многих дистрибутивах (вроде Ubuntu LTS) часто собран почему-то без его поддержки. Так что не будем заморачиваться пересборкой, а возьмём более легкий и быстрый рекурсор — Unbound.

Чем ловить DNSTap?

Есть некоторое количество CLI-утилит для работы с потоком DNSTap-событий, но для решения нашей задачи они подходят плохо. Поэтому я решил изобрести свой велосипед, который будет делать всё что необходимо: dnstap-bgp

Я собрал RPM и DEB пакеты для удобной установки. Должны работать на всех относительно свежих OS с systemd, т.к. зависимостей у них никаких нет.

Схема

Итак, приступим к сборке всех компонентов воедино. В результате у нас должна получиться примерно такая сетевая топология:

Логика работы, думаю, понятна из диаграммы:

На сервере для маршрутов к заблокированным сайтам у меня внутри BIRD используется отдельная таблица и с ОС она никак не пересекается.

В этой схеме есть недостаток: первый SYN пакет от клиента, скорее всего, успеет уйти через отечественного провайдера т.к. маршрут анонсируется не мгновенно. И тут возможны варианты в зависимости от того как провайдер делает блокировку. Если он просто дропает траффик, то проблем нет. А если он редиректит его на какой-то DPI, то (теоретически) возможны спецэффекты.

Также возможны чудеса с несоблюдением клиентами DNS TTL, что может привести к тому что клиент будет юзать какие-то устаревшие записи из своего протухшего кеша вместо того чтобы спросить Unbound.

На практике у меня ни первое ни второе не вызывало проблем, but your mileage may vary.

Настройка сервера

Для удобства раскатывания я написал роль для Ansible. Она может настраивать как сервера, так и клиенты на базе Linux (рассчитано на deb-based дистрибутивы). Все настройки достаточно очевидны и задаются в inventory.yml. Эта роль вырезана из моего большого плейбука, поэтому может содержать ошибки — pull requests welcome 🙂

Пройдёмся по основным компонентам.

При запуске двух BGP-демонов на одном хосте возникает фундаментальная проблема: BIRD никак не хочет поднимать BGP-пиринг с локалхостом (или с любым локальным интерфейсом). От слова совсем. Гугление и чтение mailing-lists не помогло, там утверждают что это by design. Возможно есть какой-то способ, но я его не нашёл.

Можно попробовать другой BGP-демон, но мне нравится BIRD и он используется везде у меня, не хочется плодить сущности.

Поэтому я спрятал dnstap-bgp внутрь network namespace, которое связано с корневым через veth интерфейс: это как труба, концы которой торчат в разных namespace. На каждый из этих концов мы вешаем приватные p2p IP-адреса, которые за пределы хоста не выходят, поэтому могут быть любыми. Это тот же механизм который используется для доступа к процессам внутри любимого всеми Docker и других контейнеров.

Для этого был написан скрипт и в dnstap-bgp был добавлен уже описанный выше функционал перетаскивания себя за волосы в другой namespace. Из-за этого его необходимо запускать под root либо выдать бинарнику CAP_SYS_ADMIN через команду setcap.

Кейс: Что делать, если ваш сайт заблокировал Роскомнадзор?

Роскомнадзор (Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций) учреждён для того, чтобы блокировать доступ к интернет-ресурсам по запросу прокуратуры и других структур. Ограничение доступа осуществляется во внесудебном порядке, поэтому производится достаточно оперативно.

Блокировка РКН происходит на уровне интернет-провайдеров — все операторы связи в обязательном порядке подключаются к информационной системе, в которой содержится список заблокированных сайтов (Единый реестр запрещённых сайтов). За актуальность сведений в реестре отвечает служба Роскомнадзора. Проверить блокировку URL-адресов можно на сайте РКН.

Информацию о причинах блокировки можно найти на сайте Роскомнадзора

В свою очередь провайдеры обязаны обеспечить блокировку ресурса, чтобы исключить доступ пользователей к запрещённому контенту. Также ограничивается доступ к VPN-сервисам и анонимайзерам, своевременно не подключившимся к реестру.

Причины блокировки

Перечень оснований для блокировки ресурса определяется федеральным законодательством. Доступ к сайту ограничивается, если в его контенте будут найдены признаки:

Даже у легального бизнеса есть вполне реальная возможность попасть в реестр запрещённых сайтов.

Кейс сети «Горилка»

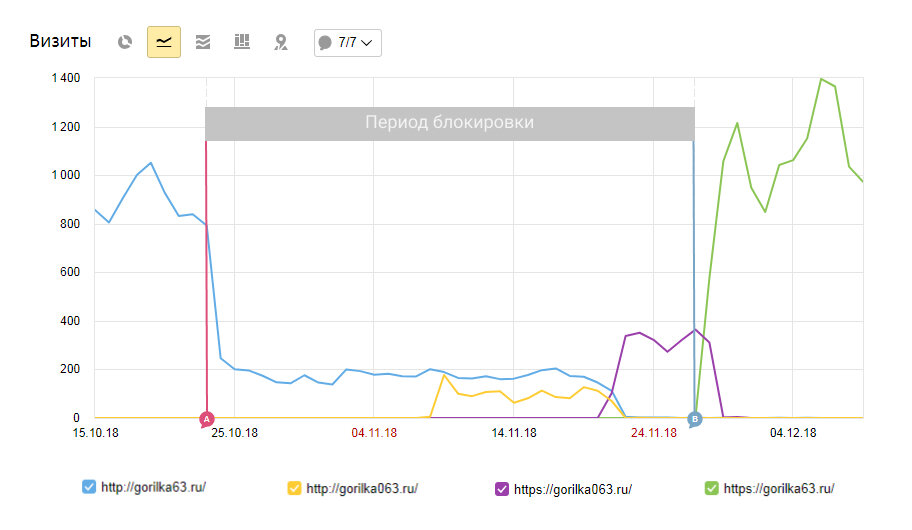

Сайт магазинов алкогольной продукции под брендом «Горилка» gorilka63.ru оказался заблокирован хостинг-провайдером по требованию Федеральной Службы по регулированию Алкогольного рынка (Росалкогольрегулирование). Законодательство он не нарушал, но бремя доказательства невиновности и разблокировки в данном случае ложится на плечи владельцев ресурса.

В случае блокировки по решению Росконадзора в браузере появляется специальное уведомление

Как снять блокировку Роскомнадзора с сайта

Не стоит рассчитывать на то, что обычные пользователи будут искать способы обойти блокировку сайта Роскомнадзором и вы сможете сохранить свой трафик.

Устранить нарушения

Важно понимать, что разблокировка законопослушного ресурса — вопрос в первую очередь юридический. Юристы компании «Горилка» связались с Роскомнадзором, чтобы уточнить пути устранения нарушений, приведших к блокировке. Официальной причиной значилась продажа алкоголя через интернет, но, как выяснилось, сайт попал под санкции службы из-за того, что не были указаны лицензии на торговлю спиртными напитками и ИНН точек продаж. На сайте также не имелось сообщения, указывающего в явном виде на отсутствие дистанционной торговли.

После устранения этих нарушений, была отправлено уведомление в Роскомнадзор на исключение из реестра. Заявка составляется в свободной форме и отправляется по электронному адресу zapret-info@rkn.gov.ru.

Нарушения, найденные Росалкогольрегулированием, устранены

Сохранить трафик

Второе, что важно понимать, что решение вопросов с государственным ведомством — вопрос не быстрый, поэтому, чтобы избежать полной потери трафика на значительное время (срок рассмотрения заявки Роскомнадзором по закону до 30-ти дней), мы предприняли следующие меры:

С момента отправки заявки на разблокировку 24 октября до разблокировки 28 ноября прошло все же чуть больше 30-ти дней.

Информацию о заблокированных сайтах и историю блокировок можно найти на сайте общественной организации Роскомсвобода

После снятия ограничений с ресурса можно возвращаться к старому доменному имени, проведя обратные действия.

В данном кейсе сайт также переведён на HTTPS-протокол. Так мы не только сохранили трафик на уровне до блокировки, но и увеличили его, обеспечив сайт безопасным подключением.

РКН: Что это такое, как работает ведомство, можно ли выйти из под блокировки

Разбираем, что такое РКН, как работает ведомство, какие способы блокировки есть, к кому они применяются, можно ли выйти из под блока с минимальными потерями трафика для бизнеса, ведь трафик режет до нуля! И самое главное, можно ли вернуть заблокированный домен.

P.S.: Текст вычитали и дополнили эксперты

Статью вычитали и дополнили: Артем Абловацкий, Алексей Степанов, Александр Букреев, Игорь Шулежко и еще несколько специалистов, которые предпочли остаться в тени)

Всем привет. На связи Толстенко Александр. Сегодня, мы с коллегами по цеху, подготовили для вас информацию про работу Роскомнадзора. В работе ведомства очень много нюансов, которые порождает множество вопросов, на которые в сети ответов почти нет.

Если вы занимаетесь продвижением сайта, рано или поздно, по различным причинам Роскомнадзор может заблокировать ваш сайт, и не важно, какая у вас тематика сайта. Блокировки прилетают на различные виды ресурсов: онлайн казино, сайты про букмекеров, новостные сми, блоги, интернет магазины, порталы, онлайн кинотеатры и тд.

Итак, разберемся же, что это за страшные три буквы РКН, чем занимается ведомство, с кем сотрудничает, как блокируются сайты и что делать, если пришло письмо на почту с требованием устранить нарушение (абузоустойчивые хосты, как правило игнорируют).

P.S.: Статью пишу исходя из собственного опыта, т.к. когда столкнулся с проблемой пришлось изучить немало информации в сети, где не везде она была раскрыта полностью, из-за чего возникало непонимание, как работает ведомство и что происходит при блокировке сайта на практике.

P.S.: P.S.: Данная статья, носит больше обзорный характер, в ней будет минимум технических моментов. Технические нюансы и наблюдения за ресурсом подробнее опубликовал в опросе про блокировку со стороны хостингов и в наблюдении за заблокированным сайтом.

РКН является федеральным органом власти. В его полномочия, входит довольно таки большой список функций. Вот несколько самых важных:

P.S.: С полным списком полномочий ведомства можно ознакомиться на официальном сайте https://rkn.gov.ru/about/credentials/

Проще говоря, РКН производит контроль за тем, как исполняются Федеральные законы в Интернете. Если органы управления выявляют случаи нарушения, ресурс попадает в черный список на блокировку.

Блокировки РКН и борьба с ним

Понимаю, что это не первая и не вторая статья о проблемах блокировки различных ресурсов, но в свете блокировки friGate, а так же собрав приличный фидбек от случайных пользователей и друзей/знакомых, сделал вывод, что каждый решает вопрос по своему, и далеко не все рады тому, на чем остановились.

В последнее время РКН что-то совсем зверствует, не щадя ни женщин, ни стариков, ни детей, ни Twitter. Как и в случае с Twitter и с Telegram было угроблено куча невиноватых сервисов и служб. Блокировать не смотря на последствия и побочные эффекты — своеобразный финал. Постоянные угрозы запретить и забанить всех доносятся всё чаще и чаще, и, не знаю как у кого развито чувство оптимизма (или пессимизма), но 5-7 лет назад я не мог представить, что всё будет так, как сейчас. Поэтому бан YouTube, Facebook и Instagram уже не кажется мне настолько далеким и неосуществимым. А значит, подстелить соломку необходимо уже сейчас.

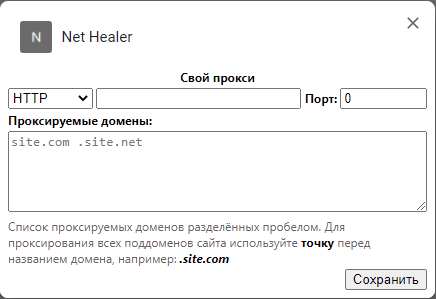

Итак, поскольку решения, как мне кажется, до сих пор нет, я решил, что стоит попробовать сделать его самому. На ближайшее обозримое будущее энергия, возможность и время на это есть. Распространяется бесплатно.

В центре философии разработки идеи — максимальное удобство для тех, кто не желает сидеть и разбираться в синтаксисе всяких PAC-файлов, создавая свой и т.д. В общем, минимум действий — включил один раз — и забыл навсегда. Никаких мозговыносящих настроек и головоломок.

Чем же можно похвастаться?

— Работает только для забаненных ресурсов, все остальные сайты будут работать напрямую.

— Не собирает данные пользователей, не хранит никаких логов на серверах и не передаёт ничего третьим лицам.

— Не вставляет никакой рекламы на посещаемые вами сайты.

Стандартные функции, которые хочется видеть, так же присутствуют:

— для параноиков и гиков есть возможность указать

собственный сервер для проксирования

— позволяет указывать собственные сайты для проксирования

В ближайших планах — создание плагина для Mozilla Firefox. Следом, решение для Android. Думаю, всем знакомо это ощущение, что пока сидишь за компом, вроде как цивилизация рядом, но возьми в руки телефон и все — здесь забанено, и тут забанено, а туда я и сам не пойду так как знаю, что и там тоже забанено. Засада.

Хочется сделать хорошую прогу не только на ПК, но и на телефоны. Поэтому любой фидбек принимается. Товарищи, если у вас есть вопросы, предложения, замечания или интересные идеи, то, пожалуйста, дайте обратную связь, потому что, все ваши пожелания, будут, по возможности, учитываться.

От блоков сайта РКН пользуюсь решением этих ребят, полет нормальный

И в чем прелесть засирать себе браузер расширениями?

Когда надо куда-то зайти пользуюсь браузером Brave, там есть и впн и TOR встроенные, пока исключительно положительные впечатления от него.

Блокировки РКН и борьба с ним

ТОР. Есть и под анроид тоже.

freGate под конец начинала в страницы всякую срань вставлять.

В России заблокировали Tor

В России началась блокировка Tor – сервиса, позволяющего россиянам посещать запрещенные в стране сайты. Блокировка осуществляется по решению суда от декабря 2017 г., и совершенно непонятно, почему Роскомнадзор решил обратить на него внимание спустя четыре года с момента вступления его в силу.

В реестр блокировки внесены все адреса IPv4 и IPv6 основного сайта проекта ( www.torproject.org ), однако ограничения пока не касаются зеркал и дополнительных сайтов.

Все случилось внезапно. За день до блокировки Tor Роскомнадзор направил разработчикам письмо с весьма недвусмысленным «намеком» на готовящиеся ограничительные меры. При этом всего сутки назад в реестре регулятора было лишь одно упоминание сайт Tor Project, связанное с решением Саратовского районного суда от декабря 2017 г. Суд признал незаконным распространение на сайте torproject.org браузера-анонимайзера Tor Browser. В решении подчеркивалось, что с помощью этого ПО россияне могут посещать сайты с запрещенным на территории России контентом.

Разработчики Tor уже опубликовали в своем официальном блоге ( blog.www.torproject.org ), до которого Роскомнадзор пока не добрался, статью, в которой рассказали, как можно обойти ограничение. Создатели Tor предлагают пользоваться официальными зеркалами сервиса. Они тоже пока не попали в «черный список» российского регулятора.

Также представители Tor Project обратились к всему интернет-сообществу с просьбой распространять информацию о Tor, его зеркалах и о его блокировке на территории России. Отдельно они обратились за помощью к русскоговорящим пользователям. Разработчики просят их присоединиться к сообществу по локализации и помочь ему с переводом различной документации, в том числе и документов поддержки.

Очередная волна блокировок VPN

В расстрельном списке:

— Betternet

— Lantern

— X-VPN

— Cloudflare WARP

— Tachyon VPN

— PrivateTunnel

Мишустин утвердил новые правила идентификации пользователей мессенджеров

Премьер-министр Михаил Мишустин подписал постановление правительства, которым утвердил правила идентификации пользователей мессенджеров. Этот документ пришел на смену постановлению от 27 октября 2018 года №1279, которое теперь утратило силу

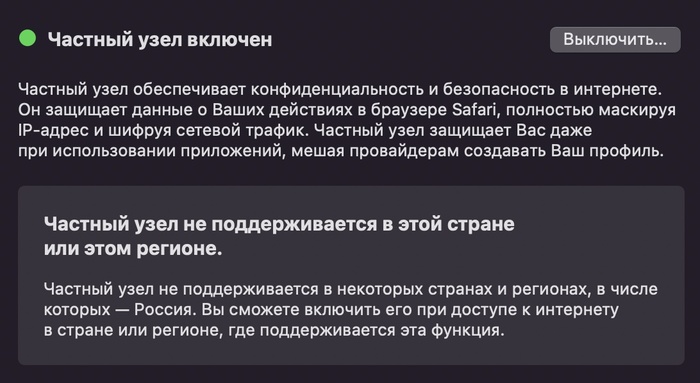

Частный узел — это опция, которую получают сразу все пользователи техники Apple, имеющие подписку на дополнительное пространство в хранилище iCloud. Она позволяет скрыть настоящий IP-адрес при использовании на различных ресурсах и то, на какие ресурсы вы заходите.

В качестве причины уточнялось, что дело в «действующих ограничениях местного законодательства».

Попытка заблокировать сервисы Google обернулась сбоем в работе систем Центробанка РФ

Банк России столкнулся с крупным сбоем своих интернет-систем спустя несколько дней после того, как Роскомнадзор начал предпринимать попытки ограничить работу ряда сервисов Google. Утром 13 сентября начала фиксироваться нестабильная работа личных кабинетов, через которые банки взаимодействуют с ЦБ.

Проблемы сохранились и во вторник, что создало трудности для проведения регулярных операций ЦБ, таких как предоставление рублёвых кредитов и размещение средств на депозитах. Из-за этих трудностей ЦБ даже начал принимать заявки от банков на бумажных носителях и продлил срок их подачи до 20:00 по Москве. Вместе с тем были продлены сроки предоставления других электронных документов, в том числе и отчётности. Официально было заявлено, что трудности связаны с проводимыми техническими работами.

На прошлой неделе Роскомнадзор начал блокировать шесть VPN-сервисов, в числе которых Nord VPN. Тогда же началась и частичная блокировка DNS-адресов Google и Cloudflare. Сообщается, что «Ростелеком» уже ввёл ограничения на взаимодействие с публичными DNS-серверами Google и Cloudflare, а также на работу протокола DoH.

Роскомнадзор тестирует технические средства противодействия угрозам (ТСПУ), установленные на сетях в рамках закона о суверенном интернете. Первыми с помощью ТСПУ были заблокированы ресурсы, связанные с Алексеем Навальным, а также сайт и приложение «Умного голосования».

Из-за блокировок DNS-адресов Google и Cloudflare, как сообщается, у некоторых пользователей наблюдаются проблемы с доступом к сайту РЖД, доступ к которому удаётся получить только при помощи VPN, а также к обновлениям iOS.

«Коммерсантъ» узнал о сбоях Avito и Twitch после блокировок VPN-сервисов

В начале сентября Роскомнадзор заблокировал еще шесть VPN-сервисов.

Пользователи крупных игровых и стриминговых сервисов, включая Twitch и World of Tanks, а также клиенты сайта объявлений Avito столкнулись с проблемами с доступом после блокировок VPN-сервисов в России. Об этом сообщает «Коммерсантъ».

Из-за этого игроки могут испытывать сложности со входом в игру или вылетать из нее. Разработчик указал, что связался с провайдерами и решает проблему. Игроков также попросили сообщить своему провайдеру о возникших сбоях.

Роскомнадзор заявил, что во время блокировки VPN-сервисов не блокировал указанные UDP-порты.

«Коммерсантъ» обнаружил жалобы на проблемы с доступом к многопользовательской игре World of Tanks, Avito, BitTorrent, стриминговым сервисам Twitch и FlashScore. В последнем подтвердили наличие неполадок, но не уточнили их причину. «Мы исследуем проблему с нашей стороны, в частности техническую инфраструктуру, но пока не нашли точную причину сбоя», — указала компания.

Источники газеты в «большой четверке» операторов сообщили, что протестировали собственные сети и причиной сложностей считают работу оборудования ТСПУ (технических средств противодействия угрозам), которое Роскомнадзор установил на сетях в рамках закона о «суверенном Рунете».

Интернет-провайдер «ВымпелКом» заявил, что оборудование оператора работает в штатном режиме. В то же время компания указала, что не контролирует работу постороннего оборудования, по закону установленного на сети, и потенциально оно может влиять на пропуск трафика.

Роскомнадзор 3 сентября заблокировал шесть VPN-сервисов: Hola! VPN, ExpressVPN, KeepSolid VPN Unlimited, Nord VPN, Speedify VPN и IPVanish VPN. Их работа признана нарушающей российское законодательство. О начале блокировки VPN-сервисов, которые могут использоваться для доступа к запрещенным в России интернет-ресурсам, Роскомнадзор сообщил в июне. Тогда в черный список попали VyprVPN и Opera VPN.

С 2017 года VPN-сервисы и анонимайзеры обязаны по указанию Роскомнадзора подключаться к Федеральной государственной информационной системе (ФГИС) и ограничивать пользователям доступ к включенным в ее базу запрещенным в России сайтам.

В Роскомнадзоре заверили, что блокировка VPN-сервисов не повредит российским компаниям, которые используют их «для обеспечения технологических процессов».

Закон о «суверенном Рунете» вступил в силу в ноябре 2019 года. По нему все операторы связи в стране должны были установить на свои сети специальное оборудование, предоставленное Роскомнадзором. С помощью этого же оборудования Роскомнадзор блокирует доступ к запрещенному в России контенту, а с недавнего времени замедляет скорость работы сайтов отдельных компаний.

Роскомнадзор пригрозил заблокировать DeviantArt

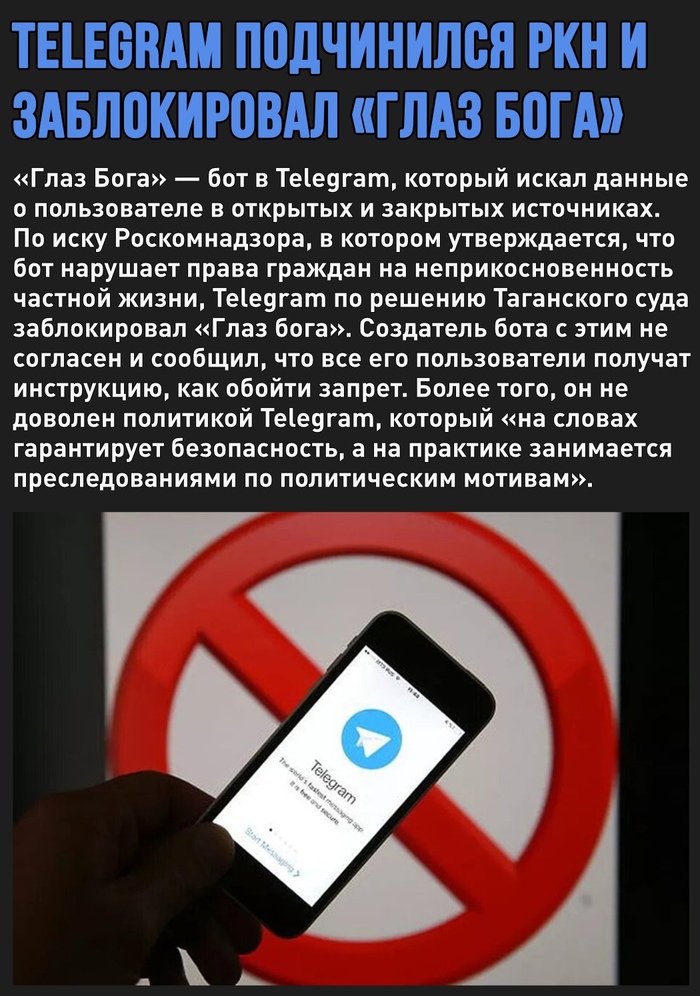

РКН окончательно закрыл Глаз бога

Telegram-бот «Глаз Бога» продолжает работать, суд заблокировал лишь его клон, к которому владелец не имеет отношения, заявил РИА Новости в четверг его администратор Евгений Антипов.

Он пояснил, что поводом для иска стала жалоба в Роскомнадзор человека, который нашел в боте личную информацию о себе. И нашел он ее именно в клоне, утверждает собеседник агентства.

Как вернуть VPN в Opera на Windows 10

После отключения VPN в браузере Opera, я долго «танцевал с бубном», пытаясь редактировать файл Secure Preferences(сначала помогло), потом ставил расширения типа Opera Free VPN

(проработало недолго)

Наконец нашел способ, который реально мне помог:

Скачиваете предыдущую версию с VPN Opera Stable v77.0.4054.90

Удаляете текущую Opera, желательно каким-нибудь Uninstaller-ом, с чисткой «хвостов»

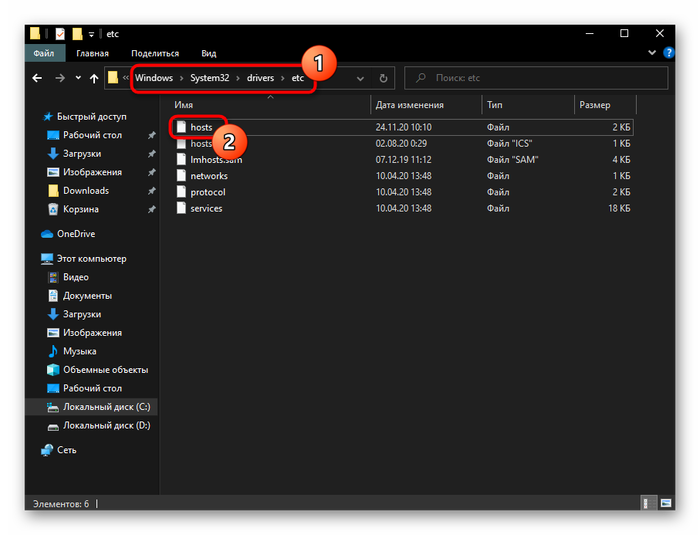

в реестре. Разверните системный «Проводник» и перейдите по пути C:\Windows\System32\drivers\etc. В последней папке вам нужен файл «hosts».

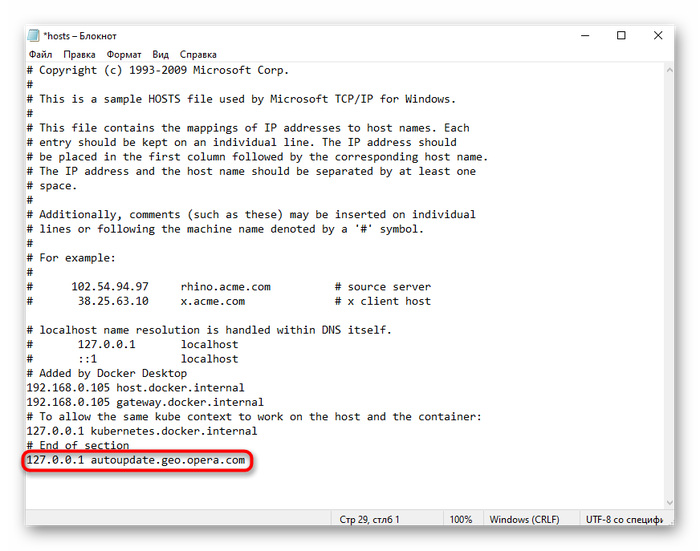

Откройте его при помощи встроенного в Windows приложения «Блокнот» или любым другим редактором. Я использовал AkelPad.

В самый конец документа допишите строку 127.0.0.1 autoupdate.geo.opera.com — этим самым вы заблокируете локальное доменное имя сервера обновлений Оперы. Сохраните документ горячей клавишей Ctrl + S или через меню «Файл» > «Сохранить».

Устанавливаете скачанную предыдущую версию с VPN Opera Stable v77.0.4054.90

Теперь меню с VPN снова доступно. Автообновлений не будет.

Включаем VPN, пользуемся!

Начало кампании РКН против VPN

Ну что, наступление дырявого синего квадрата РКН на свободный интернет продолжается. Вот буквально вчера было объявлено о том, что OperaVPN отправляется в бан. Дело каждого верить или нет этой информации выложенной не так давно (источник: https://habr.com/ru/news/t/563332/):

Думаю ни для кого не секрет, что в последнее время РКН все больше закручивает гайки. Пробует разные подходы, начиная от реального замедления определенных ресурсов или же ограничиваясь угрозами замедлить их (привет Twitter и YouTube). Конечно, абсолютное фиаско и унижение, полученное после неудачной попытки блокировать Telegram не прошло бесследно. РКН обиду не забыл, а поэтому методы становятся немного более избирательными, чтобы не рушить чудовищное количество важной инфраструктуры, действуя подобно пушке, стреляющей по воробьям (да, это отсылка про рухнувший Сбербанк и прочее при попытке заблокировать Telegram). Хотя и до сих пор каждую неделю звучат призывы огородить богомерзкие и внезапно ставшими неугодными углы интернета от неустоявшейся психики граждан.

Сейчас, пока изгнанные, но все же хоть как-то технически проинформированные пользователи, заново устанавливают OperaVPN в свой браузер, обычные пользователи остались ни с чем. Не особенно хочется выступать в роли проповедника судного дня, но все же, хотя бы в глубине души, все понимают, за каждым ныне популярным, но не особо продуманным в плане защиты от нападок сервисом, придут. Те, кто умудрился вернуть VPN в свой браузер Opera, просто продлевают агонию, вскоре адреса будут забанены и привет.

Хоть и РКН убеждает, что будет использоваться метод анализа траффика, для выявления pattern’ов (шаблонов) поведения VPN, но действия РКН никогда не отличались технической грамотностью или аккуратностью. Создание такой машины, анализирующей такой поток траффика.. это не про РКН. Слишком технически сложно, слишком ресурсоемко. Слишком много ненужных финансовых вложений. Поэтому моя ставка, что в результате, просто забанят неугодные IP адреса, принадлажащие неугодной проксе и на этом все. Если их станет больше — забанят и их. И, чем популярнее сервис, тем раньше он отправиться в бан.

Можно подумать так: «Ну что ж, значит возьму те, что с конца списка и буду пользоваться ими». Ну например Hola Free VPN Proxy — он есть в списке. Или хотя бы тот же АнтиЗапрет, что угодно, это все вопрос времени. Да, кроме того что придут и за ними, есть еще один нюанс. В конце концов, все эти решения, придумывались в качестве относительно простого обхода блокировок. Раньше, до определенного момента времени, было достаточно любого прокси, как например самый популярный NL (Голландия) прокси или DE (Германия). Сейчас ситуация еще сильнее ухудшилась. Теперь да же зайдя на некоторые заблокированные сайты, то они не откроется из NL и DE. На rezka.ag многие фильмы не откроются да же через UA (Украина).

Т.е. в данный момент не только нужно найти подходящий прокси сервер через который открывается большинство сайтов, но и для части сайтов держать дополнительные сервера. Думаю не нужно говорить что постоянное переключение между этими проксями и сопровождение этих правил, что-откуда надо открывать, не доставляет особого удовольствия. Хоть даже сейчас существуют бесплатные варианты типа той же Hola, но кто-нибудь пытался смотреть через них какое-нибудь потоковое видео? Нужно признать бесплатные варианты, подходят только для того чтобы почитать статеечки или посмотреть картинки. Но интернет давно уже не текст с картинками, это ролики по 150 а то и 1500 mb, YouTube шагает по планете. Обычные варианты такое уже не вывозят.

И вот настало сегодня, когда зловещее предупреждение о бане исполнилось, решено, что нет лучше времени чем всем вам начать пользоваться тем, что я изначально создавал для себя и не особо пытался продвигать.

Для Google Chrome и Mozilla Firefox релиз уже есть.

Вот главные условия и приципы:

— База всегда максимально полная — обновление происходит ежедневно. Это очень важно.

— Проксировать только заблокированные сайты, все остальные сайты обязаны работать напрямую. Пропускная способность у меня нерезиновая.

— В век страха быть чипированным и получить Covid-19 от вышек 5G клянусь не собирать данных пользователей, не хранить никаких логов на серверах и не передавать ничего третьим лицам. (А нафиг оно мне надо, место у меня тоже ограничено).

Я решил, что в центре всей философии будет простая мысль — установил и забыл. Не надо ничего нажимать, ничего добавлять, ничего обновлять. Установил один раз, и более никаких проблем серии «зобанено» замечено не будет. В конце концов, именно такой уровень сервиса я бы хотел видеть сам. Распространяется бесплатно. Разумеется, для тех, кто хочет указать свой адрес прокси, функционал присутствует. Пользуйтесь.

Да, я жду резонный вопрос «И что же мешает им сделать тоже самое с тобой, что они сделали с Opera?»

Это решение изначально создавалось и планировалось из расчета на будущее. Естественно, я не буду вдаваться в подробности технического решения, но центр логики заключается в ранжированности доверия к пользователям.

Могу заверить, что изначально все создается так, чтобы не допустить остановки сервиса.

Чтобы просуммировать это все, скажу одно. Начал я это все на фоне постоянных угроз типа «Да мы вас, всех щас! @#% ^! и отсутствия комфорта лично для меня. А сейчас это уже принципиально. Создание системы, которая будет, что называется bullet proof, на будущее. Был бы очень благодарен конструктивной критике и предложениям. Именно благодаря изначальным предложениям в аддон я добавил функции добавить свой какой-то сайт или проксю.

Если навалитесь всем скопом и уроните мне сервис, ну тогда «F to pay respects».

Попробуйте, я думаю, что вы оцените простоту и лаконичность подхода.

Для обычного компа все готово. Сейчас работаю над решением для Android.