Что является целью этапа распространения целенаправленной атаки

Целенаправленные атаки – прямая и явная угроза

Целенаправленные атаки – прямая и явная угроза

Целенаправленные атаки – прямая и явная угроза

Актуальность угрозы целенаправленных атак подтверждается не только сухой статистикой западных аналитических компаний, но и реальными инцидентами, которые произошли в российских компаниях за последние несколько лет, вследствие которых они понесли значительные финансовые потери.

Жизненный цикл целенаправленной атаки

Для того, чтобы лучше проиллюстрировать особенности реализации целенаправленных атак, рассмотрим пример основных этапов жизненного цикла подобного рода угрозы, которые показаны на рис. 1.

1-й этап – компрометация рабочей станции пользователя

Данный этап атаки может реализовываться через Интернет, когда пользователь заходит на скомпрометированный злоумышленником сайт, через который эксплуатируется уязвимость в Интернет-браузере. Другим вариантом реализации данной стадии атаки является отправка пользователю электронного письма с вложением (например, документ формата MS Office или Adobe Acrobat), при открытии которого эксплуатируется уязвимость в клиентском ПО, и на компьютере пользователя запускается вредоносный код. И в том, и в другом случае данную атаку могут не обнаружить антивирусы и другие средства защиты, так как злоумышленник использует уязвимости, сигнатуры для детектирования которых еще не внесены в базы данных систем безопасности.

2-й этап – установка соединения с сервером управления

После того, как вредоносный код попал на компьютер пользователя, он устанавливает соединение с сервером управления, с которого загружает необходимые библиотеки, а также получает первичные команды управления. Передача информации между вредоносным кодом и сервером управления осуществляется в зашифрованном виде. При этом для управления вредоносным кодом используются скрытые каналы управления, которые практически невозможно обнаружить при помощи традиционных средств обнаружения атак или систем контентной фильтрации. Для этого используются стандартные сетевые протоколы, такие как HTTP, DNS или ICMP.

3-й этап – дальнейшее распространение атаки

На данном этапе злоумышленник использует рабочую станцию, к которой удалось получить доступ, в качестве плацдарма для дальнейшего развития атаки внутри сети компании. Например, злоумышленник может атаковать станции системных администраторов или получить доступ к серверам, на которых обрабатывается конфиденциальная информация. Получив доступ к необходимой информации, атакующий сможет также передать ее по имеющимся скрытым каналам на сервер управления.

4-й этап – удаление следов присутствия в системе

На последнем этапе целенаправленной атаки злоумышленник предпринимает действия, которые позволяют скрыть факт его присутствия в корпоративной сети компании. В частности, могут выполняться действия по удалению записей из журналов аудита, а также служебных файлов, которые использовались нарушителем. При этом, как правило, сам вредоносный код полностью не деинсталлируется, для того чтобы атакующий смог им воспользоваться в будущем в случае необходимости.

Технологии обнаружения целенаправленных атак

Приведенный пример целенаправленной атаки показывает, что они могут легко обходить существующие средства защиты информации, которые установлены в компаниях. Это обусловлено тем, что в существующих средствах безопасности реализован сигнатурный метод, который позволяет обнаруживать только известные на сегодняшний день атаки.

Таким образом, для эффективной защиты от APT-угроз необходимо применять специализированные решения, в основе которых лежит поведенческий метод, который позволяет обнаруживать ранее неизвестные угрозы за счет выявления аномального поведения или отклонений в работе защищаемых узлов. На сегодняшний день можно выделить следующие основные подходы к выявлению APT-угроз:

Необходимо отметить, что за последнее время на мировом рынке появился целый ряд продуктов, предназначенных для защиты от APT-угроз. Одним из лидирующих решений, которым уже пользуются более 30% компаний из списка Fortune 100, является система FireEye (www.fireeye-russia.ru).

Возможности решения FireEye

Одноименная компания FireEye была основана в 2004 г. и специализируется на разработке решений для защиты от целенаправленных атак. В основе решений FireEye лежит механизм поведенческого анализа потенциально опасных объектов (файловые вложения в письма, гиперссылки, передаваемые по сети файлы и др.), которые одновременно запускаются на большом количестве специальных виртуальных машин (представляющих разные версии операционной системы Windows с различными версиями прикладного ПО). Такой анализ выявляет угрозы, которые реализуются по разным векторам атак – посредством доступа пользователя к скомпрометированному сайту, по электронной почте, при файловом обмене и др. Вся обработка в «песочнице» осуществляется локально на аппаратной платформе FireEye без отправки каких-либо данных в «облако». Схематично процесс обработки сетевого трафика на платформе FireEye показан на рис. 2.

Система FireEye не только фиксирует попытку реализации целенаправленной атаки посредством вредоносного кода, но и предоставляет детальную информацию с описанием самого вредоносного кода – его действиям, файловой структуре, расположению на рабочей станции пользователя и т.д.

Помимо пресечения попыток вторжения в сеть компании посредством анализа Web и почтового трафика система FireEye также анализирует исходящий сетевой трафик с целью выявления признаков обмена информацией между инфицированными узлами внутри ЛВС компании и серверами управления злоумышленника. Это позволяет обнаруживать уже инфицированные узлы внутри сети, на которых ранее был установлен вредоносный код, получающий команды управления из сети Интернет и/или передающий наружу в скрытом режиме собранную в сети конфиденциальную информацию.

Продуктовая линейка FireEye включает в себя следующие основные виды программно-аппаратных комплексов:

Программно-аппаратные комплексы FireEye могут как устанавливаться в разрыв канала связи, так и подключаться к SPAN-порту для анализа копии сетевого трафика. При этом FireEye устанавливается за межсетевым экраном, средствами обнаружения атак, спам-фильтром и антивирусом в качестве последнего рубежа обороны. Комплексы FireEye могут использоваться для защиты каналов с пропускной способностью от нескольких Мбит/с до нескольких Гбит/с.

Заключение

В настоящее время целенаправленные атаки представляют реальную угрозу для большинства компаний, поскольку существующие средства защиты не способны обеспечить обнаружение и предотвращение подобного рода угроз. Эффективная защита от данного вида атак возможна только за счет применения специализированных решений, одним из примером которых является система FireEye.

Целевые атаки: что такое APT и как защититься?

Злоумышленники уже могут находиться в сети: что такое APT-угрозы и как защититься

В этой статье мы расскажем о концепции и этапах APT-атак (Advanced Persistent Threat), об их обнаружении и защите, а также приведем примеры таких атак.

Что такое АРТ-атака?

APT-атака является разновидностью целевой (целенаправленной, таргетированной) атаки. Целевые атаки отличаются от массовых атак тем, что направлены на конкретную компанию или целую отрасль.

Что характеризует APT-атаку? Она хорошо спланирована, сильно распределена во времени (от нескольких дней до нескольких лет) и включает несколько этапов, сочетая в себе комбинацию методов: социальной инженерии, эксплуатации уязвимостей, применения ВПО и т. д.

Как правило, проводится преступными группами – так называемыми APT-группировками, у которых есть деньги, технологии и знания.

Мотивы APT-группировок:

После атак злоумышленники очень часто оставляют «бэкдоры» для повторного взлома. Эксперты FireEye опубликовали отчет, подтверждающий, что более половины компаний (64%) подвергаются повторной атаке в течение 19 месяцев после первой.

Как определить, что компания подверглась APT-атаке?

Как правило, крупные компании становятся объектами для APT-атак чаще, чем небольшие организации.

Некоторые признаки, указывающие на APT-атаку:

Постоянный аудит журналов сети поможет выявить аномалии в соединениях. Только благодаря осознанию «нормальной» сети можно выявить возможные аномалии. Например, сетевая активность, обнаруженная в нерабочие часы, может быть признаком атаки.

Необходимо проверять протоколы, используемые в соединениях, особенно если это соединения из внутренней сети. Например, злоумышленники могут использовать протокол HTTPS для подключения к внешней стороне, но при проверке содержимого там обнаружатся только данные HTTP. Часто атакующие могут выбирать протокол исходя из списка разрешенных в компании, поэтому важно изучать соединения, даже если на первый взгляд они выглядят нормальными.

Можно проверять почтовые журналы, чтобы увидеть, есть ли странные всплески активности для отдельных пользователей. Аномальная активность должна быть исследована, так как может быть признаком фишинговой атаки.

В ходе продвижения по сети злоумышленники могут найти Active Directory, почтовый или файловый сервер и получить к ним доступ через эксплойт. Либо, если этот способ не применим – попытаться взломать учетные записи администраторов. Проверка неудачных и успешных попыток входа может выявить попытки злоумышленников перемещаться по сети.

Злоумышленники могут использовать для решения своих задач не только специально разработанный хакерский инструментарий, но и легитимные инструменты (например, средства удаленного доступа). Некоторые решения безопасности помечают эти, казалось бы, не вредоносные инструменты как подозрительные. Если нет веских причин для использования подобного инструмента, это может быть признаком горизонтального передвижения злоумышленника.

Необходимо проверять неизвестные большие файлы, найденные в сети, так как они могут содержать ценные данные, подготовленные атакующими к отправке за пределы периметра. Злоумышленники хранят эти файлы в системах своих целей до этапа эксфильтрации, часто скрывая их «обычными» именами и типами файлов. ИТ-администраторы могут проверить это с помощью ПО для управления файлами.

Этапы целевой атаки APT

APT-атаки состоят из нескольких этапов – от разведки до окончательной эксфильтрации данных и последующих атак.

Злоумышленники начинают свою кампанию с разведки. Происходит сбор информации (поиск в открытых источниках, социальная инженерия для получения дополнительных данных, мониторинг данных о новых уязвимостях и т. п.). Ведется подготовка к взлому, подбор или даже разработка подходящих инструментов.

Используя знания и инструменты, собранные на первом этапе, злоумышленник проникает в сеть компании – через эксплуатацию уязвимостей, социальную инженерию, с помощью разных техник обхода защиты. Далее он может использовать внутреннюю разведку, чтобы узнать, где именно оказался, инвентаризировать сеть и продумать пути закрепления в инфраструктуре.

На этом этапе злоумышленник обеспечивает себе связь с командным центром, перемещается по сети в поисках доступов к целевым системам или машинам, а также повышает свои привилегии в сети.

Злоумышленник решает свою главную задачу – получает конкретные данные, нарушает бизнес-процессы и т. д. Наконец, злоумышленник переводит данные (или денежные средства) за пределы компании.

Если злоумышленник оставил бэкдор, то сможет вернуться к компании и атаковать ее еще раз в любое время.

Примеры APT-атак

Приведем несколько примеров атак APT:

Как защитить компанию от APT-атак

В целевых атаках злоумышленники используют комбинацию различных методов и инструментов, поэтому и подход к защите от них должен быть максимально комплексным. Ниже перечислен ряд мер, которые могут помочь с выстраиванием защиты от сложных атак, включая APT.

Сотрудники компании – самая уязвимая ее точка. Именно поэтому фишинг до сих пор является одним из наиболее популярных и эффективных методов атак. Необходимо проводить регулярное обучение и проверять его эффективность, повышать осведомленность персонала в вопросах информационной безопасности. Кроме того, ваши ИБ-специалисты должны иметь достаточную квалификацию и поддерживать актуальность собственных знаний, поскольку злоумышленники очень быстро развивают свои тактики, техники и инструментарий.

Сотрудникам ИБ необходимо четко понимать, как действовать в случае возникновения угрозы. Устранение угроз должно быть максимально оперативным, пока компании не нанесен ущерб. Не во всех организациях есть компетенции по расследованиям – в этом случае можно привлечь сторонних экспертов, которые не только грамотно проведут расследование, но и смогут дать рекомендации по исправлению недостатков защиты.

Скорость развития инструментов и тактик злоумышленников настолько высока, что рассчитывать только на предотвращение бессмысленно – нельзя заблокировать абсолютно все. Эффективнее переориентировать подход к защите от сложных атак с предотвращения на раннее обнаружение. При подобном раскладе компания сможет выявить атаку на самых ранних этапах.

Чем прозрачнее для вас происходящее в вашей сети, тем легче будет найти атаку и минимизировать риски. Защита на периметре будет бессильна, если хакер сумел проникнуть в инфраструктуру, но, если у вас есть понимание того, какая активность есть в вашей внутренней сети, вы найдете и устраните угрозу.

Решение Anti APT

APT – одна из самых сложных атак, от которой «быстро очиститься» не получится. Поэтому важно заниматься профилактикой и ранним выявлением угроз. Против целевых атак вам поможет расширенная защита от наших партнеров Positive Technologies, чьи инновационные решения позволяют выявлять, верифицировать и нейтрализовать бизнес-риски компаний, возникающие в IT-инфраструктурах.

Комплексное решение PT Anti-APT предназначено для выявления и предотвращения целевых атак. Оно быстро обнаруживает присутствие злоумышленника в сети и воссоздает полную картину атаки для детального расследования.

С помощью PT Anti-APT вы сможете увидеть, что происходит внутри вашей сети, и обнаружить взломы на самых ранних стадиях. Решение включает в себя систему глубокого анализа сетевого трафика PT Network Attack Discovery и песочницу PT Sandbox с возможностью гибкой кастомизации виртуальных сред.

Оставьте заявку на бесплатный пилот PT Anti-APT, чтобы обеспечить свой бизнес надежной защитой.

Целенаправленные атаки – обнаружение и защита

Николай Петров

CISSP, директор по развитию бизнеса ЗАО «ДиалогНаука»

Издание «Information Security» №2 за май 2014 год

www.itsec.ru

История атак нулевого дня

В последние годы увеличилось число компаний, ставших жертвами атак APT (advanced persistent threat). APT – это целенаправленная сетевая атака, при которой атакующий получает неавторизованный доступ в сеть и остается необнаруженным в течение длительного времени. Термин APT был введен U.S. Air Force в 2006 г. При таких атаках злоумышленники используют методы социальной инженерии и собственные инструменты для эксплуатации уязвимостей нулевого дня.

Ниже представлены примеры таких атак.

Знаменитая операция «Аврора» произошла в 2009 г. Была использована уязвимость нулевого дня в браузере Microsoft Internet Explorer. Злоумышленники устанавливали зашифрованные соединения с серверами управления, находящимися в Иллинойсе, Техасе и на Тайване, и получили неавторизованный доступ к серверам Google. Атака получила продолжение, пострадали десятки известных компаний, таких как Adobe Systems, Juniper Networks, Rackspace, Yahoo, Symantec, Northrop Grumman, Morgan Stanley, Dow Chemical. В результате атаки пострадал имидж вышеуказанных компаний.

Flame был обнаружен специалистами «Лаборатории Касперского» в мае 2012 г. Предполагается, что это ПО разработано США и Израилем для замедления иранской ядерной программы. Червь распространялся через сеть и USB флеш-драйвы, записывал экраны, нажатия клавиатуры, сетевой трафик, включая Skype. В апреле 2012 г. Flame вынудил Иран изолировать свои нефтяные терминалы от сети Интернет. Червь также поддерживал команду самоуничтожения – kill, и после обнаружения и публикаций в прессе эта команда была активирована. В результате Flame везде сам себя удалил.

Атака на NY Times была обнаружена в январе 2013 г. Расследование показало, что она началась на следующий день после публикации статьи о причастности к коррупции премьер-министра Китая Вэнь Цзябао – 24 октября 2012 г. Злоумышленники использовали 45 вариантов вредоносного ПО. Только один из них был обнаружен антивирусом Symantec и помещен в карантин. Атакующие получили доступ к файлам и электронной почте сотрудников NY Times, включая редакторов шанхайского бюро.

Все эти атаки, а также множество других, включая наиболее известные, такие как Beebus, Red October, NetTra-veler, имеют одно общее свойство: они не обнаруживаются традиционными средствами защиты (системы IDS/IPS, межсетевые экраны следующего поколения (NGFW), шлюзы Wеб-безопасности (secure Web gateways), антивирусное ПО).

Почему это происходит?

Традиционные средства защиты анализируют сигнатуры для обнаружения известных атак и уязвимостей. Однако эти средства не обнаруживают атаки при использовании злоумышленниками неизвестных уязвимостей.

Ситуация не улучшается, если традиционные средства защиты используют анализ аномалий. Например, некоторые IDS/IPS-решения, анализирующие сетевые аномалии, могут обнаруживать такие атаки. Они собирают трафик посредством протоколов NetFlow, sFlow, cFlow с сетевых устройств и сравнивают его с «обычным» сетевым трафиком, имевшим место в течение дня, недели, месяца. Однако решения на основе анализа аномалий подвержены ошибкам false positives и false negatives. False positives – ошибка, при которой нормальный трафик принимается за атаку, и, наоборот, false negatives – ошибка, при которой атака воспринимается как нормальный трафик.

Анатомия целенаправленной атаки

Несмотря на то что при проведении целенаправленных атак методы эксплуатации уязвимостей различаются, сами атаки включают в себя одинаковые этапы. Эти этапы следующие:

Давайте разберем их более подробно.

Эксплуатация уязвимости обычно происходит через Web-браузер, когда пользователь, попадая на сайт злоумышленника, активирует эксплойт с помощью JavaScript или, например, просмотра JPG-картинки. Возможна атака с помощью сообщения электронной почты, когда передается гиперссылка, ведущая на сайт злоумышленника, или вложение, например файл Microsoft Excel или PDF. Если пользователь кликнет мышью по гиперссылке или файлу вложения, открывается Web-браузер или другое приложение Adobe Reader, Microsoft Excel. Гиперссылка может использовать скрытый адрес, закодированный с помощью кодировки base 64. После его раскодирования компьютер жертвы устанавливает соединение с сервером атакующего, откуда загружается вредоносное ПО.

Устанавливаются соединение с сервером управления и загрузка дополнительного вредоносного кода. После этого вредоносное ПО устанавливает шифрованное соединение с сервером управления, например с помощью SSL. Могут использоваться и свои собственные методы шифрования. Это позволяет злоумышленнику обходить традиционную защиту, предлагаемую МЭ и системами обнаружения вторжений, которые не могут идентифицировать команды и данные, передаваемые в зашифрованном виде.

Как правило, зараженный компьютер не содержит данные, необходимые атакующему. Поэтому атака распространяется на компьютеры IТ-администраторов, файловые серверы и серверы баз данных.

Передача большого объема данных или данных в открытом виде обнаруживается системами IDS/IPS и DLP. Чтобы затруднить обнаружение, злоумышленники передают данные порциями по 50–100 Мбайт в зашифрованном виде, например, используют разбиение данных с помощью архиватора RAR, защищая архивы с помощью пароля.

Нельзя быть уверенным, что в информационной инфраструктуре вашей компании отсутствует вредоносное ПО. «Все согласны с тем, что целенаправленные атаки обходят традиционные средства защиты и остаются необнаруженными в течение длительного времени. Угроза реальна. Ваши сети скомпрометированы независимо от того, знаете вы об этом или нет» – из отчета Gartner за 2012 г.

Почему это важно?

Если компания недостаточно защищена от целенаправленных атак, то это приведет к таким последствиям:

1. Потеря конкурентного преимущества. Если злоумышленники получат доступ к вашим ноу-хау, базам клиентов, патентам, стратегическим планам – это существенно ухудшит ваше конкурентное положение.

2. Ответственность за несоблюдение законодательных требований. Ответственность предусмотрена российскими и зарубежными требованиями стандартов и законодательства. Например, такими, как защита ПДн, КВО, требования ЦБ РФ, стандарты PCI DSS, SoX и т.д.

4. Остановка бизнес-процессов. После успешной атаки не так просто восстановить системы в доверенное состояние, если они не допускают перерывов в работе, как, например, система биллинга в телекоммуникационных компаниях или процессинг кредитных карт. Представьте, что ваши системы повреждены и требуются часы или дни для восстановления.

Решение

Выше мы подробно разобрали этапы целенаправленной атаки. Поэтому, чтобы успешно противостоять таким атакам, решение должно уметь обнаруживать и блокировать вредоносную активность на каждом этапе. Ниже представлен алгоритм работы системы.

Шаг 1: система анализирует входящий и исходящий трафик, проверяя наличие известных атак, установление соединений с серверами управления. Если известная атака или связь с сервером управления обнаружена, система блокирует соединение.

Шаг 2: для атак нулевого дня система помещает файлы или Web-страницу в виртуальную среду для анализа.

Шаг 3: в виртуальной среде запускаются различные версии операционной системы Microsoft Windows и приложений Microsoft Office, Microsoft Internet Explorer, Adobe Reader и т.п. С их помощью обрабатываются подозрительные файлы и Web-ссылки. При обнаружении атаки – например, создания нового сервиса Windows, изменения в корневом разделе файловой системы, атаки heap spray, попытки установления соединения с сервером управления – виртуальная машина перезапускается.

Шаг 4: если подтверждается атака нулевого дня, система записывает последующие действия вредоносного ПО. На основе полученных данных система формирует новый профиль защиты для блокирования ставшей уже известной атаки.

Шаг 5: новый профиль защиты передается на другие устройства FireEye, которые находятся в сети организации.

Ключевые характеристики решения:

Решения FireEye применяют более 25% компаний из Fortune 100.

Целенаправленные атаки: разведка на основе открытых источников (OSINT)

В одной из прошлых колонок я рассказал о стадиях целенаправленных атак (kill chain). Первая стадия, стадия «разведки», начинается задолго до того, как атакующий дотронется до первой машины жертвы. От количества и качества данных, собранных на этом этапе, зависит успешность атаки и, самое главное, стоимость ее проведения.

Материал подготовлен специально для колонки в издании “Хакер”

Разумеется, можно стучаться эксплоитами на уязвимые сервисы, доступные на периметре (и, например, засветить сплоиты и свое присутствие в логах систем защиты), а можно использовать spear phishing и закрепиться на рабочей станции внутри периметра. Результат будет достигнут в обоих случаях, но стоимость атаки совершенно разная.

Стадия разведки — ключевая для выбора тактики, техник и тулз (tactics, techniques and procedures, далее TTPs), которые будут использоваться для достижения цели. Однако чаще всего задача разведки заключается в следующем: найти как можно больше потенциальных точек входа для доступа к цели и оценить стоимость реализации обнаруженных векторов. Для того чтобы усложнить жизнь атакующему, который проводит разведку, необходимо понимать, какие TTPs он использует на данном этапе.

Поиск незакрытых дверей

От множества точек входа в корпоративную сеть зависит множество векторов атак, доступных злоумышленнику. Можно формально классифицировать точки входа:

Последний пункт зачастую требует от атакующего «интерактива» с жертвой (например, коммуникацию с объектом фишинговой атаки), что повышает риск обнаружения атаки. Поэтому в некоторых случаях приоритет отдается эксплуатабельным точкам входа, расположенным на периметре.

Сетевой периметр — понятие, которое с развитием технологий и повсеместным внедрением облаков постепенно исчезает. Концепция Bring your own device (BYOD), позволяющая сотрудникам компаний использовать личные устройства для бизнес-процессов, а также появление облаков (привет, office365!) размывают периметр. Контролировать потоки данных между корпоративной сетью и внешним миром становится невероятно трудно. И это же облегчает жизнь злоумышленникам — многообразие вариантов проникновения растет.

В больших организациях периметр пестрит сервисами, о которых забыли (или не знают) админы и которые уже давно не патчились. Предлагаю поискать такие сервисы в твоей организации. На примере любимых мною медицинских организаций мы рассмотрим множество векторов проникновения. Впоследствии ты можешь использовать полученные знания для инвентаризации периметра принадлежащих тебе сетей.

Просканировать, отметить, повторить

Очевидно, для понимания того, что расположено на сетевом периметре, необходимо получить диапазон IP-адресов, принадлежащий целевой организации. В этом списке возможно наличие IP-адресов третьих сторон (сервис-провайдеры, подрядчики и прочие) — атакующий их точно включит в скоп, а ты, как аудитор своей сети, этого делать не можешь. Полученный диапазон IP можно занести в port-сканер. Вместо Nmap я рекомендую использовать для этой цели Masscan или ZMap — это сильно сократит время сканирования.

Так, для оценки точек входа в медицинские корпоративные сети можно выгрузить из RIPE диапазоны IP-адресов всех организаций, в названии которых присутствуют ключевые слова:

После этого можно запускать порт-сканер и подождать его выдачу несколько дней.

Если сканировать с помощью ZMap, то впоследствии можно воспользоваться утилитой ZTag для расстановки тегов по каждому обнаруженному сервису. Теги проставляются на основе собранной базы баннеров. В случае со сканом медучреждений полученные сервисы классифицируются следующим образом.

Среди тривиальных вещей вроде веб-приложений и почтовых серверов находятся интересные приложения: системы управления зданиями (building management systems; кстати, у нас по этой теме написана целая серия статей, вот например), принтеры (зачастую без какой-либо авторизации к админ-панелям), хранилища NAS (и даже специализированные PACS-серверы), умные чайники и прочее. Используя каждый из найденных сервисов, атакующий может определять векторы атаки и оценивать сложность (читай — стоимость) их реализации.

OSINT без интерактива

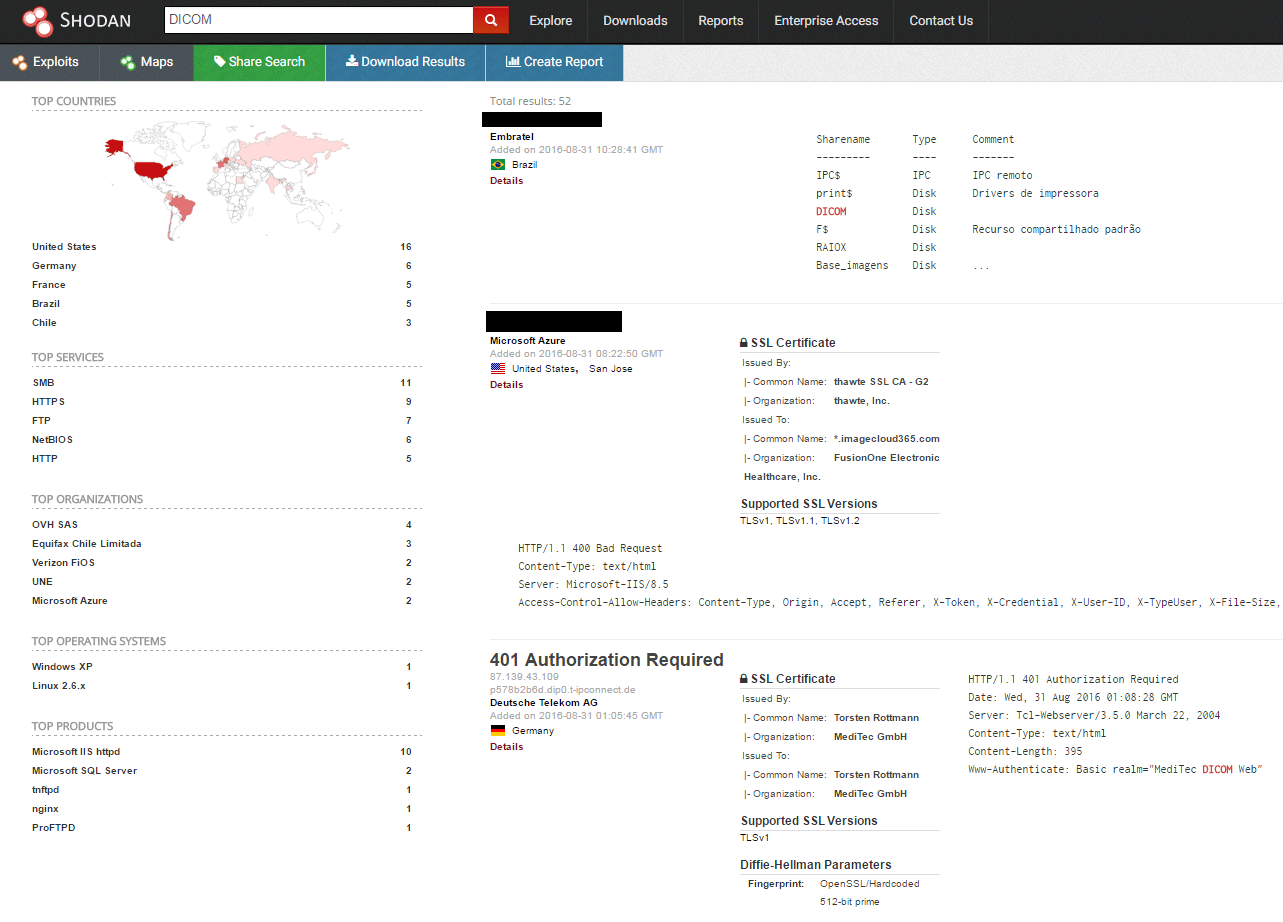

Другой известный способ получить информацию о периметре и при этом никак с ним не взаимодействовать — изучить логи Shodan и аналогичных поисковых систем, роботы которых любезно все сделали за атакующего.

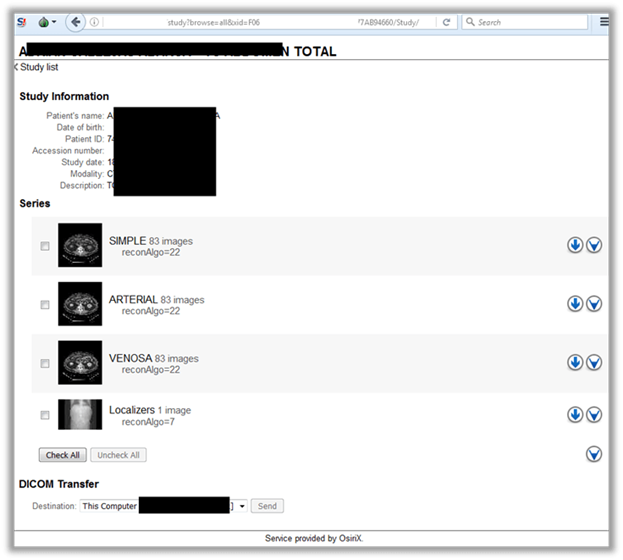

Как было видно из логов выше, в публичном доступе находятся всевозможные серверы, которые могут нести в себе специфику деятельности целевой организации и хранить ценную информацию. К примеру, если говорить о медицинских компаниях, то их периметр содержит DICOM-устройства и PACS-серверы (picture archiving and communication system). Это медицинские системы, основанные на стандарте DICOM (digital imaging and communications in medicine, отраслевой стандарт создания, хранения, передачи и визуализации медицинских изображений и документов обследованных пациентов) и состоящие из следующих компонентов:

Отличительная особенность большинства данных систем — наличие веб-интерфейса для управления ими через Сеть. Здесь могут обнаружиться уязвимости, которые злоумышленник может использовать для получения доступа к ценной информации и процессам. Стоит подробнее рассмотреть эти системы и проверить, доступны ли они из интернета, то есть служат ли потенциальной точкой входа для злоумышленника.

Используя стандартные запросы в Shodan на получение информации о доступных ресурсах на порте 445 (SMB), атакующий иногда может узнать имена внутренних ресурсов (серверов и рабочих станций), благодаря которым определить, какие узлы в сети в дальнейшем представляют интерес, а какие — нет.

Сбор информации для социальной инженерии

Закрепиться внутри корпоративного периметра эффективно позволяет использование различных сценариев социальной инженерии. Например, рассылка фишинговых сообщений, которые содержат вредоносные вложения или ссылки, ведущие на фишинговые ресурсы.

Для реализации данных сценариев атакующий также должен собрать информацию об объекте атаки, чтобы увеличить вероятность, что адресат перейдет по ссылке в письме или откроет вложение. В настоящее время службы безопасности крупных организаций стараются повышать осведомленность своих сотрудников о вредоносной корреспонденции, что явно не идет на пользу злоумышленникам. Теперь злодеям необходимо не только обойти спам-фильтры жертвы и доставить «полезную нагрузку» в Inbox, но и мотивировать объект атаки выполнить необходимые действия и, самое главное, не вызвать подозрений.

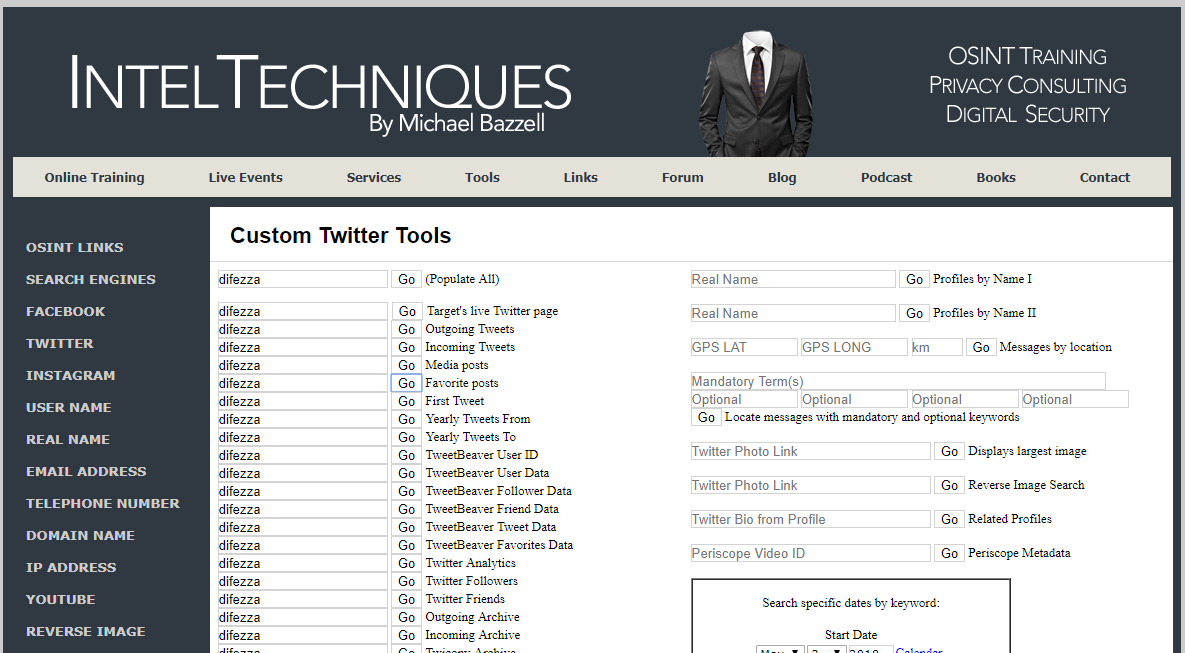

Обилие социальных сетей, а также «раскрепощенность» типичного их пользователя предоставляет атакующему возможность извлечь информацию о своей жертве и составить убедительный контекст «полезной нагрузки»: текст сопроводительного письма, стиль коммуникации.

К примеру, атакующий, обратившись к LinkedIn, смог определить ключевых сотрудников для организации атаки spear-phishing, их имена, фамилии, контактные данные (электронную почту). Используя эти данные, несложно найти аккаунты этих сотрудников в других соцсетях, например в Facebook. При помощи веб-сервиса атакующий может собрать интересную статистику своих жертв, например где и в каких отелях они «чекинились». Далее от имени отеля злодей может отправить сообщение с напоминанием об оплате некоторых Resort Fee и прикрепленным инвойсом в виде PDF-документа. Profit!

Recon как искусство

Тема извлечения данных об объекте атаки очень обширна, и об одной только разведке на основе открытых источников написана не одна книга. По этой причине я и сфокусировал внимание на сборе технической информации о периметре — именно в нем зачастую содержатся незакрытые двери, которые не патчатся годами и о которых может не знать сам владелец.

В дополнение к этому атакующий, пробирающийся через внешние ресурсы, не взаимодействует с человеком (как это происходит в случае с социальной инженерией), а значит, единственное препятствие — это всевозможные IDS/IPS, WAF и все, что фиксирует активность на периметре. Если эти средства там вообще есть.