Шлюз безопасности ideco что это

Шлюз безопасности ideco что это

145 категорий, 500 млн URL в обновляемой базе данных. Защита от вредоносных, фишинговых и взломанных сайтов.

Установите на собственный x86-64 сервер (операционная система не требуется) или гипервизор.

Размер файла: 1.32 ГБ

Дата выпуска: 23 ноября 2021 г.

* Требования сильно варьируются в зависимости от сетевой нагрузки и используемых сервисов, таких как контентная фильтрация, антивирусы и система предотвращения вторжений.

Для установки и работы Ideco UTM не требуется предустановленная ОС и дополнительное программное обеспечение. Ideco UTM устанавливается на выделенный сервер с загрузочного CD или USB-flash, при этом автоматически создается файловая система и устанавливаются все необходимые компоненты.

Для подключения к серверу устройств пользователей достаточно стандартных программ ОС Windows, Linux или Mac OS X. Также поддерживаются подключения мобильных устройств на Android, iOS и др. ОС.

Обзор шлюза безопасности Ideco ICS 7.3

В обзоре рассматривается новая версия российского решения класса Unified Threat Management (UTM) — Ideco ICS 7.3, предназначенного для предотвращения большинства современных кибератак. Устройство обеспечивает безопасное межсетевое взаимодействие корпоративной сети с другими вычислительными сетями, включая интернет. В обзоре освещены вопросы развертывания шлюза, а также сделан акцент на особенностях его реализации и функционирования.

Сертификат AM Test Lab

Номер сертификата: 208

Дата выдачи: 28.11.2017

Срок действия: 28.11.2022

Введение

В современном мире сложно представить компанию, бизнес-процессы которой не были бы связаны с использованием интернета. Для предотвращения большинства современных кибератак требуется комплексный анализ как передаваемых файлов, так и сетевого трафика. Но межсетевые экраны 4-го уровня модели OSI не обеспечивают необходимого уровня анализа сетевого трафика. При этом анализа передаваемых файлов они также не обеспечивают.

Для решения этой проблемы существуют решения класса Unified Threat Management (UTM), которые сфокусированы на защите сетевого периметра. Обладая возможностями анализа сетевого трафика (до 7-го уровня модели OSI), анализа HTTP-запросов (URL), анализа сетевого трафика на предмет обнаружения вторжений — такие решения позволяют эффективно бороться с современными угрозами информационной безопасности.

Одним из таких решений является шлюз безопасности Ideco ICS 7.3 производства компании «Айдеко». Шлюз безопасности Ideco ICS 7.3 — многофункциональное программное и программно-аппаратное UTM-решение для организации защищенного доступа в интернет в корпоративных и ведомственных сетях. Это российская разработка на базе Linux, адаптированная специалистами компании «Айдеко» для использования в Российской Федерации: имеет русскоязычный интерфейс, а также базы контентной фильтрации для российского интернет-сегмента.

Функциональные возможности шлюза безопасности Ideco ICS 7.3

Шлюз безопасности Ideco ICS 7.3 — полноценное решение класса UTM, обладающее широкими возможностями по организации безопасного доступа в интернет.

Следует особо отметить следующие основные функциональные возможности решения:

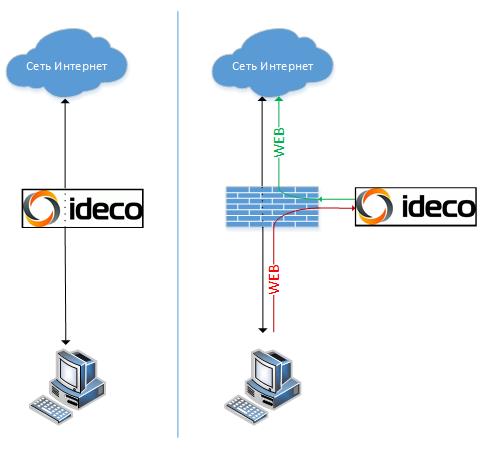

Схемы развертывания шлюза безопасности Ideco ICS 7.3

Шлюз безопасности Ideco ICS 7.3 устанавливается на границе корпоративной сети и интернета. Устройство может выступать как в роли шлюза по умолчанию для сетевых устройств, так и в роли прокси-сервера.

Использование Ideco ICS 7.3 в роли прокси-сервера позволяет устанавливать устройство внутри локальной сети и при этом использовать все возможности решений класса UTM.

Рисунок 1. Схемы развертывания Ideco ICS 7.3

Особенности реализации:

Системные требования шлюза безопасности Ideco ICS 7.3

Минимальные требования, предъявляемые Ideco ICS 7.3 к оборудованию, представлены в таблице ниже.

Таблица 1. Минимальные аппаратные требования

| Процессор | Intel Pentium G/i3/i5/i7/Xeon E3/Xeon E5 с поддержкой SSE 4.2 |

| Оперативная память | 4 Гб (до 30 пользователей) 8 Гб — для использования системы предотвращения вторжений, антивирусной проверки трафика и большего числа пользователей |

| Накопитель | Жесткий диск или SSD объемом 64 Гб или больше, с интерфейсом SATA, SAS или совместимый аппаратный RAID |

| Сеть | Две сетевые карты (или два сетевых порта) 10/100/1000 Mbps. Рекомендуется использовать карты на чипах Intel, Broadcom. Поддерживаются Realtek, D-Link и другие |

| Гипервизоры | VMware, Microsoft Hyper-V (1-го поколения), VirtualBox, KVM, Citrix XenServer |

| Дополнительно | Монитор Клавиатура |

| Замечания | Не поддерживаются программные RAID-контроллеры (интегрированные в чипсет). Для виртуальных машин необходимо использовать фиксированный, а не динамический размер жесткого диска |

Работа с Ideco ICS 7.3

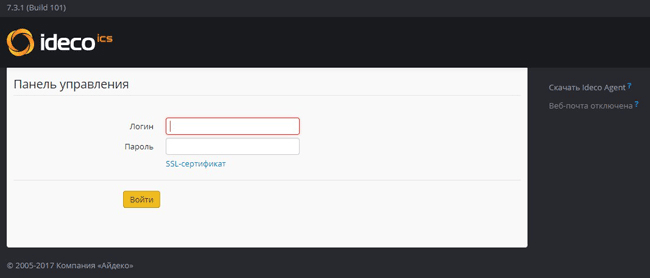

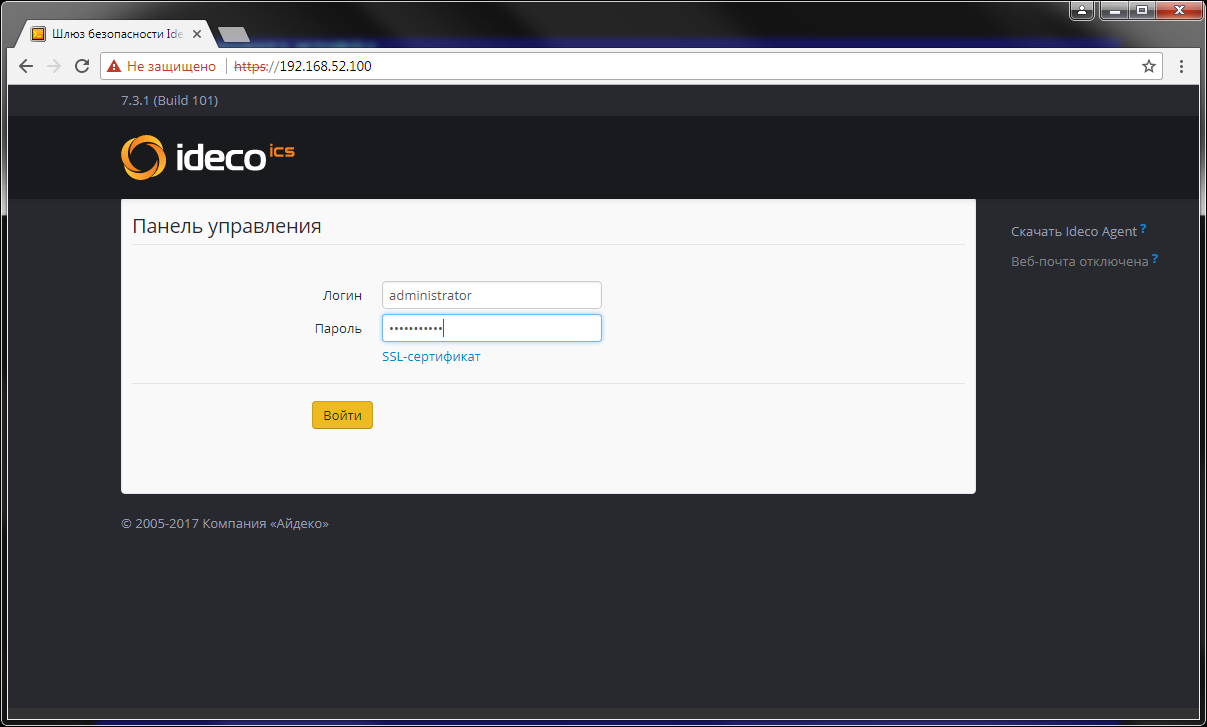

После инсталляции становится доступен веб-интерфейс управления шлюзом безопасности Ideco ICS 7.3 (по IP-адресу основного локального интерфейса, указанного во время установки).

Рисунок 2. Вход в панель управления

В интерфейсе управления представлены несколько разделов с настройками:

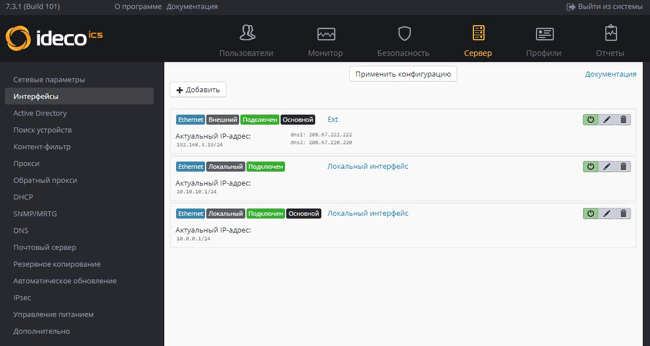

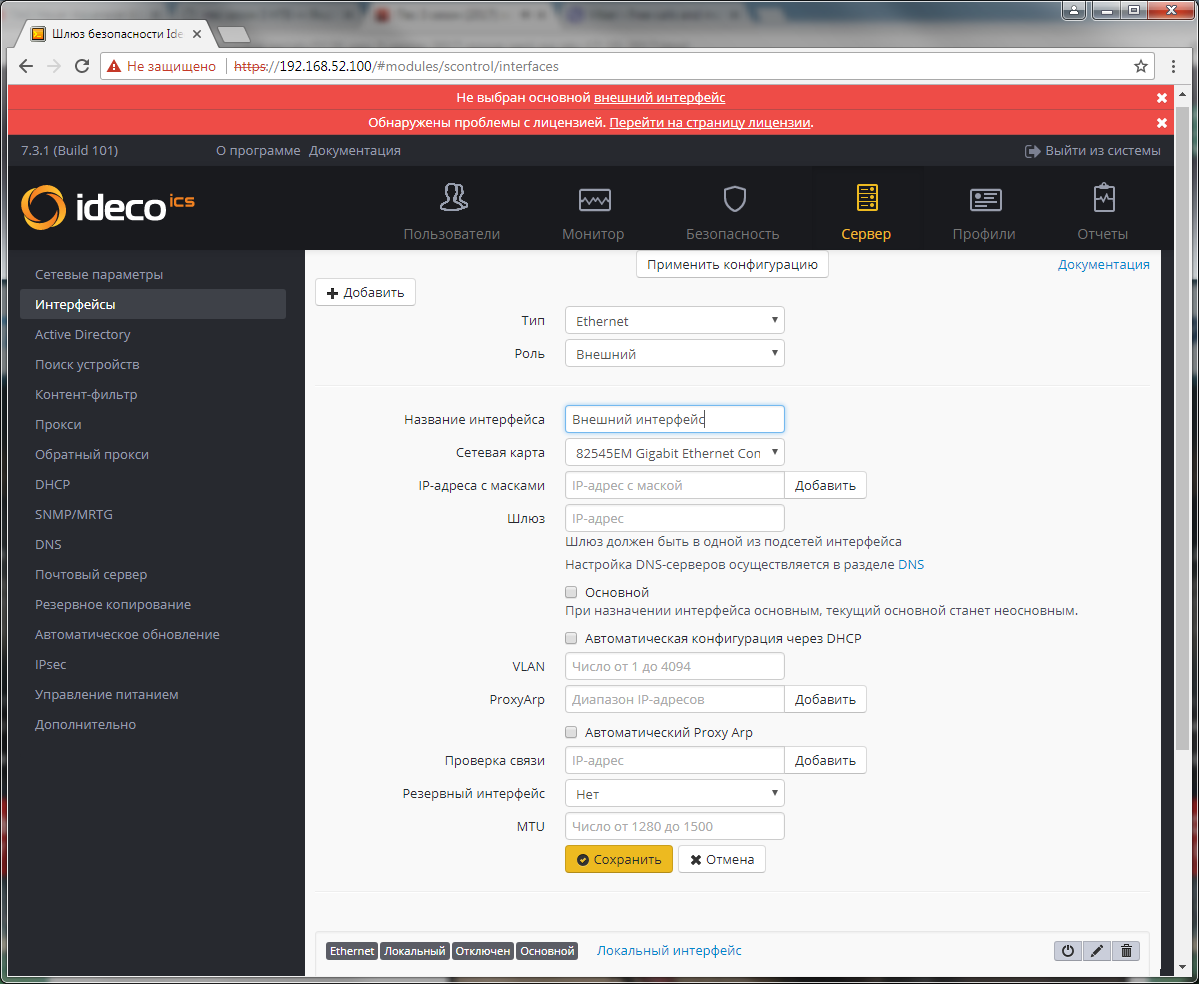

Для корректной работы необходимо в меню «Сервер» — «Интерфейсы» добавить внешний интерфейс. В качестве интерфейса может выступать как Ethernet-адаптер, так и туннельный интерфейс: PPTP, L2TP, PPPoE.

После добавления сетевого интерфейса необходимо применить конфигурацию нажатием кнопки «Применить конфигурацию», после чего шлюз перезагрузится. Стоит отметить, что нажатие этой кнопки приводит к перезагрузке, даже если конфигурация не изменилась.

Рисунок 3. Конфигурация сетевых интерфейсов

Межсетевой экран

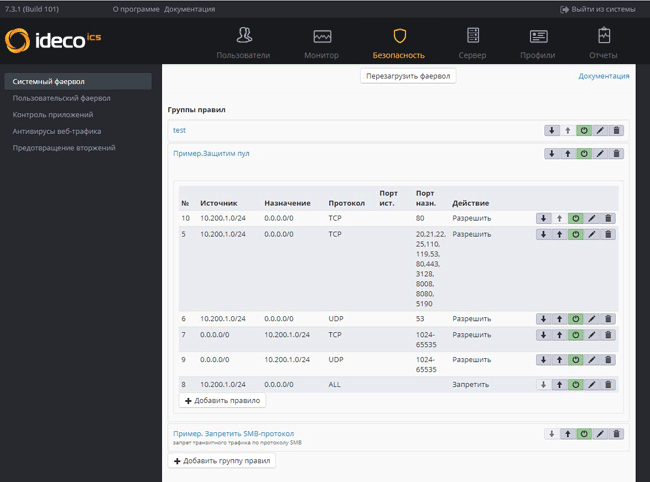

Межсетевой экран служит для фильтрации сетевого трафика по определенным критериям. Настройки межсетевого экрана доступны в меню «Безопасность» — «Системный фаервол» и «Безопасность» — «Пользовательский фаервол».

Рисунок 4. Настройка правил межсетевого экрана

Межсетевой экран анализирует заголовок сетевого пакета только до 4-го уровня модели OSI, и потому, как следствие данного ограничения, критерием фильтрации не может служить URL-адрес или приложение.

В качестве критериев могут использоваться следующие параметры:

В шлюзе безопасности Ideco ICS 7.3 используется 2 межсетевых экрана: системный и пользовательский. Правила системного межсетевого экрана отрабатываются для всего сетевого трафика. Пользовательский межсетевой экран служит для фильтрации сетевого трафика конкретного пользователя, после создания правил в настройках межсетевого экрана необходимо указать нужные правила фильтрации в профиле пользователя/группы. Правила пользовательского межсетевого экрана имеют приоритет над системными правилами.

Особенности реализации:

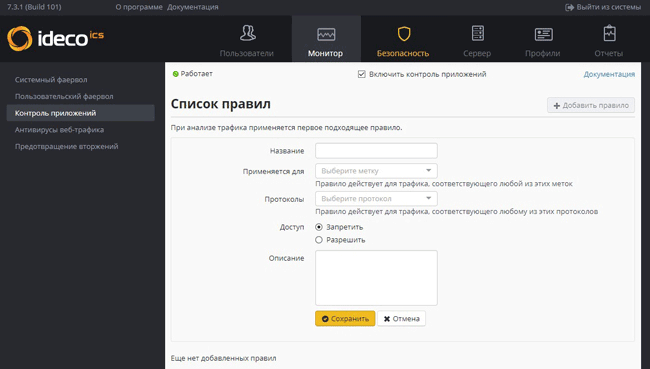

Контроль приложений

Контроль приложений осуществляет глубокий анализ сетевого трафика (DPI) и используется для блокировки активности приложения независимо от используемого сетевого порта. При применении технологии DPI необходимо учитывать, что для определения приложения необходимо пропустить какое-то количество пакетов перед тем, как приложение определится, это необходимо учитывать при написании правил. Например, если в «Межсетевом экране» заблокировать 80-й порт, но при этом в «Контроле приложений» разрешить протокол HTTP, то «Контроль приложений» не сможет определить приложение, т. к. первый SYN-пакет на 80-й порт будет заблокирован межсетевым экраном.

Настройки контроля приложений доступны в меню «Безопасность» — «Контроль приложений».

Рисунок 5. Настройка контроля приложений

Настроек контроля приложений не очень много: выбор области применения правила, выбор протокола и — действие.

Особенности реализации:

Контентный фильтр

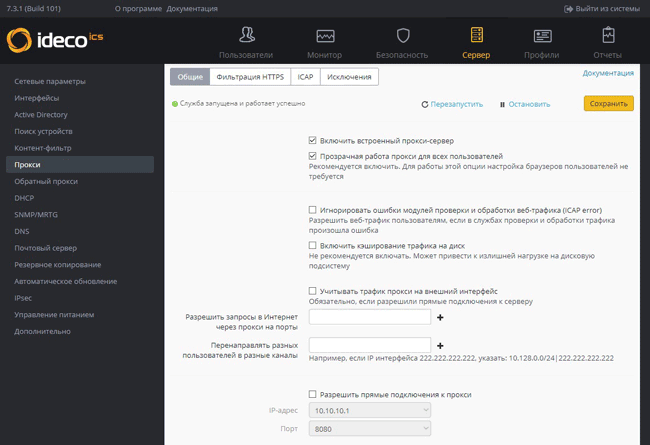

Контентный фильтр используется для ограничения доступа к веб-ресурсам по URL. Контентная фильтрация осуществляется встроенным прокси-сервером на базе открытого прокси-сервера Squid. Настройки прокси-сервера доступны в меню «Сервер» — «Прокси».

Рисунок 6. Настройка прокси-сервера

Для осуществления контентной фильтрации необходимо, чтобы сетевой трафик попал в прокси-сервер. Это можно сделать либо разрешив прямые подключения, либо используя прозрачный режим работы прокси.

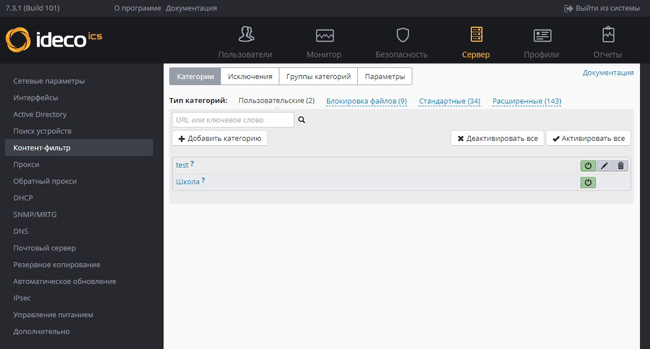

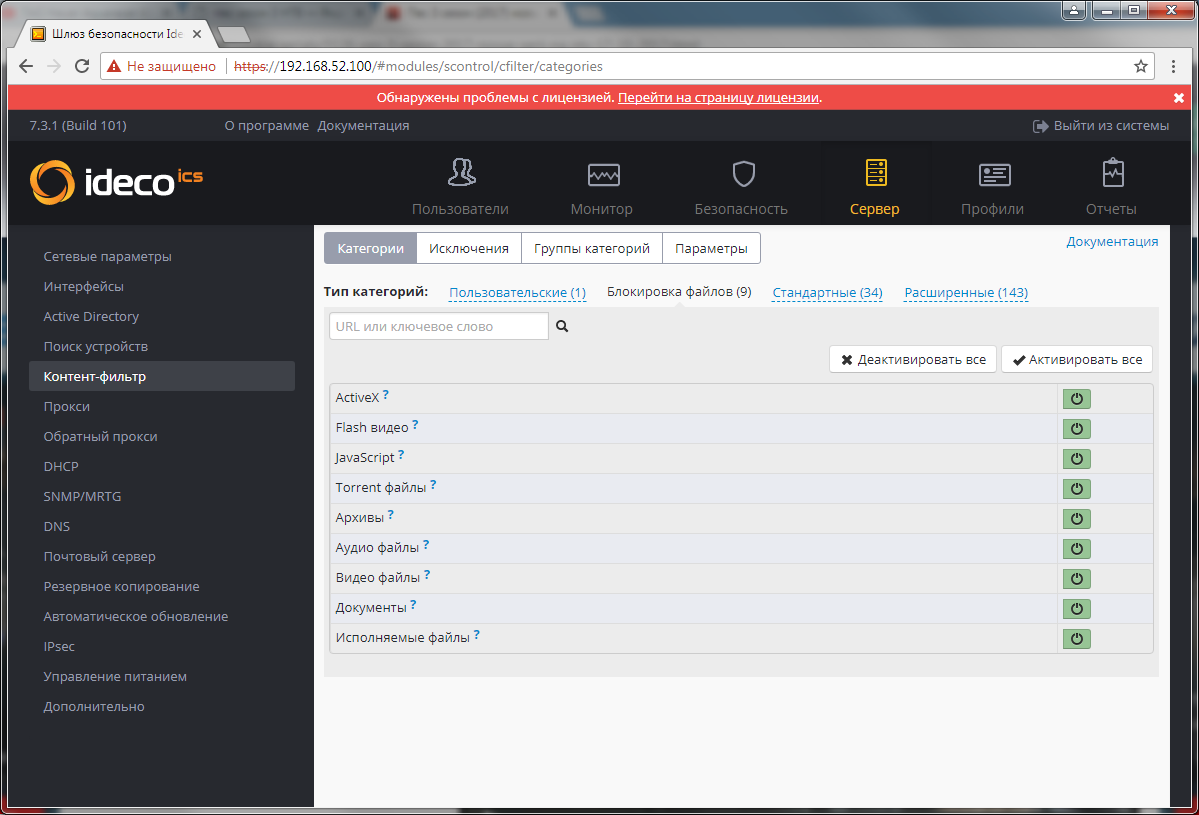

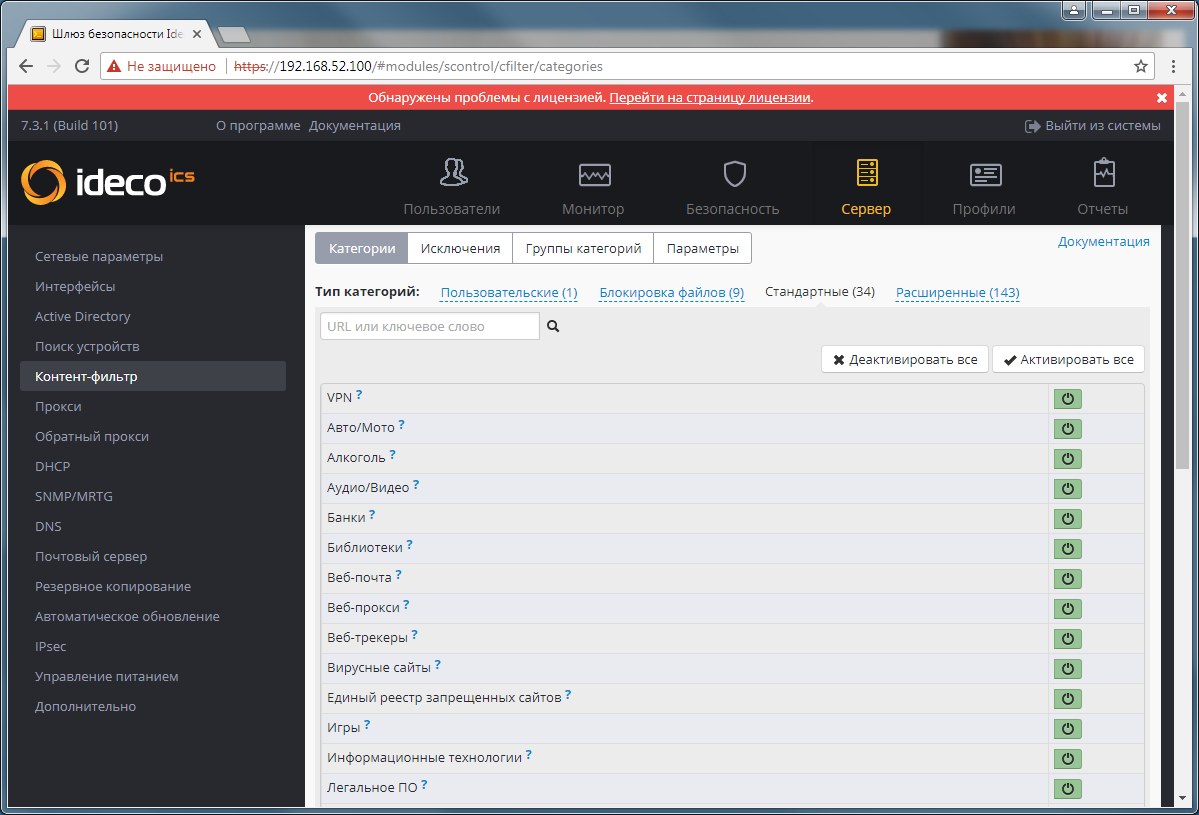

Правила контентной фильтрации настраиваются в меню «Сервер» — «Контент-фильтр».

Рисунок 7. Настройка правил контентной фильтрации

Для того чтобы добавить URL-адрес для фильтрации, необходимо сначала добавить его в категорию, после чего привязать категорию к пользователю в его профиле. Помимо пользовательских категорий в шлюз безопасности Ideco ICS 7.3 производителем предустановлены 34 стандартных категории, а также 143 предустановленных категории и 9 типов потенциально опасных файлов, которые становятся доступны после приобретения дополнительной лицензии.

Особенности реализации:

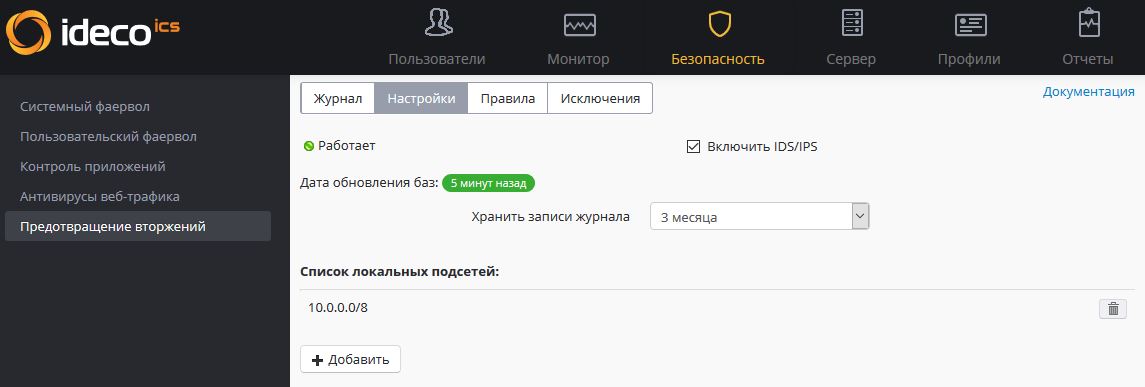

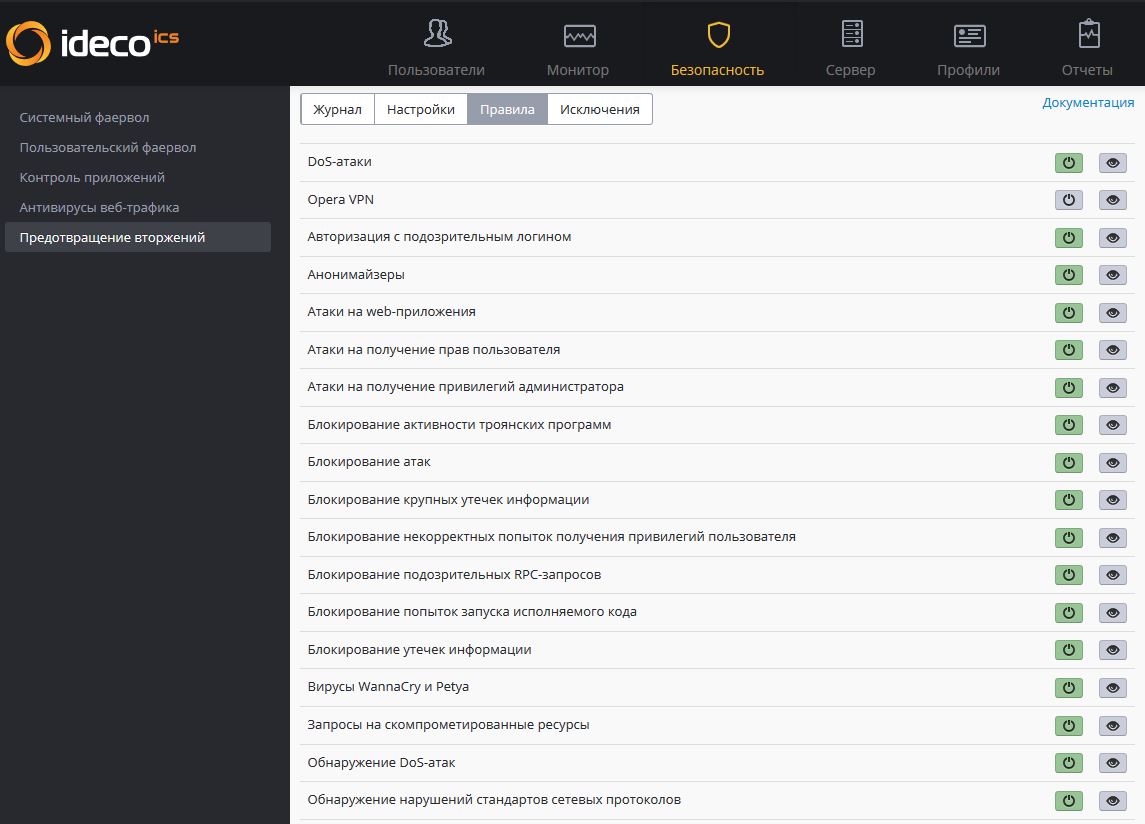

Предотвращение вторжений

Встроенная система предотвращения вторжений осуществляет анализ сетевого трафика с целью обнаружения активности вредоносных программ или попыток эксплуатации уязвимостей программного обеспечения.

Обнаружение вторжений осуществляется на базе открытой IDS Suricata.

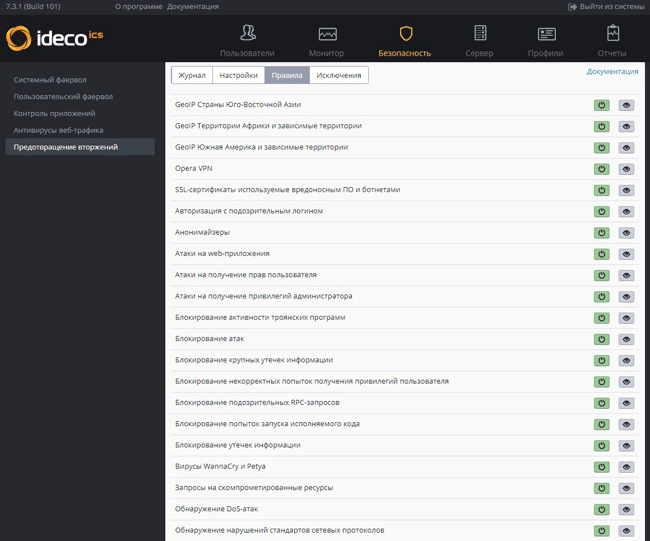

Настройки системы предотвращения вторжений доступны в меню «Безопасность» — «Предотвращение вторжений».

Рисунок 8. Настройка правил предотвращения вторжений

Система предотвращения вторжений имеет 37 встроенных категорий защиты. Управление осуществляется путем включения/отключения встроенных категорий, которые позволяют не только защищаться от атак из сети, но и блокировать анонимайзеры, включая популярные плагины к браузерам, такие как Opera.VPN, Яндекс.Турбо.

Особенности реализации:

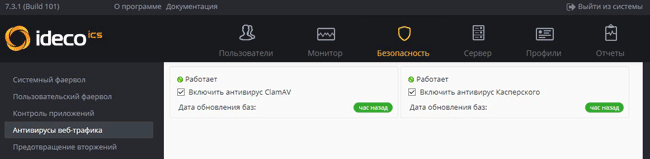

Антивирусная проверка сетевого трафика

Шлюз безопасности Ideco ICS 7.3 осуществляет антивирусную проверку файлов, передающихся по протоколам HTTP и HTTPs, а также в сообщениях электронной почты. По умолчанию активирован бесплатный антивирусный движок Clamav. Производителем также предусмотрена возможность активации средства антивирусной защиты производства «Лаборатории Касперского». Настройки антивирусной защиты доступны в меню «Безопасность» — «Антивирусы веб-трафика».

Рисунок 9. Настройка антивирусной проверки

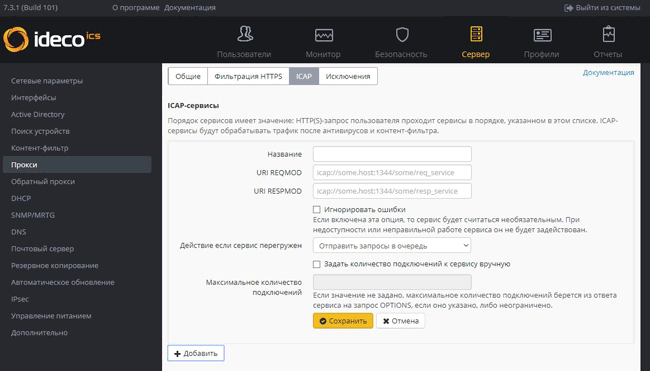

В данном меню возможно только включить/отключить антивирус. Дополнительных настроек не предусмотрено. Помимо встроенных антивирусных движков шлюз безопасности Ideco ICS 7.3 может интегрироваться со сторонними средствами защиты информации, такими как DLP, сетевые песочницы по протоколу ICAP. Настройка ICAP осуществляется в меню «Сервер» — «Прокси» — «ICAP».

Рисунок 10. Настройка ICAP

Особенности реализации:

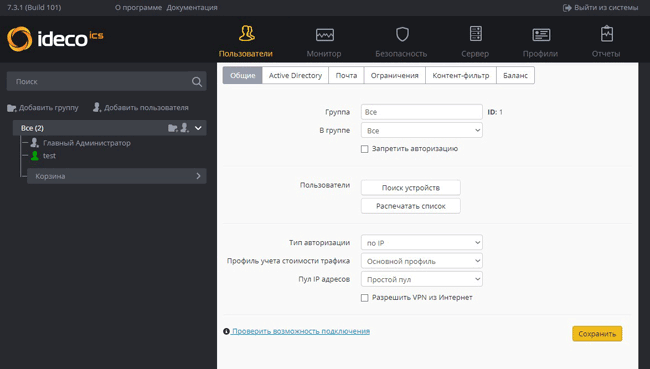

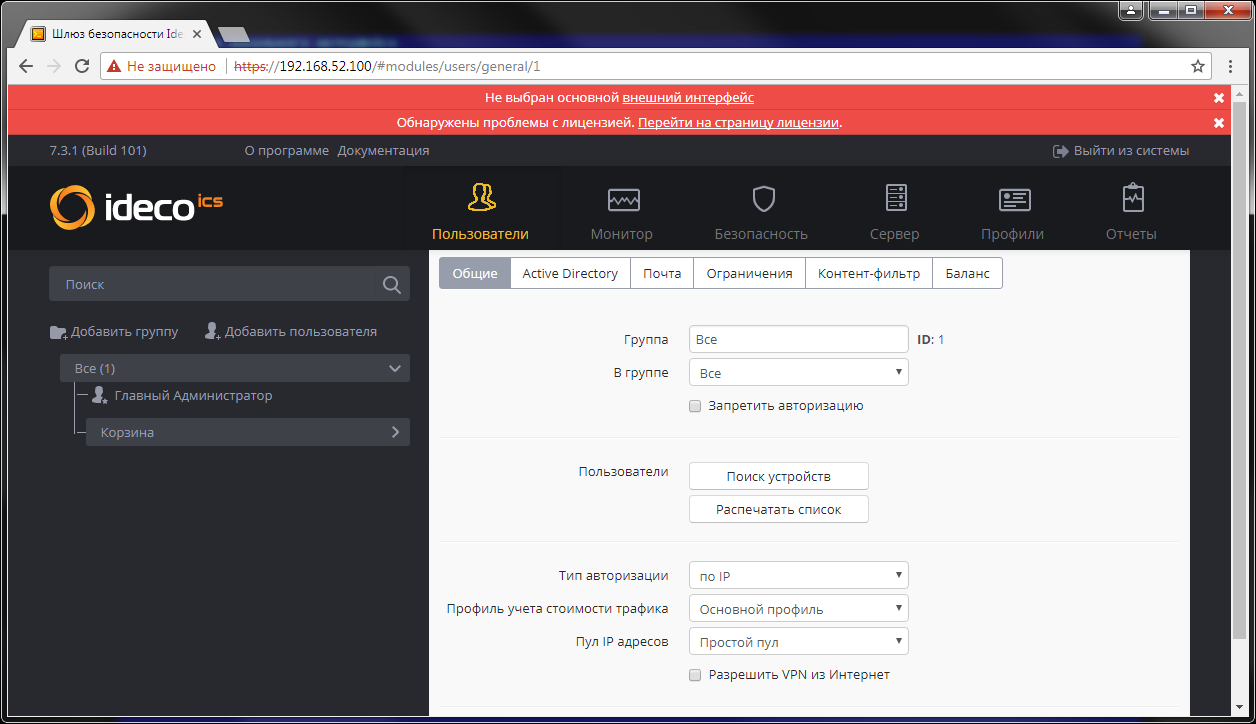

Аутентификация пользователей

Шлюз безопасности Ideco ICS 7.3 аутентифицирует любого пользователя (пытающегося получить доступ в сеть, находящуюся за внешним интерфейсом), определенного в меню «Сервер» — «Интерфейсы». Доступ неаутентифицированного пользователя через внешний интерфейс запрещен. Настройка пользователей доступна в меню «Пользователи».

Рисунок 11. Настройка пользователей и групп

Шлюзом безопасности Ideco ICS 7.3 поддерживаются следующие механизмы аутентификации:

В качестве базы данных пользователей может выступать как сам шлюз безопасности Ideco ICS 7.3, так и Microsoft Active Directory. Настройка интеграции с Active Directory осуществляется в меню «Сервер» — «Active Directory». При интеграции с Active Directory возможна сквозная аутентификация пользователей (SSO).

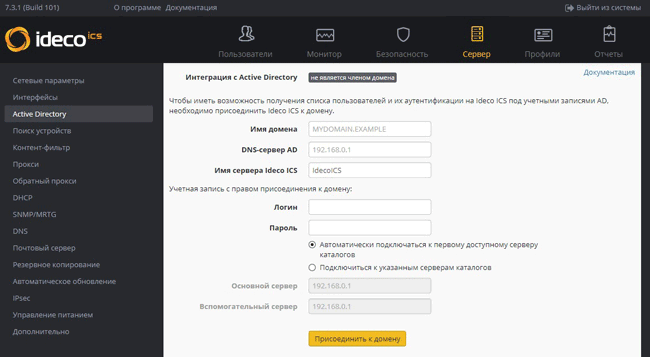

Рисунок 12. Настройка интеграции с Active Directory

Для интеграции с Active Directory (AD) необходимо указать: имя домена, DNS-сервер AD, имя сервера в AD, реквизиты учетной записи с правами добавления компьютеров в домен.

После входа в домен необходимо в меню «Пользователи» создать группу и в меню «Active Directory» группы изменить тип группы на «Группа безопасности AD». Доменные пользователи добавятся в нее автоматически.

Особенности реализации:

Мониторинг и отчеты

Мониторинг работы системы происходит в меню «Монитор». В разделе представлена информация о текущем состоянии шлюза безопасности.

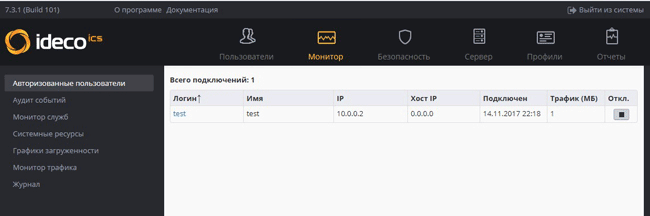

Авторизованные пользователи — в данном меню представлен перечень аутентифицированных на шлюзе пользователей. В данном меню также возможно отключить пользователя.

Рисунок 13. Мониторинг аутентифицированных пользователей

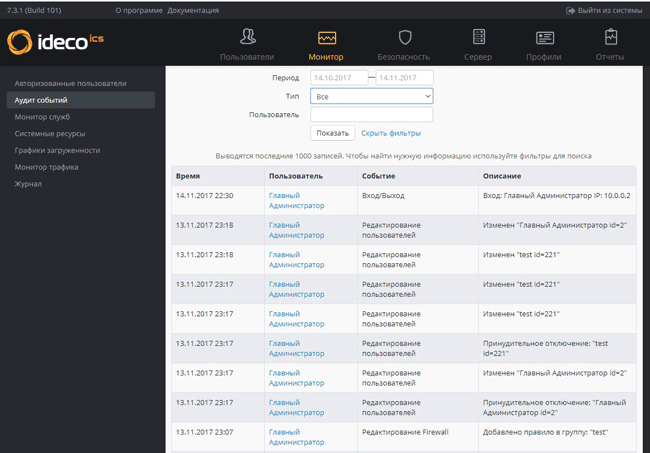

Аудит событий — в данном меню по умолчанию представлены последние 1 000 событий на шлюзе, таких как:

Рисунок 14. Журнал аудита событий

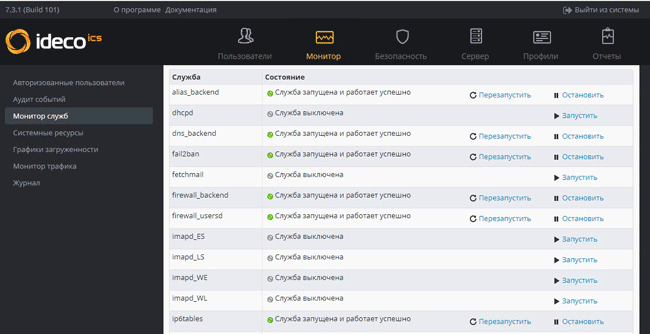

Состояние системных служб —в данном меню представлено состояние используемых служб. Помимо отображения статуса (Запущена/Выключена) из данного меню также возможно запускать, перезапускать или останавливать службы.

Рисунок 15. Мониторинг состояния системных служб

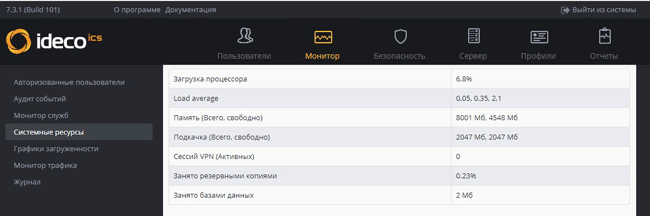

Информация о системных ресурсах — в данном меню представлена информация о текущем потреблении системных ресурсов.

Рисунок 16. Мониторинг системных ресурсов

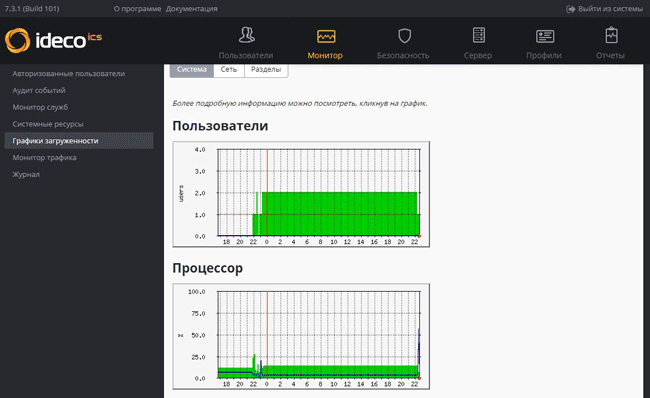

Графики загруженности — здесь представлены графики загруженности центрального процессора, использования памяти и другая статистическая информация. При клике на график открывается подробная информация.

Рисунок 17. Графики загруженности системы

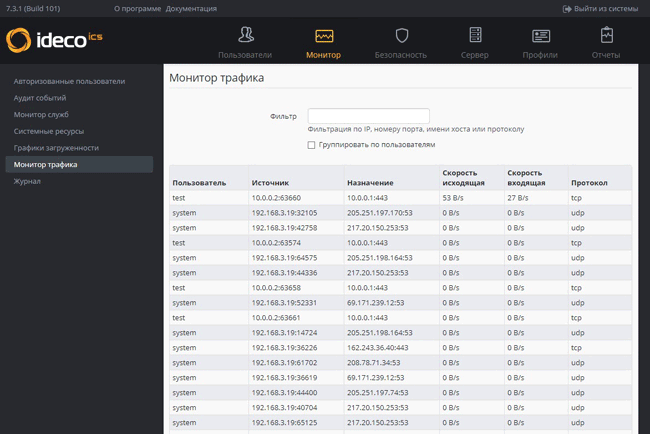

Текущие сетевые соединения — в этом меню представлена таблица текущих сетевых соединений.

Рисунок 18. Мониторинг текущих соединений

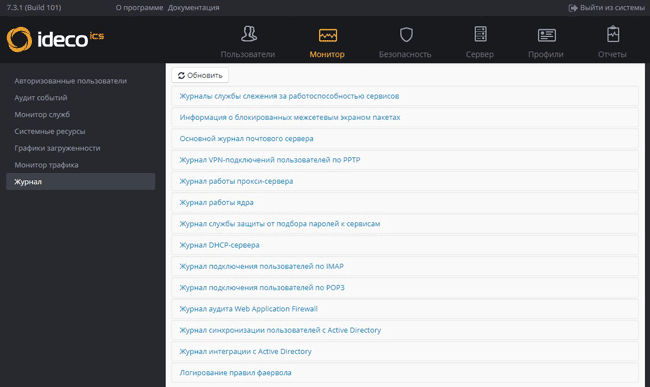

Системные журналы — в данном меню представлены журналы системных служб.

Рисунок 19. Системные журналы

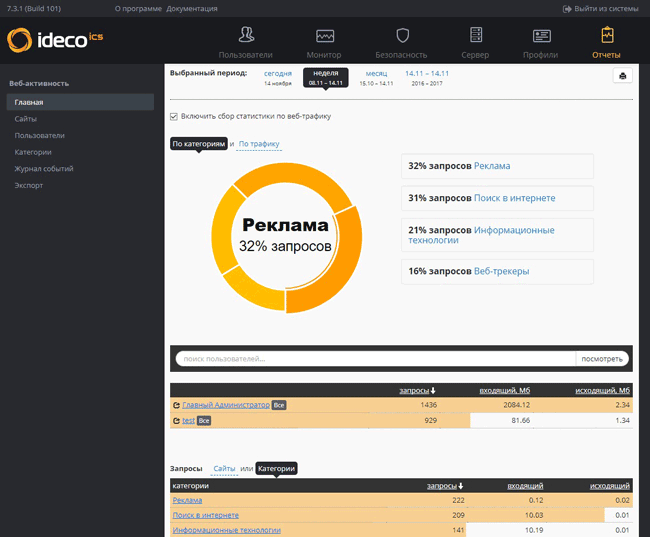

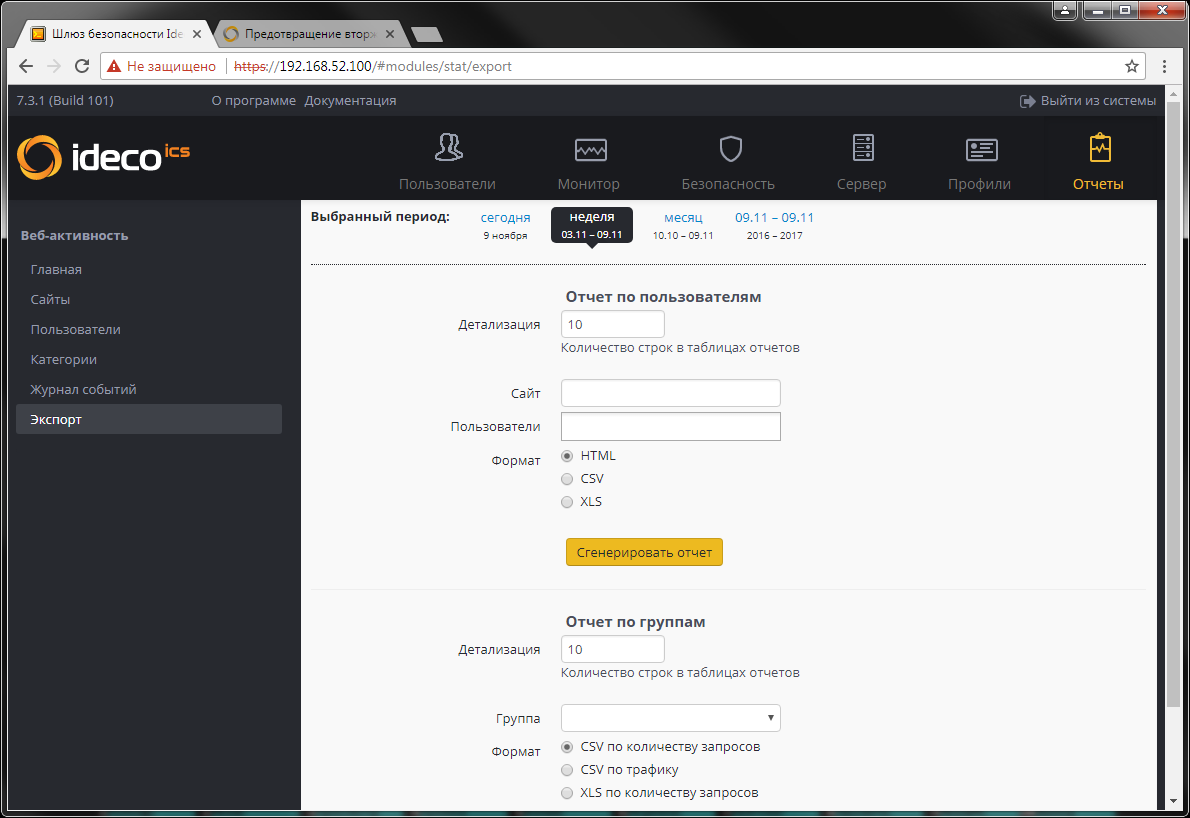

Помимо мониторинга также доступны отчеты по посещаемым пользователями веб-страницам. Отчеты доступны в меню «Отчеты».

Рисунок 20. Отчет веб-активности

Отчеты в разделе могут быть представлены различным образом: по пользователям, по категориям, по сайтам, по трафику. Отчеты генерируются постранично, блоками по 40 строк, что позволяет отображать их быстро. При необходимости отчет можно экспортировать в форматах HTML, CSV или XLS.

Особенности реализации:

Выводы

Шлюз безопасности Ideco ICS 7.3 представляет собой интересное решение для организации безопасного доступа в интернет из корпоративной сети. Несмотря на то, что данное решение не обладает широким набором возможностей по сравнению с импортными аналогами, его ориентированность на российский рынок, а также наличие сертифицированных ФСТЭК России версий в линейке Ideco ICS делает это решение вполне конкурентоспособным для российского рынка в условиях импортозамещения.

Для Enterprise-сегмента возможностей решения все же, увы, недостаточно. Так, несколько огорчает отсутствие:

Наличие русского интерфейса администрирования и простота настройки позволяют использовать решение даже начинающим администраторам, в SMB-сегменте и госорганах, где, как правило, перечисленные выше возможности чаще всего не используются.

Достоинства:

Недостатки:

Ideco — UTM-решение «из коробки»

Содержание статьи

Основные возможности

Возможности Ideco ICS:

Ideco ICS объединяет в себе следующие модули безопасности:

* межсетевой экран;

* система предотвращения вторжений;

* контроль приложений;

* контент-фильтр (протокол HTTP и HTTPS);

* Web Application Firewall;

* антивирусная проверка трафика;

* антиспам и проверка почтового трафика;

* защита от DoS и брутфорс-атак;

* защищенный удаленный доступ по VPN.

Web Application Firewall — это модуль межсетевого экрана для защиты опубликованных веб-приложений. Нужно отметить, что среди российских UTM-решений Ideco ICS — единственное, где присутствует такая функциональность.

Обо всем этом ты можешь прочитать и на сайте компании, поэтому предлагаю перейти сразу к практике и посмотреть, как же выглядит Ideco ICS не на бумаге, а в реальной жизни. И начнем мы с его установки.

Установка Ideco ICS

В установке нет ничего сложного — нужно скачать ISO-образ из личного кабинета пользователя, записать его на флешку или диск (как кому нравится) и загрузиться.

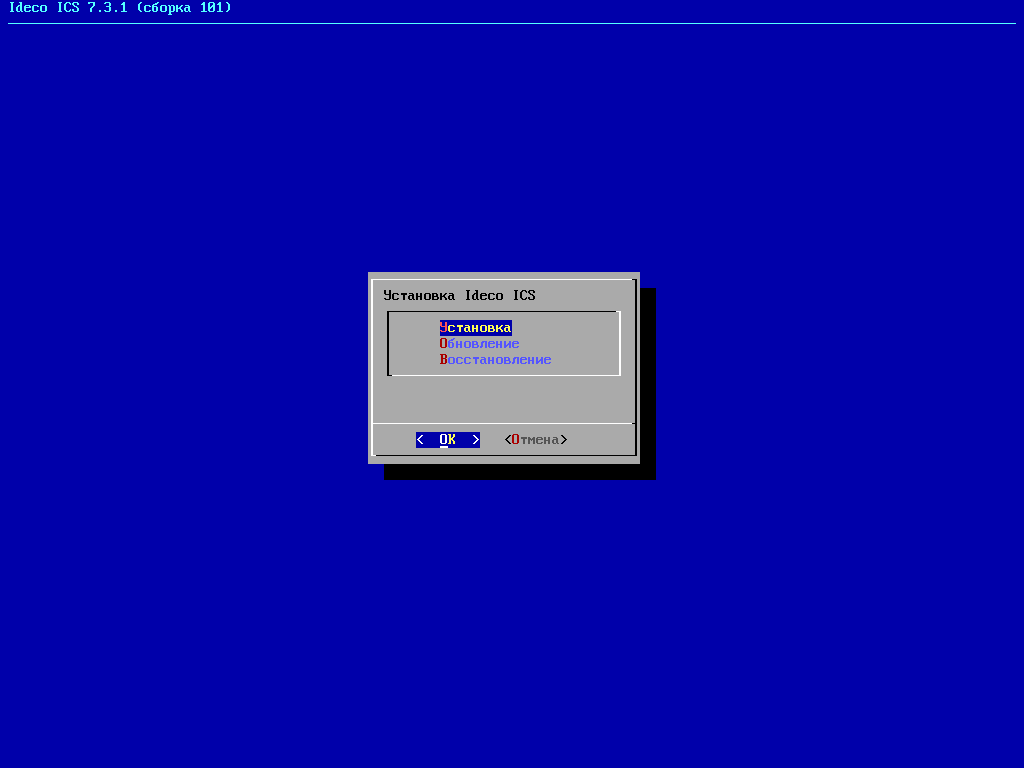

Установка проходит очень быстро и без осложнений. Вот ее основные моменты:

1. Нужно проверить правильность установки времени и даты в BIOS — это очень важно для интеграции с Active Directory (впрочем, если время и дата неверные, они будут автоматически синхронизированы после подключения сервера к интернету).

2. Необходимо как минимум 3800 Мбайт оперативки.

3. Поддерживаются режимы установки, обновления и восстановления (рис. 1).

4. Все данные на накопителе будут уничтожены.

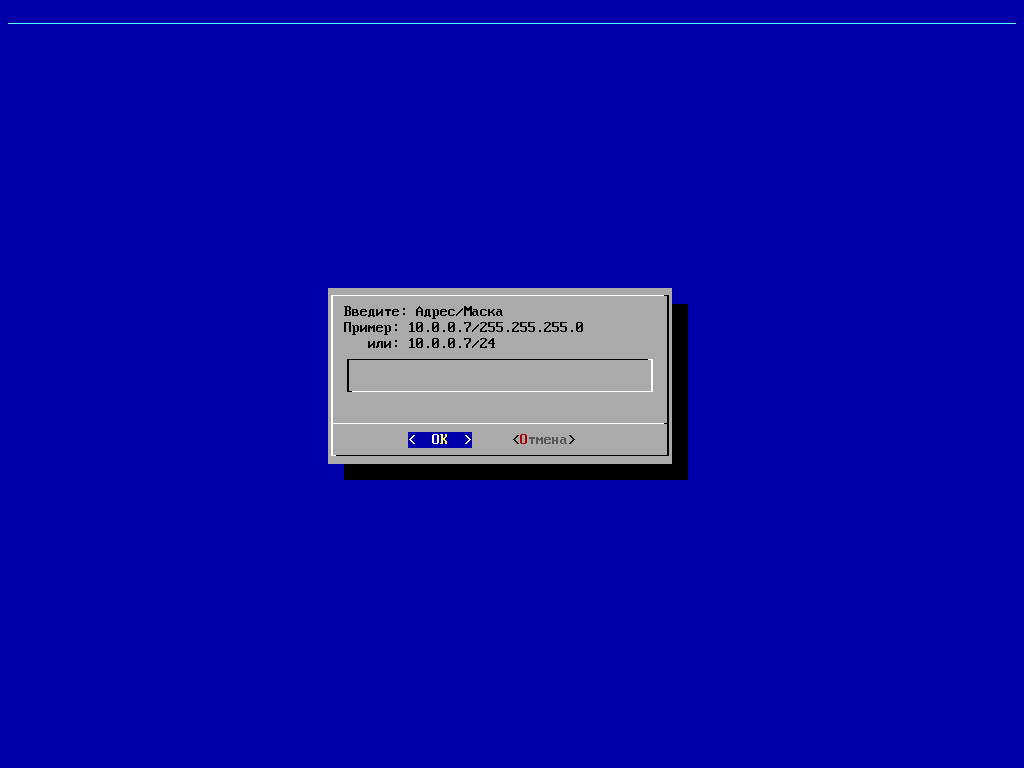

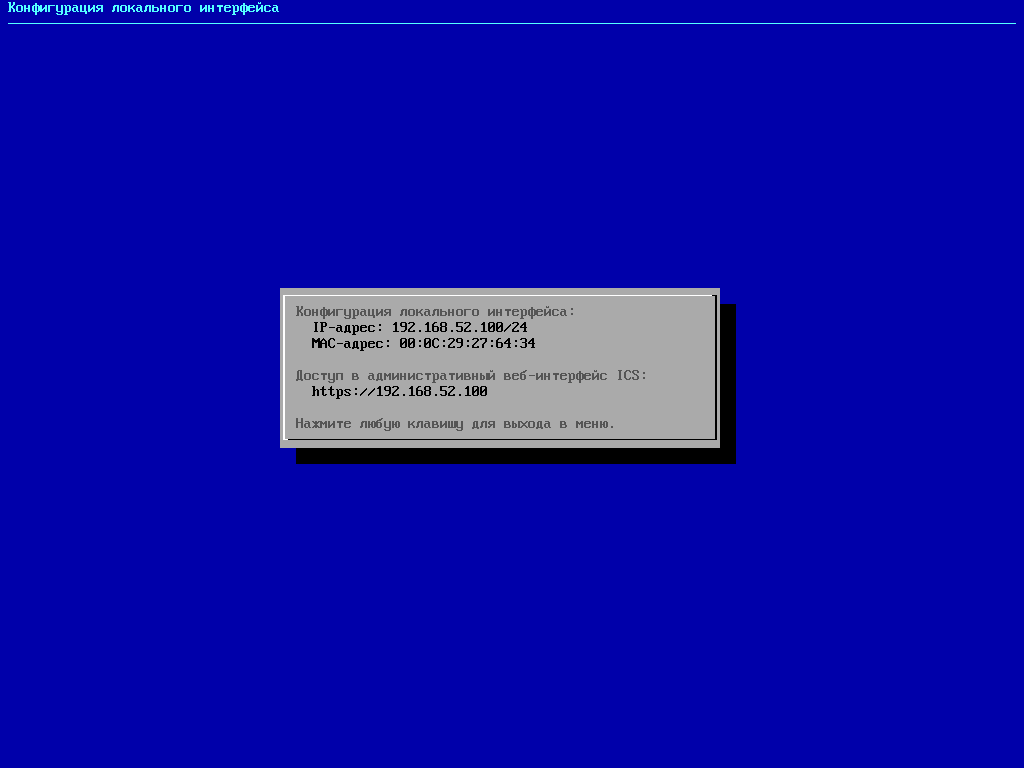

5. В процессе установки нужно настроить локальный сетевой интерфейс (рис. 2) и выбрать часовой пояс.

6. Установка потребует около 4 Гбайт дискового пространства

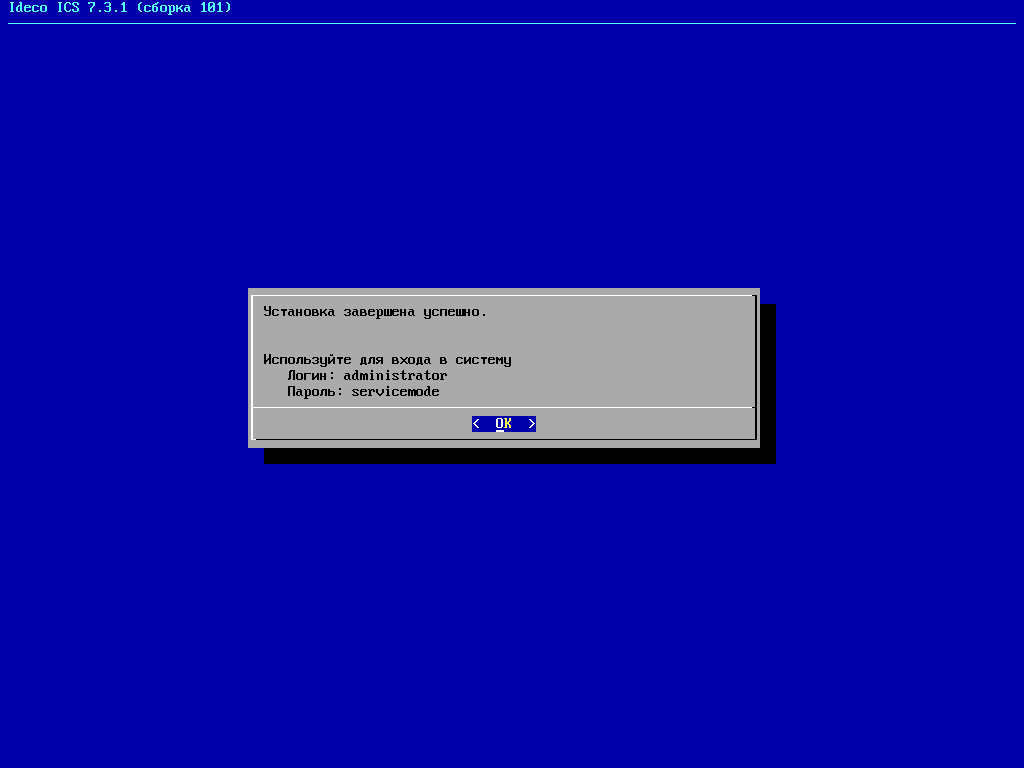

7. Инсталлятор сообщит имя пользователя администратора и пароль (рис. 3).

Установка проходит практически без вмешательства пользователя. Все, что нужно от пользователя, — ввести IP-адрес будущего шлюза и выбрать часовой пояс.

Управление шлюзом: консоль

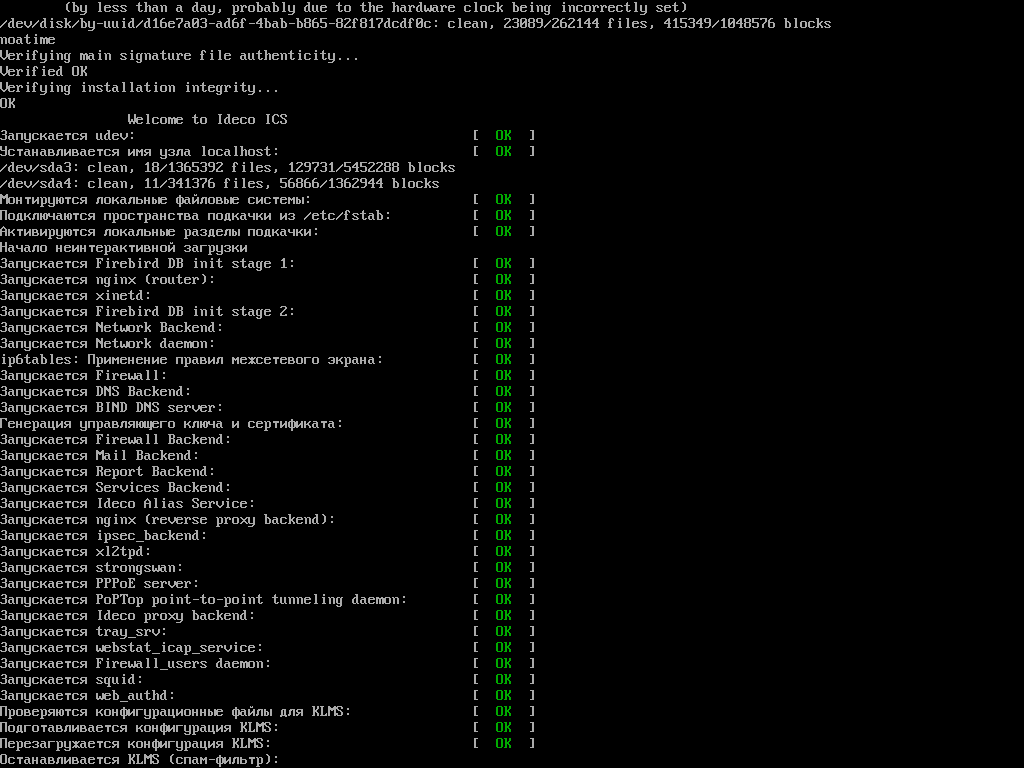

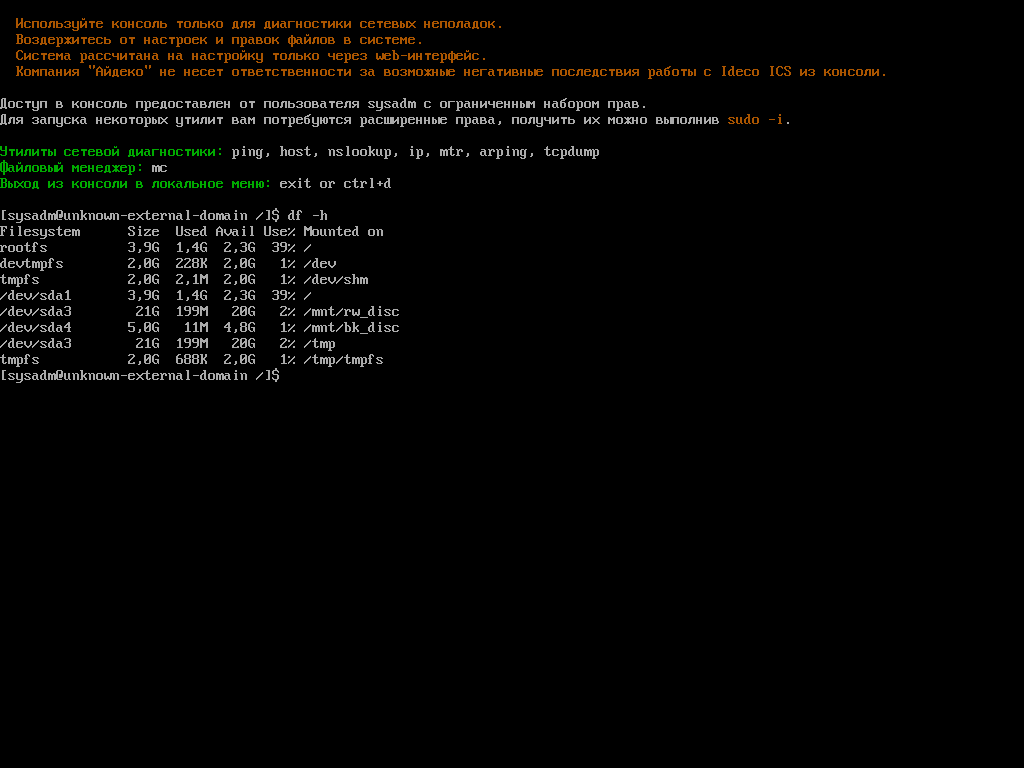

Перезагружаемся (рис. 4). Если присмотреться, то видно, с использованием каких компонентов построен Ideco: суперсервер xinetd, bind DNS server, nginx, Squid, KLMS и другие.

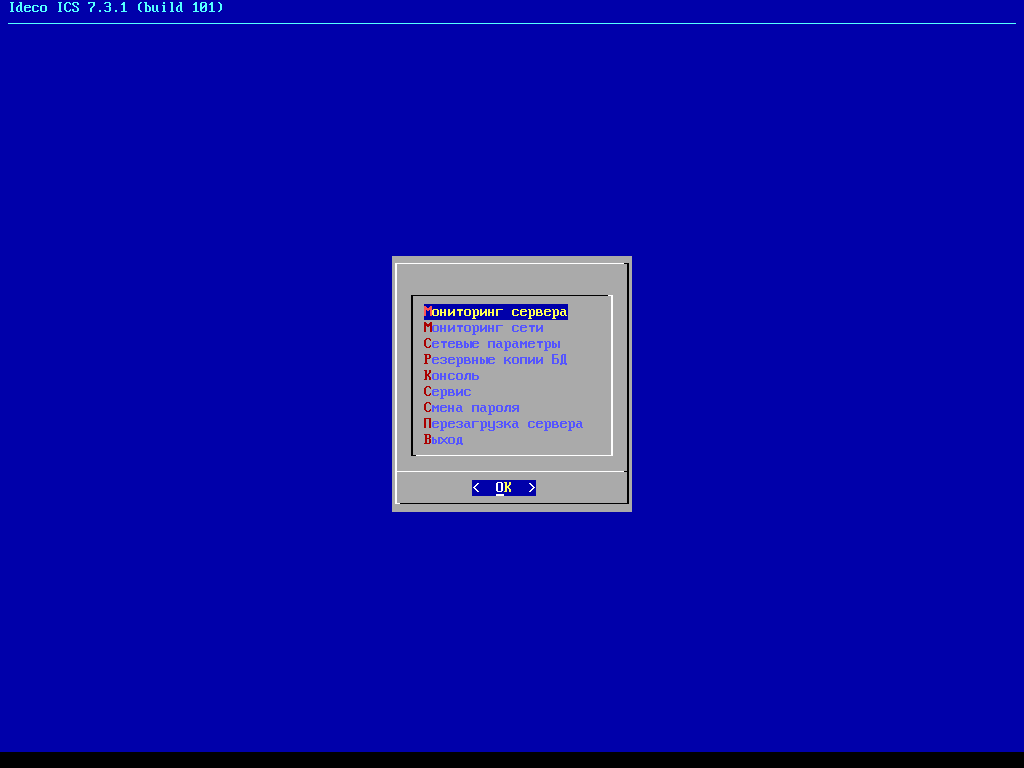

Для доступа к консоли шлюза нужно ввести пароль servicemode. Меню управления шлюзом показано на рис. 5. Команды меню:

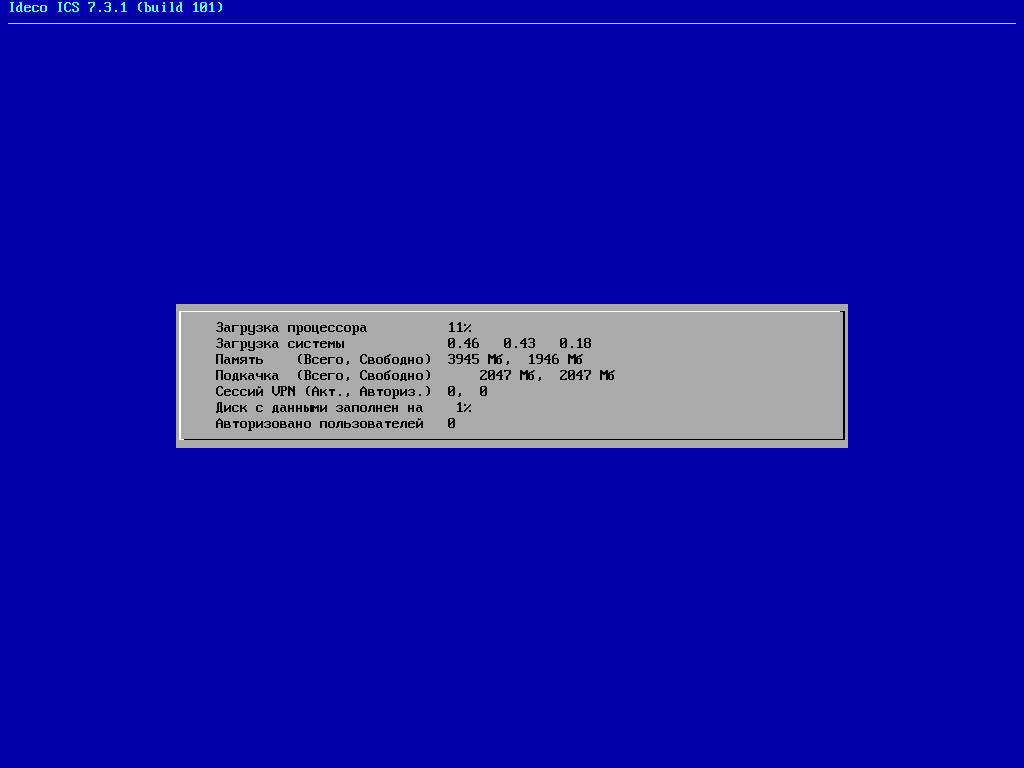

* Мониторинг сервера — отображает информацию о загрузке процессора, использовании памяти и диска (рис. 6).

* Мониторинг сети — информация об использовании сети (bmon).

* Сетевые параметры — здесь можно изменить IP-адрес и маску шлюза, а также просмотреть текущую конфигурацию сети (рис. 7).

* Резервные копии БД — средство создания резервных копий базы данных, здесь же можно восстановить БД из резервной копии.

* Консоль — полноценная консоль, в которой можно делать все, что хочется. Лично я первым делом посмотрел, сколько места заняла установка. Чуть более 3,2 Гбайт (рис. 8).

* Сервис — открывает подменю, где можно установить IP-адрес администратора, отключить правила firewall, разрешить интернет всем и вся, разрешить доступ к серверу по SSH, сбросить пароль администратора.

* Смена пароля — позволяет изменить пароль администратора.

* Перезагрузка сервера — перезагрузка сервера, в том числе полная и мягкая, то есть перезагрузка только служб, а не всего компьютера.

* Выход — выход из консоли управления.

Веб-интерфейс

Для доступа к веб-интерфейсу (все-таки возможностей в нем больше, чем в сервисном режиме) используется URL https://IP-адрес, где IP-адрес — это адрес, указанный в настройках. Для входа используются данные, изображенные на рис. 3. Главная страница веб-интерфейса изображена на рис. 10.

Собственно, что делать после того, как вошел в веб-интерфейс? Все зависит от поставленной задачи. Если задача заключается только в предоставлении доступа к интернету группе пользователей, то нужно как минимум выбрать внешний интерфейс (через который наш сервер будет предоставлять доступ к интернету) и добавить пользователей.

Добавление внешнего интерфейса

Чтобы добавить внешний интерфейс, нужно перейти в раздел «Серверы > Интерфейсы», выбрать роль интерфейса «Внешний», ввести его название и установить сетевые параметры. Обрати внимание, что можно установить IP-адрес для проверки связи (можно использовать сервер Google — 8.8.8.8), а также выбрать резервный интерфейс, если он есть. Если имеется два внешних интерфейса, то для основного нужно установить переключатель «Основной».

Создание пользователей

В разделе «Пользователи» нужно первым делом выбрать тип авторизации (рис. 16). В самом простом случае можно выбрать авторизацию по IP. Этот вариант подойдет для небольшой сети, когда понятно, кто есть кто, а также в случаях, когда нужно быстро развернуть шлюз для доступа к интернету, а полноценная настройка еще предстоит в будущем.

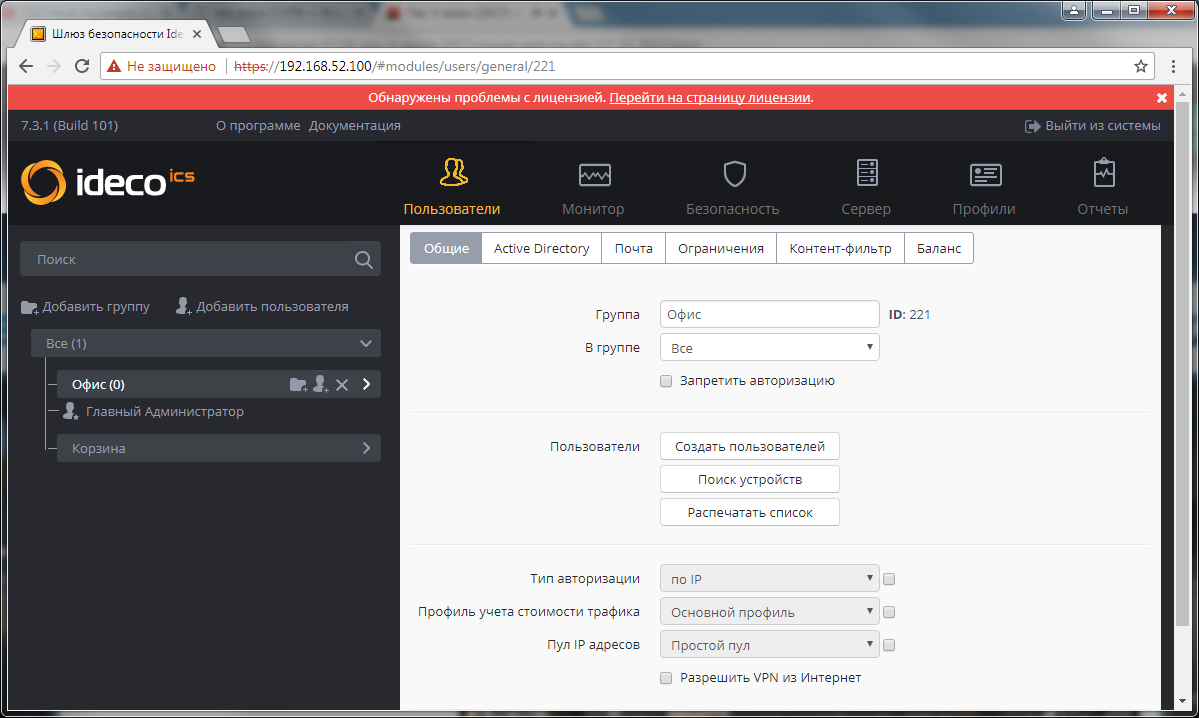

На боковой панели слева находятся кнопки «Добавить группу» и «Добавить пользователя». Пользователей целесообразно объединять в группы для более простого управления ими. Создадим группу «Офис» (рис. 12).

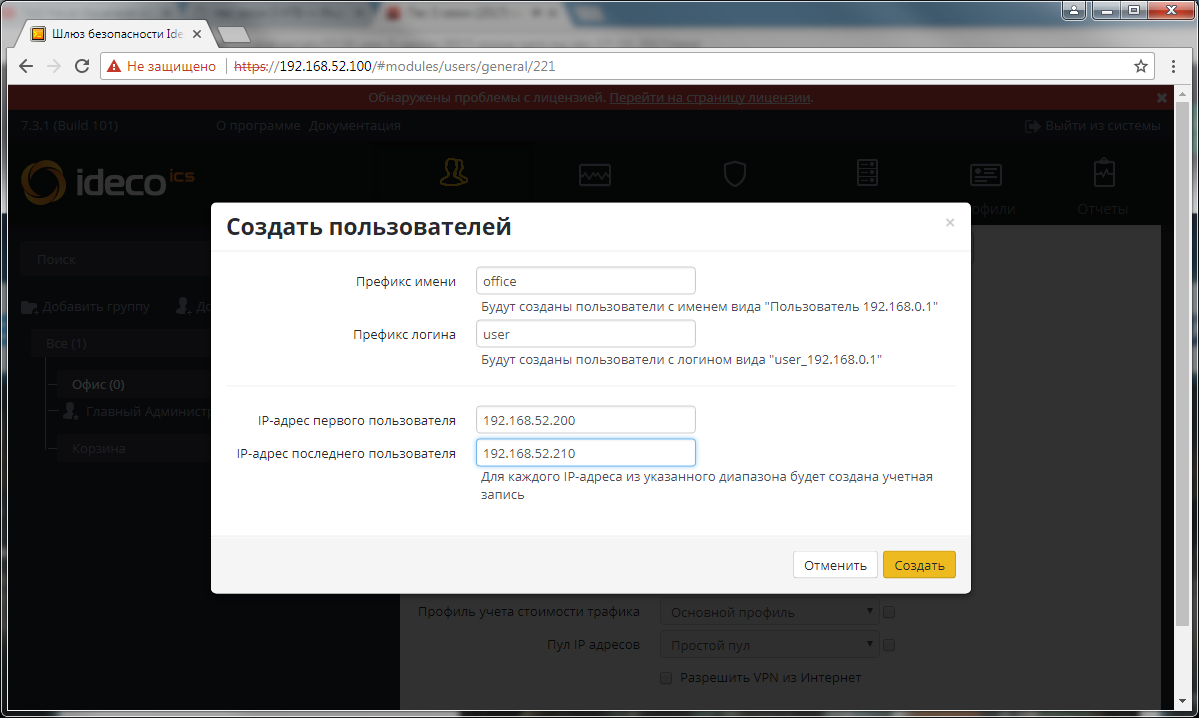

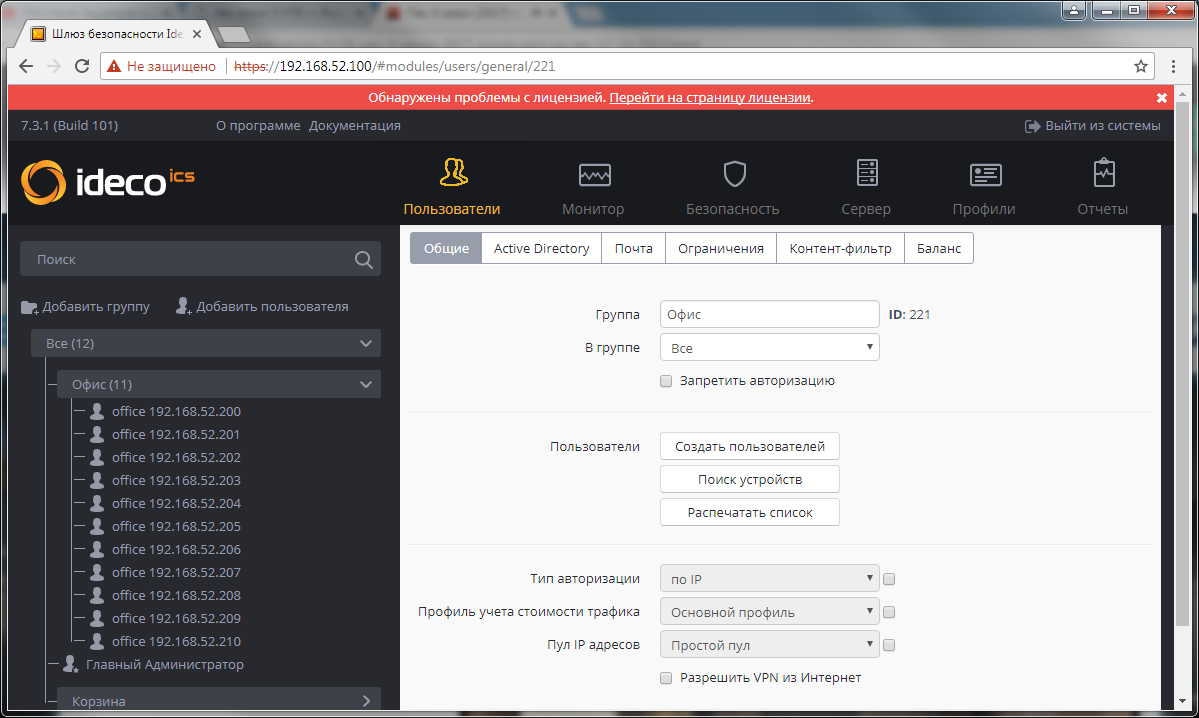

Затем интерфейс отобразит настройки группы (рис. 13). Нажми кнопку «Создать пользователей», чтобы вызвать инструмент группового добавления пользователей (рис. 14). Нужно задать префикс имени, префикс логина пользователя, а также диапазон IP-адресов добавляемых пользователей. Конечно, можно добавлять пользователей по одному, но это не очень удобно, особенно если есть возможность это автоматизировать.

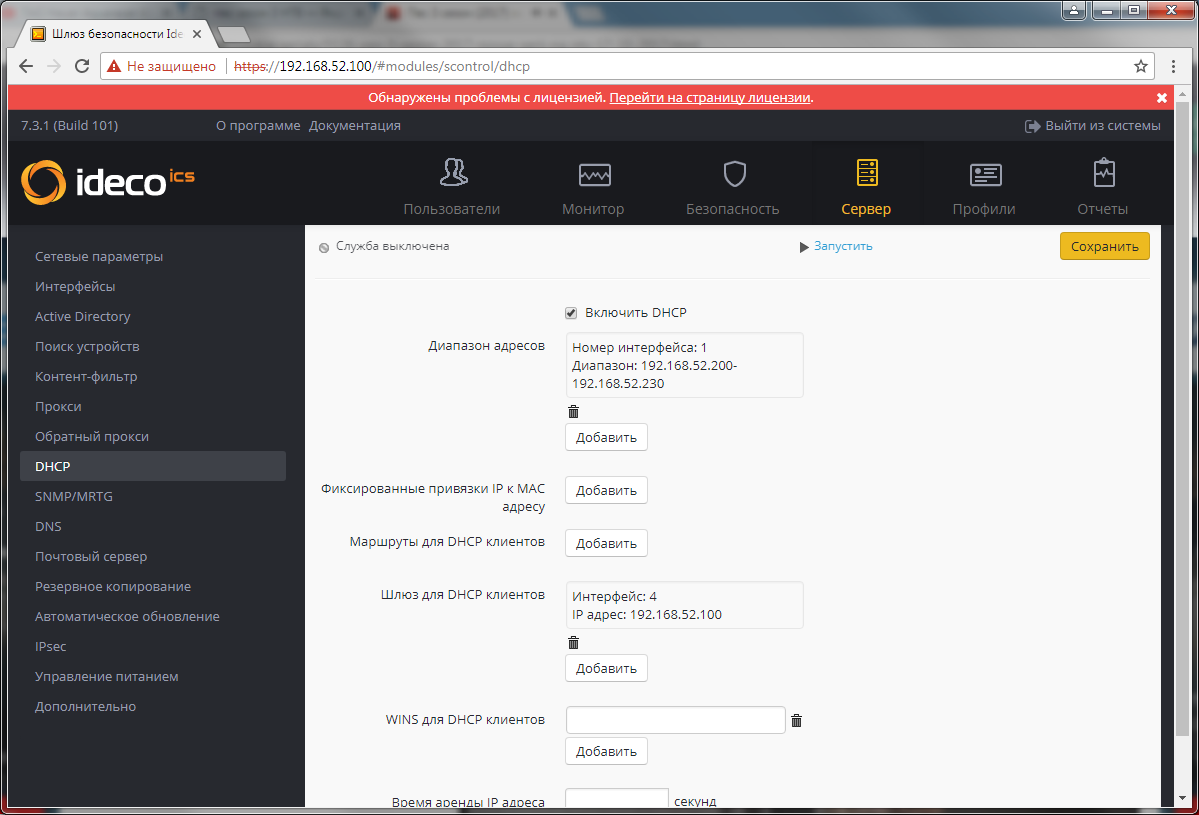

Собственно, на этом все. Осталось только на клиентах установить IP-адрес нашего сервера Ideco ICS в качестве шлюза. Если тебе лень этим заниматься, в разделе «Сервер > DHCP» можно включить DHCP-сервер и установить его параметры (рис. 16). Как минимум нужно указать диапазон IP-адресов и назначение шлюза по умолчанию клиентам.

Если поставленная задача — просто предоставить пользователям доступ к интернету, то она уже выполнена. На все про все ушло минут двадцать (вместе с установкой Ideco ICS). Если не учитывать установку самой ОС, то на чтение этой статьи ты потратишь больше времени, чем на настройку сервера.

Блокировки и всевозможные ограничения

Все, что настраивалось до этого момента, можно довольно быстро настроить на любом Linux/FreeBSD-сервере. А вот сейчас начинается самое интересное. Перейди в раздел «Сервер», «Контент-фильтр». Здесь можно выбрать, какой именно контент будет блокироваться сервером. Так, в категории «Блокировка файлов» (рис. 17) показаны типы файлов, подлежащие блокировке. А в категории «Стандартные» можно заблокировать VPN (блокируются все популярные VPN-службы и программы в любых исполнениях), торренты, веб-прокси, сайты с контентом для взрослых и прочее.

Настройка подобного контент-фильтра вручную займет определенное время. С помощью Ideco ICS можно выполнить блокировку необходимых ресурсов за пару щелчков мыши. При этом тебе не нужно настраивать ни файрвол, ни прокси.

База стандартного контент-фильтра содержит 34 категории трафика и более чем 900 тысяч URL, а расширенного еще больше — 143 категории и 500 миллионов URL. Обе базы регулярно обновляются и поддерживаются в актуальном состоянии. Кроме возможности блокировки по типам сайтов, эти же базы позволяют категоризировать веб-отчетность по потреблению пользователями трафика. Другими словами, можно будет понять, сколько часов сотрудники тратят на работу, а сколько — на развлечения или собственные интересы в рабочее время.

Преимущества Ideco ICS

Основные фишки Ideco ICS:

Почтовый сервер

Ideco ICS — это не только шлюз с возможностью интеграции с Active Directory. Продукт, помимо всего прочего, содержит еще и встроенный почтовый сервер, настроить который можно в разделе «Сервер > Почтовый сервер» (рис. 20).

В этом же разделе есть ссылка на документацию, позволяющую настроить почтовик на твоем предприятии.

Система предотвращения вторжений (IDS)

Ideco ICS «из коробки» оснащен системой предотвращения вторжений (IDS), которая позволяет еще и блокировать анонимайзеры. Для настройки IDS нужно перейти в раздел «Безопасность > Предотвращение вторжений» и включить IDS/IPS (рис. 21).

Вкладка «Правила» позволяет определить группы правил IDS (рис. 22). Именно здесь можно включить/выключить блокировку Opera VPN, анонимайзеров, атак и прочего.

Для работы IDS нужно минимум 8 Гбайт оперативки на сервере.

В числе возможностей — функции, обычные для системы предотвращения вторжений (блокировка атакующих, ботнетов и поиск опасных сигнатур в трафике), но, кроме того, система позволяет блокировать трафик по базе IP Reputation и GeoIP, без его глубокого анализа (что ускоряет фильтрацию трафика и повышает устойчивость к DoS- и DDoS-атакам), а также блокировать телеметрию Windows (функции слежения за пользователями данной операционной системы, что не делают продукты других вендоров).

Отчеты и статистика

Раздел «Отчеты» позволяет просмотреть и экспортировать различную статистическую информацию. Доступен экспорт отчетов в форматах HTML, CSV, XLS. Формат CSV удобен для последующего анализа отчетов в других программных продуктах.

Дополнительную информацию можно получить в обзоре от разработчиков Ideco:

Шлюз безопасности Ideco ICS — уникальное предложение на российском рынке UTM-решений: современный продукт, обеспечивающий разностороннюю защиту от сетевых угроз и при этом практически не требующий настройки. Развертывание данного решения занимает считаные минуты, а на выходе получаем полноценный шлюз со всевозможными функциями — от защиты и блокировки до поддержки Active Directory и развернутой отчетности.